Một diễn viên đe dọa dai dẳng nâng cao khét tiếng được gọi là Gấu trúc Mustang đã được liên kết với một loạt các cuộc tấn công lừa đảo trực tuyến nhắm mục tiêu vào các lĩnh vực chính phủ, giáo dục và nghiên cứu trên toàn thế giới.

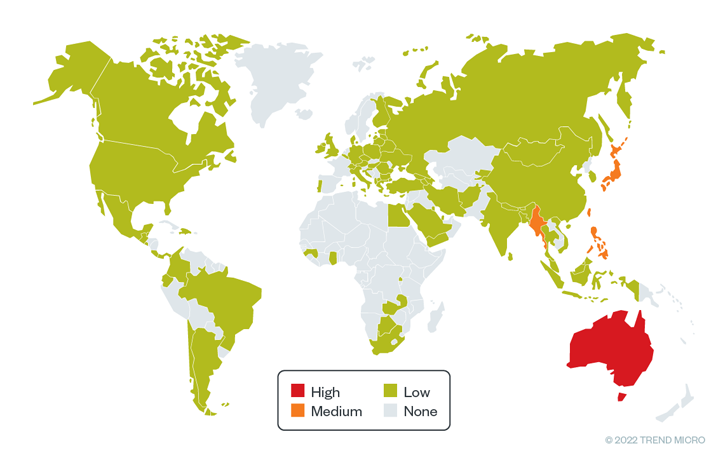

Các mục tiêu chính của các cuộc xâm nhập từ tháng 5 đến tháng 10 năm 2022 bao gồm các quận ở khu vực Châu Á Thái Bình Dương như Myanmar, Úc, Philippines, Nhật Bản và Đài Loan, công ty an ninh mạng Trend Micro cho biết trong một báo cáo hôm thứ Sáu.

Mustang Panda, còn được gọi là Chủ tịch đồng, Earth Preta, HoneyMyte và Red Lich, là một diễn viên gián điệp có trụ sở tại Trung Quốc được cho là đã hoạt động ít nhất là từ tháng 7 năm 2018. Nhóm này được biết đến với việc sử dụng phần mềm độc hại như China Chopper và PlugX để thu thập dữ liệu từ các môi trường bị xâm phạm.

Các hoạt động của nhóm được ghi lại bởi ESET, Google, Proofpoint, cisco Talos và Secureworks trong năm nay đã tiết lộ mô hình sử dụng PlugX (và biến thể của nó có tên là Hodur) của tác nhân đe dọa để lây nhiễm cho nhiều thực thể ở Châu Á, Châu Âu, Trung Đông , và châu Mỹ.

Những phát hiện mới nhất từ Trend Micro cho thấy Mustang Panda tiếp tục phát triển các chiến thuật của mình trong chiến lược tránh bị phát hiện và áp dụng các quy trình lây nhiễm dẫn đến việc triển khai các dòng phần mềm độc hại được đặt làm riêng như TONEINS, TONESHELL và PUBLOAD.

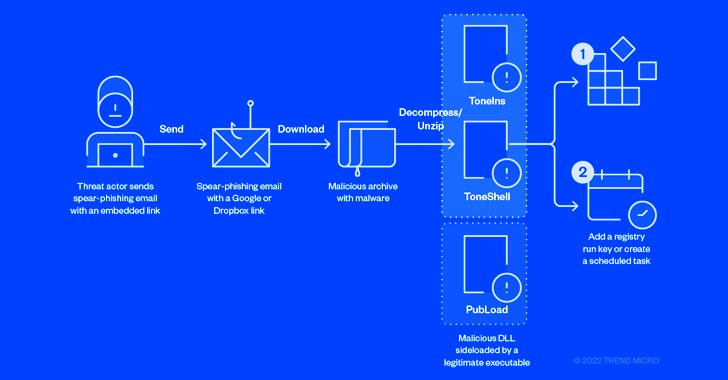

“Earth Preta đã lạm dụng các tài khoản Google giả mạo để phát tán phần mềm độc hại qua email lừa đảo trực tiếp, ban đầu được lưu trữ trong một tệp lưu trữ (chẳng hạn như RAR/ZIP/JAR) và được phân phối qua các liên kết Google Drive”, các nhà nghiên cứu Nick Dai, Vickie Su và Sunny Lu nói.

Truy cập ban đầu được tạo điều kiện thuận lợi thông qua các tài liệu giải mã bao gồm các chủ đề địa chính trị gây tranh cãi để lôi kéo các tổ chức được nhắm mục tiêu tải xuống và kích hoạt phần mềm độc hại.

Trong một số trường hợp, thư lừa đảo được gửi từ các tài khoản email đã bị xâm phạm trước đó thuộc về các thực thể cụ thể, cho thấy những nỗ lực mà diễn viên Mustang Panda đã thực hiện nhằm tăng khả năng thành công cho các chiến dịch của mình.

Các tệp lưu trữ, khi được mở, được thiết kế để hiển thị tài liệu hấp dẫn cho nạn nhân, đồng thời lén lút tải phần mềm độc hại trong nền thông qua một phương pháp được gọi là tải bên DLL.

Các chuỗi tấn công cuối cùng dẫn đến việc phân phối ba họ phần mềm độc hại – PUBLOAD, TONEINS và TONESHELL – có khả năng tải xuống các tải trọng giai đoạn tiếp theo và hoạt động dưới sự kiểm soát của radar.

TONESHELL, cửa hậu chính được sử dụng trong các cuộc tấn công, được cài đặt thông qua TONEINS và là một trình tải shellcode, với phiên bản đầu tiên của phần mềm cấy ghép được phát hiện vào tháng 9 năm 2021, cho thấy một phần của tác nhân đe dọa đang tiếp tục nỗ lực cập nhật kho vũ khí của mình.

Các nhà nghiên cứu kết luận: “Earth Preta là một nhóm gián điệp mạng được biết là phát triển các trình tải của riêng họ kết hợp với các công cụ hiện có như PlugX và Cobalt Strike để thỏa hiệp”.

“Một khi nhóm đã xâm nhập vào hệ thống của nạn nhân được nhắm mục tiêu, các tài liệu nhạy cảm bị đánh cắp có thể bị lạm dụng làm phương tiện xâm nhập cho làn sóng xâm nhập tiếp theo. Chiến lược này phần lớn mở rộng phạm vi bị ảnh hưởng trong khu vực liên quan.”