Các tin tặc có liên quan đến chính phủ Bắc Triều Tiên đã bị phát hiện sử dụng phiên bản cập nhật của một cửa hậu có tên là Dtrack nhắm mục tiêu vào nhiều ngành công nghiệp ở Đức, Brazil, Ấn Độ, Ý, Mexico, Thụy Sĩ, Ả Rập Saudi, Thổ Nhĩ Kỳ và Hoa Kỳ

“Dtrack cho phép bọn tội phạm tải lên, tải xuống, bắt đầu hoặc xóa các tệp trên máy chủ của nạn nhân”, các nhà nghiên cứu Konstantin Zykov và Jornt van der Wiel của Kaspersky cho biết trong một báo cáo.

Các mô hình nạn nhân cho thấy sự mở rộng sang Châu Âu và Châu Mỹ Latinh. Các lĩnh vực bị phần mềm độc hại nhắm đến là giáo dục, sản xuất hóa chất, trung tâm nghiên cứu của chính phủ và viện chính sách, nhà cung cấp dịch vụ CNTT, nhà cung cấp tiện ích và công ty viễn thông.

Dtrack, còn được gọi là Valefor và Preft, là sản phẩm thủ công của Andariel, một nhóm nhỏ của tác nhân đe dọa quốc gia-quốc gia Lazarus được cộng đồng an ninh mạng rộng lớn hơn theo dõi công khai bằng cách sử dụng các biệt danh Chiến dịch Troy, Silent Chollima và Stonefly.

Được phát hiện vào tháng 9 năm 2019, phần mềm độc hại này trước đó đã được triển khai trong một cuộc tấn công mạng nhằm vào một nhà máy điện hạt nhân ở Ấn Độ, với nhiều vụ xâm nhập gần đây sử dụng Dtrack như một phần của các cuộc tấn công ransomware Maui.

Kể từ đó, công ty an ninh mạng công nghiệp Dragos đã quy kết vụ tấn công cơ sở hạt nhân cho một tác nhân đe dọa mà họ gọi là WASSONITE, chỉ ra việc sử dụng Dtrack để truy cập từ xa vào mạng bị xâm nhập.

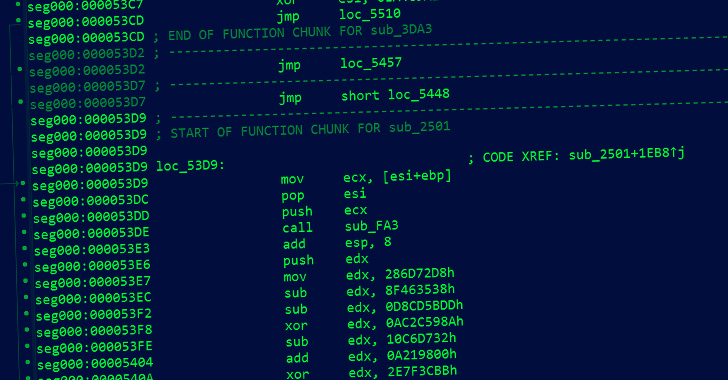

Những thay đổi mới nhất mà Kaspersky quan sát được liên quan đến cách bộ cấy che giấu sự hiện diện của nó trong một chương trình có vẻ hợp pháp (“NvContainer.exe” hoặc “XColorHexagonCtrlTest.exe”) và việc sử dụng ba lớp mã hóa và che giấu được thiết kế để khiến việc phân tích trở nên khó khăn hơn.

Tải trọng cuối cùng, sau khi giải mã, sau đó được đưa vào quy trình Windows File Explorer (“explorer.exe”) bằng kỹ thuật gọi là làm rỗng quy trình. Đứng đầu trong số các mô-đun được tải xuống thông qua Dtrack là một keylogger cũng như các công cụ để chụp ảnh màn hình và thu thập thông tin hệ thống.

Các nhà nghiên cứu kết luận: “Cửa hậu Dtrack tiếp tục được sử dụng tích cực bởi nhóm Lazarus”. “Những sửa đổi trong cách đóng gói phần mềm độc hại cho thấy Lazarus vẫn coi Dtrack là một tài sản quan trọng.”