Ngày 18 tháng 7 năm 2023THNServer Bảo mật / Lỗ hổng bảo mật

Các tác nhân đe dọa đang tích cực khai thác lỗ hổng bảo mật nghiêm trọng được tiết lộ gần đây trong plugin WordPress Thanh toán WooC Commerce như một phần của chiến dịch được nhắm mục tiêu lớn.

Lỗ hổng, được theo dõi là CVE-2023-28121 (điểm CVSS: 9,8), là một trường hợp bỏ qua xác thực cho phép những kẻ tấn công không được xác thực mạo danh người dùng tùy ý và thực hiện một số hành động với tư cách là người dùng mạo danh, bao gồm cả quản trị viên, có khả năng dẫn đến việc tiếp quản trang web.

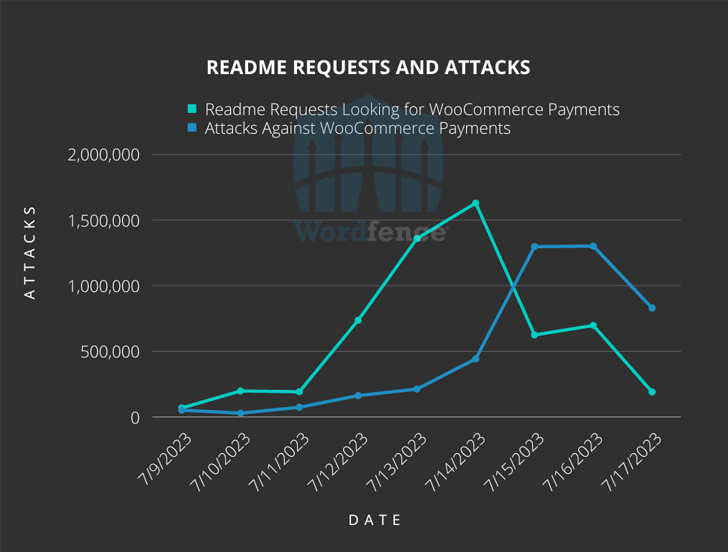

“Các cuộc tấn công quy mô lớn nhằm vào lỗ hổng, được chỉ định CVE-2023-28121, bắt đầu vào Thứ Năm, ngày 14 tháng 7 năm 2023 và tiếp tục vào cuối tuần, đạt đỉnh điểm với 1,3 triệu cuộc tấn công vào 157.000 trang web vào Thứ Bảy, ngày 16 tháng 7 năm 2023,” nhà nghiên cứu bảo mật Ram Gall của Wordfence cho biết trong một bài đăng hôm thứ Hai.

Các phiên bản 4.8.0 đến 5.6.1 của Thanh toán WooC Commerce dễ bị tấn công. Plugin được cài đặt trên hơn 600.000 trang web. Các bản vá lỗi đã được WooC Commerce phát hành vào tháng 3 năm 2023, với việc WordPress phát hành các bản cập nhật tự động cho các trang web sử dụng các phiên bản phần mềm bị ảnh hưởng.

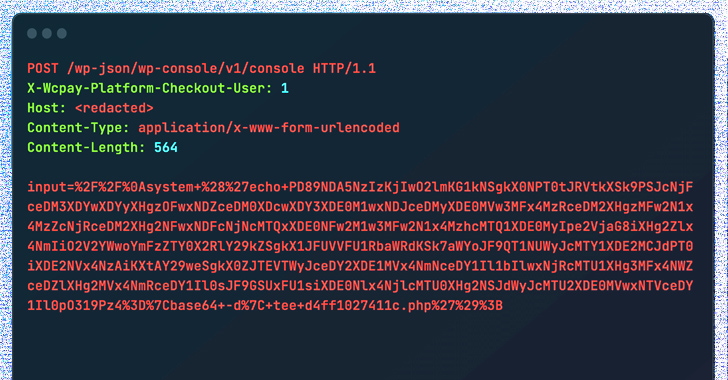

Một mẫu số chung được quan sát thấy trong các cuộc tấn công đòi hỏi phải sử dụng tiêu đề yêu cầu HTTP “X-Wcpay-Platform-Checkout-User: 1” khiến các trang web nhạy cảm coi bất kỳ tải trọng bổ sung nào đến từ người dùng quản trị.

Wordfence cho biết lỗ hổng nói trên đang được vũ khí hóa để triển khai plugin WP Console, quản trị viên có thể sử dụng plugin này để thực thi mã độc và cài đặt trình tải tệp lên để thiết lập tính bền vững và mở cửa sau cho trang web bị xâm nhập.

Lỗ hổng Adobe ColdFusion bị khai thác ngoài tự nhiên

Tiết lộ này được đưa ra khi Rapid7 báo cáo rằng họ đã quan sát thấy hành vi khai thác tích cực các lỗ hổng Adobe ColdFusion trong nhiều môi trường khách hàng bắt đầu từ ngày 13 tháng 7 năm 2023, để triển khai vỏ web trên các điểm cuối bị nhiễm.

Nhà nghiên cứu bảo mật Caitlin Condon của Rapid7 cho biết: “Các tác nhân đe dọa dường như đang khai thác CVE-2023-29298 cùng với một lỗ hổng thứ cấp. Lỗ hổng bổ sung dường như là CVE-2023-38203 (điểm CVSS: 9,8), một lỗ hổng khử lưu huỳnh đã được xử lý trong bản cập nhật ngoài băng tần được phát hành vào ngày 14 tháng 7.

HỘI THẢO TRỰC TUYẾN SẮP TỚI

Lá chắn chống lại các mối đe dọa nội bộ: Quản lý tư thế bảo mật SaaS Master

Lo lắng về các mối đe dọa nội bộ? Chúng tôi đã có bạn bảo hiểm! Tham gia hội thảo trực tuyến này để khám phá các chiến lược thực tế và bí mật của bảo mật chủ động với Quản lý tư thế bảo mật SaaS.

tham gia ngay hôm nay

CVE-2023-29298 (điểm CVSS: 7,5) liên quan đến lỗ hổng bỏ qua kiểm soát truy cập ảnh hưởng đến ColdFusion 2023, ColdFusion 2021 Update 6 trở xuống và ColdFusion 2018 Update 16 trở xuống.

“Lỗ hổng cho phép kẻ tấn công truy cập vào các điểm cuối quản trị bằng cách chèn một ký tự gạch chéo bổ sung bất ngờ vào URL được yêu cầu”, Rapid7 tiết lộ vào tuần trước.

Tuy nhiên, Rapid7 đã cảnh báo rằng bản sửa lỗi cho CVE-2023-29298 chưa hoàn thiện và nó có thể được sửa đổi nhỏ để vượt qua các bản vá do Adobe phát hành.

Người dùng nên cập nhật lên phiên bản Adobe ColdFusion mới nhất để bảo vệ khỏi các mối đe dọa tiềm ẩn, vì các bản sửa lỗi được đưa ra để giải quyết CVE-2023-38203 đã phá vỡ chuỗi khai thác.