20/07/2023THNCyber Attack / chuỗi cung ứng

Một phân tích về các chỉ số thỏa hiệp (IoC) liên quan đến vụ hack JumpCloud đã phát hiện ra bằng chứng chỉ ra sự tham gia của các nhóm do nhà nước Bắc Triều Tiên tài trợ, theo phong cách gợi nhớ đến cuộc tấn công chuỗi cung ứng nhắm vào 3CX.

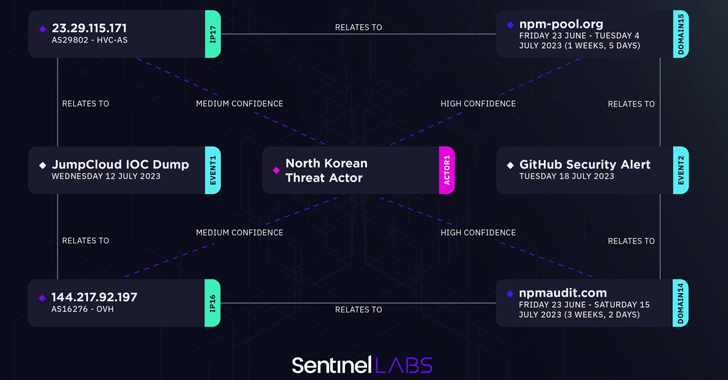

Những phát hiện đến từ SentinelOne, đã vạch ra cơ sở hạ tầng liên quan đến sự xâm nhập để khám phá các mẫu cơ bản. Điều đáng chú ý là JumpCloud, vào tuần trước, đã quy kết cuộc tấn công cho một “tác nhân đe dọa tinh vi do quốc gia tài trợ” giấu tên.

Tom Hegel, nhà nghiên cứu bảo mật của SentinelOne nói với The Hacker News: “Các tác nhân đe dọa Triều Tiên thể hiện mức độ sáng tạo và nhận thức chiến lược cao trong các chiến lược nhắm mục tiêu của họ”. “Các kết quả nghiên cứu cho thấy một cách tiếp cận thành công và nhiều mặt được các tác nhân này sử dụng để xâm nhập vào môi trường của nhà phát triển.”

“Họ tích cực tìm kiếm quyền truy cập vào các công cụ và mạng có thể đóng vai trò là cửa ngõ dẫn đến các cơ hội rộng lớn hơn. Xu hướng thực hiện nhiều cấp độ xâm nhập chuỗi cung ứng của họ trước khi thực hiện hành vi trộm cắp có động cơ tài chính là điều đáng chú ý.”

Trong một diễn biến liên quan, CrowdStrike, đang hợp tác với JumpCloud để điều tra vụ việc, đã xác định vụ tấn công là do một diễn viên Triều Tiên có tên là Labyrinth Chollima, một cụm phụ trong Tập đoàn Lazarus khét tiếng, theo Reuters.

Hãng thông tấn cho biết, vụ xâm nhập được sử dụng như một “bàn đạp” để nhắm mục tiêu vào các công ty tiền điện tử, cho thấy nỗ lực của một phần đối thủ nhằm tạo ra doanh thu bất hợp pháp cho quốc gia bị trừng phạt.

Những tiết lộ cũng trùng khớp với một chiến dịch kỹ thuật xã hội khối lượng thấp được xác định bởi GitHub nhắm mục tiêu vào tài khoản cá nhân của nhân viên của các công ty công nghệ, sử dụng kết hợp các lời mời kho lưu trữ và các phụ thuộc gói npm độc hại. Các tài khoản được nhắm mục tiêu được liên kết với các lĩnh vực blockchain, tiền điện tử, cờ bạc trực tuyến hoặc an ninh mạng.

Công ty con của Microsoft đã kết nối chiến dịch với một nhóm hack Bắc Triều Tiên mà nó theo dõi dưới tên Jade Sleet (hay còn gọi là TraderTraitor).

“Jade Sleet chủ yếu nhắm mục tiêu đến người dùng liên quan đến tiền điện tử và các tổ chức liên quan đến chuỗi khối khác, nhưng cũng nhắm mục tiêu đến các nhà cung cấp được các công ty đó sử dụng,” Alexis Wales của GitHub cho biết trong một báo cáo được công bố vào ngày 18 tháng 7 năm 2023.

Các chuỗi tấn công liên quan đến việc thiết lập các nhân vật không có thật trên GitHub và các dịch vụ truyền thông xã hội khác như LinkedIn, Slack và Telegram, mặc dù trong một số trường hợp, kẻ đe dọa được cho là đã kiểm soát các tài khoản hợp pháp.

Dưới danh nghĩa giả định, Jade Sleet bắt đầu liên hệ với các mục tiêu và mời họ cộng tác trên kho lưu trữ GitHub, thuyết phục các nạn nhân sao chép và chạy nội dung, trong đó có phần mềm giải mã với các phụ thuộc npm độc hại hoạt động như phần mềm độc hại giai đoạn đầu để tải xuống và thực thi tải trọng giai đoạn hai trên máy bị nhiễm.

HỘI THẢO TRỰC TUYẾN SẮP TỚI

Lá chắn chống lại các mối đe dọa nội bộ: Quản lý tư thế bảo mật SaaS Master

Lo lắng về các mối đe dọa nội bộ? Chúng tôi đã có bạn bảo hiểm! Tham gia hội thảo trực tuyến này để khám phá các chiến lược thực tế và bí mật của bảo mật chủ động với Quản lý tư thế bảo mật SaaS.

tham gia ngay hôm nay

Các gói npm độc hại, theo GitHub, là một phần của chiến dịch lần đầu tiên được đưa ra ánh sáng vào tháng trước, khi Phylum trình bày chi tiết về mối đe dọa chuỗi cung ứng liên quan đến một chuỗi thực thi duy nhất sử dụng một cặp mô-đun gian lận để lấy một phần mềm độc hại không xác định từ một máy chủ từ xa.

SentinelOne, trong phân tích mới nhất của mình, cho biết 144.217.92[.]197, một địa chỉ IP được liên kết với cuộc tấn công JumpCloud, phân giải thành npmaudit[.]com, một trong tám miền được GitHub liệt kê là được sử dụng để tìm nạp phần mềm độc hại giai đoạn hai. Địa chỉ IP thứ hai 23.29.115[.]171 bản đồ tới npm-pool[.]tổ chức

Hegel nói: “Rõ ràng là các tác nhân đe dọa Triều Tiên đang liên tục điều chỉnh và khám phá các phương pháp mới để xâm nhập vào các mạng được nhắm mục tiêu. “Sự xâm nhập của JumpCloud đóng vai trò như một minh họa rõ ràng về khuynh hướng nhắm mục tiêu vào chuỗi cung ứng của họ, điều này dẫn đến vô số các cuộc xâm nhập tiềm ẩn tiếp theo.”

“CHDCND Triều Tiên thể hiện sự hiểu biết sâu sắc về những lợi ích thu được từ việc lựa chọn tỉ mỉ các mục tiêu có giá trị cao làm điểm mấu chốt để tiến hành các cuộc tấn công chuỗi cung ứng vào các mạng hiệu quả”, Hegel nói thêm.