Ngày 03 tháng 3 năm 2023Ravie LakshmananThông tin tình báo về mối đe dọa / Tấn công mạng

Diễn viên Mustang Panda phù hợp với Trung Quốc đã được quan sát bằng cách sử dụng một cửa hậu tùy chỉnh chưa từng thấy cho đến nay được gọi là MQsTTang như một phần của chiến dịch kỹ thuật xã hội đang diễn ra bắt đầu vào tháng 1 năm 2023.

Nhà nghiên cứu Alexandre Côté Cyr của ESET cho biết trong một báo cáo mới: “Không giống như hầu hết các phần mềm độc hại của nhóm, MQsTTang dường như không dựa trên các họ hiện có hoặc các dự án có sẵn công khai”.

Các chuỗi tấn công do nhóm này dàn dựng đã tăng cường nhắm mục tiêu vào các thực thể châu Âu sau cuộc xâm lược toàn diện của Nga vào Ukraine năm ngoái. Nạn nhân của hoạt động hiện tại vẫn chưa rõ ràng, nhưng công ty an ninh mạng Slovakia cho biết tên tệp mồi nhử phù hợp với các chiến dịch trước đó của nhóm nhắm vào các tổ chức chính trị châu Âu.

Điều đó nói rằng, ESET cũng đã quan sát thấy các cuộc tấn công chống lại các thực thể không xác định ở Bulgaria và Úc, cũng như một tổ chức chính phủ ở Đài Loan, cho thấy sự tập trung vào Châu Âu và Châu Á.

Mustang Panda có lịch sử sử dụng một trojan truy cập từ xa có tên là PlugX để đạt được các mục tiêu của mình, mặc dù các cuộc xâm nhập gần đây đã chứng kiến nhóm mở rộng kho phần mềm độc hại của mình để bao gồm các công cụ tùy chỉnh như TONEINS, TONESHELL và PUBLOAD.

Vào tháng 12 năm 2022, Avast tiết lộ một loạt các cuộc tấn công khác nhằm vào các cơ quan chính phủ và tổ chức phi chính phủ chính trị ở Myanmar, dẫn đến việc đánh cắp dữ liệu nhạy cảm, bao gồm kết xuất email, tệp, phiên tòa, báo cáo thẩm vấn và bản ghi cuộc họp, sử dụng một biến thể PlugX có tên là Hodur và tiện ích trình tải lên Google Drive.

Hơn nữa, một máy chủ FTP được liên kết với tác nhân đe dọa đã được phát hiện lưu trữ nhiều công cụ không có giấy tờ trước đây được sử dụng để phân phối phần mềm độc hại đến các thiết bị bị nhiễm, bao gồm một trojan dựa trên Go có tên là JSX và một cửa hậu tinh vi có tên là HT3.

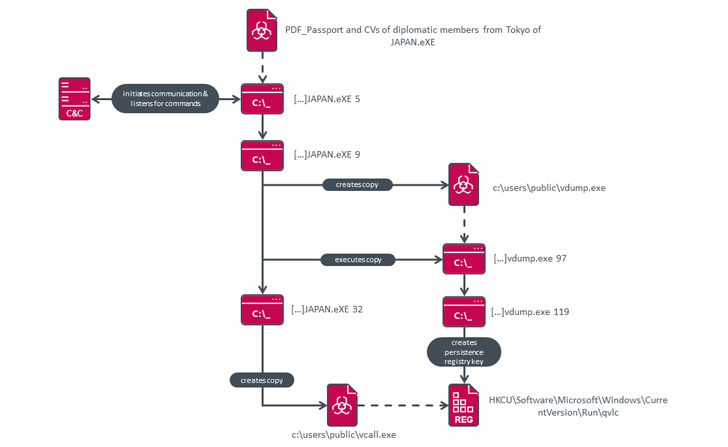

Sự phát triển của MQsTTang chỉ ra sự tiếp tục của xu hướng đó, ngay cả khi đó là một cửa hậu một tầng “barebones” không có bất kỳ kỹ thuật che giấu nào cho phép thực thi các lệnh tùy ý nhận được từ một máy chủ từ xa.

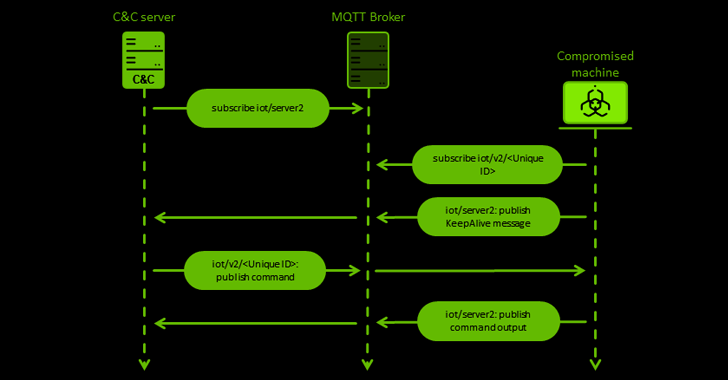

Tuy nhiên, một khía cạnh bất thường của bộ cấy là việc sử dụng giao thức nhắn tin IoT có tên MQTT cho giao tiếp ra lệnh và kiểm soát (C2), điều này đạt được bằng cách sử dụng thư viện nguồn mở có tên QMQTT, ứng dụng khách MQTT cho ứng dụng đa nền tảng Qt khuôn khổ.

Vectơ xâm nhập ban đầu cho các cuộc tấn công là lừa đảo trực tiếp, với MQTT được phân phối qua kho lưu trữ RAR chứa một tệp thực thi duy nhất có tên tệp có chủ đề ngoại giao (ví dụ: “PDF_Passport và CV của các thành viên ngoại giao từ Tokyo của JAPAN.eXE”).

Côté Cyr cho biết: “Cửa hậu MQsTTang mới này cung cấp một loại vỏ điều khiển từ xa mà không có bất kỳ chuông và còi nào liên quan đến các họ phần mềm độc hại khác của nhóm”. “Tuy nhiên, nó cho thấy Mustang Panda đang khám phá các công nghệ mới cho các công cụ của mình.”