Hơn một chục doanh nghiệp phức hợp công nghiệp-quân sự và các tổ chức công ở Afghanistan và châu Âu đã phải hứng chịu một làn sóng tấn công có chủ đích kể từ tháng 1 năm 2022 để đánh cắp dữ liệu bí mật bằng cách sử dụng đồng thời sáu backdoor khác nhau.

Công ty an ninh mạng Kaspersky của Nga quy các cuộc tấn công “với mức độ tin cậy cao” là do một tác nhân đe dọa có liên quan đến Trung Quốc được Proofpoint theo dõi là TA428, với lý do có sự chồng chéo về chiến thuật, kỹ thuật và quy trình (TTP).

TA428, cũng được theo dõi dưới các tên Bronze Dudley, Temp.Hex và Vicious Panda, có lịch sử về các thực thể nổi bật ở Ukraine, Nga, Belarus và Mông Cổ. Nó được cho là chia sẻ kết nối với một nhóm hack khác có tên Mustang Panda (hay còn gọi là Bronze President).

Các mục tiêu của chiến dịch gián điệp mạng mới nhất bao gồm các nhà máy công nghiệp, phòng thiết kế và viện nghiên cứu, cơ quan chính phủ, bộ và ban ngành ở một số quốc gia Đông Âu và Afghanistan.

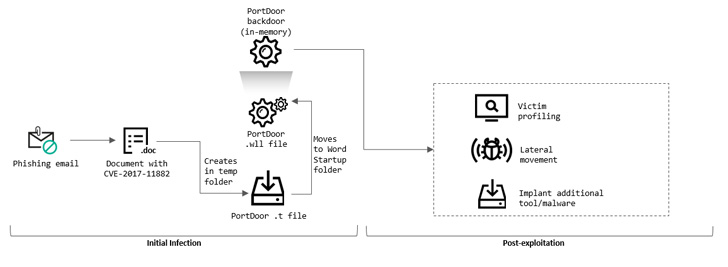

Các chuỗi tấn công đòi hỏi việc thâm nhập vào các mạng CNTT của doanh nghiệp bằng cách sử dụng các email lừa đảo được xây dựng cẩn thận, bao gồm một số tham chiếu đến thông tin không công khai liên quan đến các tổ chức, để lừa người nhận mở các tài liệu Microsoft Word giả mạo.

Các tệp mồi nhử này đi kèm với việc khai thác lỗ hổng hỏng bộ nhớ năm 2017 trong thành phần Trình chỉnh sửa phương trình (CVE-2017-11882) có thể dẫn đến việc thực thi mã tùy ý trong các hệ thống bị ảnh hưởng, cuối cùng dẫn đến việc triển khai một cửa sau có tên là PortDoor.

PortDoor đáng chú ý đã được sử dụng trong các cuộc tấn công lừa đảo trực tuyến do các tin tặc được nhà nước Trung Quốc tài trợ vào tháng 4 năm 2021 để xâm nhập vào hệ thống của một nhà thầu quốc phòng thiết kế tàu ngầm cho Hải quân Nga.

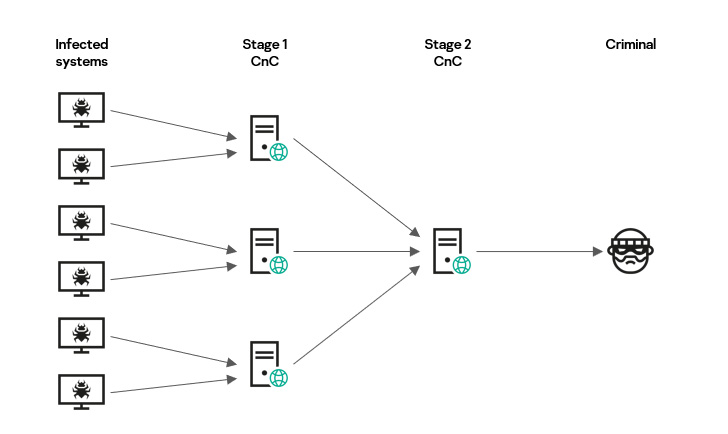

Việc sử dụng sáu thiết bị cấy ghép khác nhau có thể là một nỗ lực của một phần các tác nhân đe dọa nhằm thiết lập các kênh dự phòng để kiểm soát các máy chủ bị nhiễm bệnh nếu một trong số chúng bị phát hiện và bị xóa khỏi mạng.

Các cuộc xâm nhập lên đến đỉnh điểm với việc kẻ tấn công chiếm quyền điều khiển miền và giành quyền kiểm soát hoàn toàn tất cả các máy trạm và máy chủ của tổ chức, tận dụng quyền truy cập đặc quyền để truy xuất các tệp quan tâm dưới dạng lưu trữ ZIP nén đến một máy chủ từ xa đặt tại Trung Quốc.

Các backdoor khác được sử dụng trong các cuộc tấn công bao gồm nccTrojan, Cotx, DNSep, Logtu và một phần mềm độc hại không có giấy tờ trước đây có tên là CotSam, được đặt tên như vậy do những điểm tương đồng của nó với Cotx. Mỗi cung cấp chức năng mở rộng để chỉ huy hệ thống và thu thập dữ liệu nhạy cảm.

Cũng được tích hợp trong các cuộc tấn công là Ladon, một khuôn khổ hack cho chuyển động bên cũng cho phép kẻ thù quét tìm các thiết bị trong mạng cũng như khai thác các lỗ hổng bảo mật trong chúng để thực thi mã độc.

Kaspersky nói: “Lừa đảo qua mạng vẫn là một trong những mối đe dọa có liên quan nhất đối với các doanh nghiệp công nghiệp và các tổ chức công. “Những kẻ tấn công đã sử dụng phần mềm độc hại backdoor chủ yếu được biết đến, cũng như các kỹ thuật tiêu chuẩn để di chuyển ngang và né tránh giải pháp chống vi-rút.”

“Đồng thời, chúng có thể xâm nhập vào hàng chục doanh nghiệp và thậm chí chiếm quyền kiểm soát toàn bộ cơ sở hạ tầng CNTT và các giải pháp bảo mật CNTT của một số tổ chức bị tấn công.”

Các phát hiện được đưa ra sau hơn hai tháng sau khi các diễn viên Gấu trúc xoắn được quan sát nhắm mục tiêu vào các viện nghiên cứu ở Nga và Belarus để thả một cửa hậu trần có tên là Spinner.

.