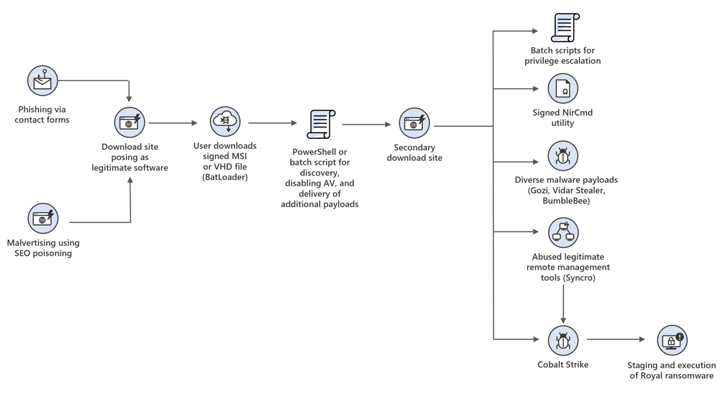

Một cụm hoạt động đe dọa đang phát triển đã được phát hiện bằng cách sử dụng Google Ads trong một trong các chiến dịch của mình để phân phối các tải trọng hậu xâm nhập khác nhau, bao gồm cả phần mềm tống tiền Royal được phát hiện gần đây.

Microsoft, đã phát hiện ra phương pháp phân phối phần mềm độc hại được cập nhật vào cuối tháng 10 năm 2022, đang theo dõi nhóm dưới tên DEV-0569.

“Các cuộc tấn công DEV-0569 được quan sát cho thấy một mô hình đổi mới liên tục, với sự kết hợp thường xuyên của các kỹ thuật khám phá mới, khả năng trốn tránh phòng thủ và nhiều tải trọng hậu xâm nhập khác nhau, bên cạnh việc tăng khả năng tạo điều kiện cho phần mềm tống tiền”, nhóm Tình báo về Mối đe dọa Bảo mật của Microsoft cho biết trong một phân tích.

Tác nhân đe dọa được biết là dựa vào quảng cáo độc hại để hướng các nạn nhân không nghi ngờ đến các liên kết của trình tải xuống phần mềm độc hại đóng vai trò là trình cài đặt phần mềm cho các ứng dụng hợp pháp như Adobe Flash Player, AnyDesk, LogMeIn, Microsoft Teams và Zoom.

Trình tải xuống phần mềm độc hại, một chủng được gọi là BATLOADER, là một công cụ nhỏ giọt có chức năng như một đường dẫn để phân phối tải trọng giai đoạn tiếp theo. Nó đã được quan sát để chia sẻ chồng chéo với một phần mềm độc hại khác được gọi là ZLoader.

Một phân tích gần đây về BATLOADER của eSentire và VMware đã chỉ ra khả năng tàng hình và bền bỉ của phần mềm độc hại, bên cạnh việc sử dụng đầu độc tối ưu hóa công cụ tìm kiếm (SEO) để thu hút người dùng tải xuống phần mềm độc hại từ các trang web bị xâm nhập hoặc miền do kẻ tấn công tạo ra.

Ngoài ra, các liên kết lừa đảo được chia sẻ thông qua email rác, trang diễn đàn giả mạo, nhận xét blog và thậm chí cả biểu mẫu liên hệ có trên trang web của các tổ chức được nhắm mục tiêu.

“DEV-0569 đã sử dụng các chuỗi lây nhiễm khác nhau bằng cách sử dụng PowerShell và các tập lệnh hàng loạt, cuối cùng dẫn đến việc tải xuống các phần mềm độc hại như phần mềm đánh cắp thông tin hoặc một công cụ quản lý từ xa hợp pháp được sử dụng để duy trì mạng”, gã khổng lồ công nghệ lưu ý.

“Công cụ quản lý cũng có thể là một điểm truy cập để dàn dựng và lây lan ransomware.”

Cũng được sử dụng là một công cụ được gọi là NSudo để khởi chạy các chương trình có đặc quyền nâng cao và làm suy yếu khả năng phòng thủ bằng cách thêm các giá trị đăng ký được thiết kế để vô hiệu hóa các giải pháp chống vi-rút.

Công ty chỉ ra rằng việc sử dụng Google Ads để phân phối BATLOADER có chọn lọc đánh dấu sự đa dạng hóa các vectơ phân phối của DEV-0569, cho phép nó tiếp cận nhiều mục tiêu hơn và phân phối tải trọng phần mềm độc hại.

Nó tiếp tục định vị nhóm đóng vai trò là nhà môi giới truy cập ban đầu cho các hoạt động ransomware khác, tham gia cùng các phần mềm độc hại như Emotet, IcedID, Qakbot.

Microsoft cho biết: “Do sơ đồ lừa đảo của DEV-0569 lạm dụng các dịch vụ hợp pháp, các tổ chức cũng có thể tận dụng các quy tắc luồng thư để nắm bắt các từ khóa đáng ngờ hoặc xem xét các ngoại lệ rộng rãi, chẳng hạn như các ngoại lệ liên quan đến dải IP và danh sách cho phép cấp miền”.