Ngày 21 tháng 7 năm 2023THNE Bảo mật thư / Tấn công mạng

Cuộc tấn công gần đây vào cơ sở hạ tầng email của Microsoft bởi một diễn viên quốc gia Trung Quốc được gọi là Storm-0558 được cho là có phạm vi rộng hơn so với suy nghĩ trước đây.

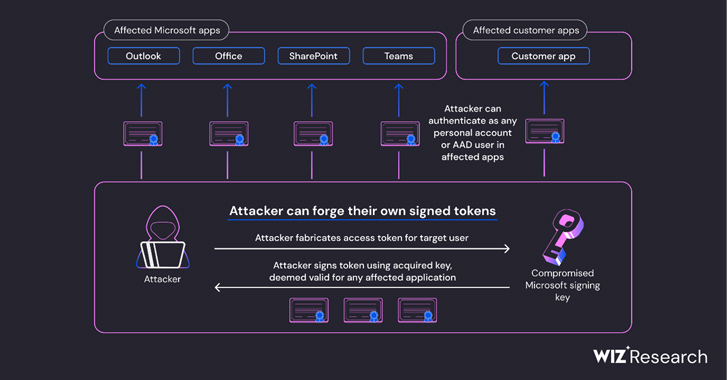

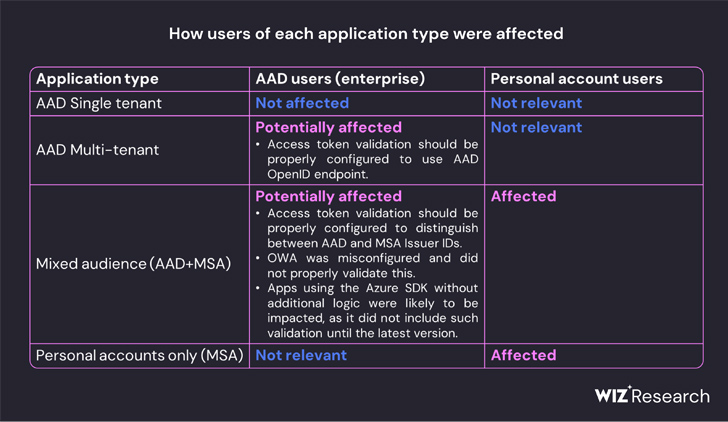

Theo công ty bảo mật đám mây Wiz, khóa ký của người tiêu dùng tài khoản Microsoft (MSA) không hoạt động được sử dụng để giả mạo mã thông báo Azure Active Directory (Azure AD hoặc AAD) để có quyền truy cập bất hợp pháp vào Outlook Web Access (OWA) và Outlook.com cũng có thể đã cho phép kẻ thù giả mạo mã thông báo truy cập cho nhiều loại ứng dụng Azure AD.

Điều này bao gồm mọi ứng dụng hỗ trợ xác thực tài khoản cá nhân, chẳng hạn như OneDrive, SharePoint và Nhóm; các ứng dụng khách hàng hỗ trợ chức năng “Đăng nhập bằng Microsoft” và các ứng dụng nhiều bên thuê trong một số điều kiện nhất định.

“Mọi thứ trong thế giới của Microsoft đều tận dụng mã thông báo xác thực Azure Active Directory để truy cập,” Ami Luttwak, giám đốc công nghệ và đồng sáng lập của Wiz, cho biết trong một tuyên bố. “Kẻ tấn công có khóa ký AAD là kẻ tấn công mạnh nhất mà bạn có thể tưởng tượng, bởi vì chúng có thể truy cập vào hầu hết mọi ứng dụng – với tư cách là bất kỳ người dùng nào. Đây là siêu năng lực của ‘người thay đổi hình dạng'.”

Tuần trước, Microsoft đã tiết lộ kỹ thuật giả mạo mã thông báo đã được Storm-0558 khai thác để trích xuất dữ liệu chưa được phân loại từ hộp thư của nạn nhân, nhưng các đường viền chính xác của chiến dịch gián điệp mạng vẫn chưa được biết.

Nhà sản xuất Windows cho biết họ vẫn đang điều tra xem làm thế nào đối thủ quản lý để có được khóa ký của người tiêu dùng MSA. Nhưng không rõ liệu khóa này có hoạt động như một loại khóa chính để mở khóa quyền truy cập vào dữ liệu thuộc về gần hai chục tổ chức hay không.

Phân tích của Wiz lấp đầy một số chỗ trống, với việc công ty phát hiện ra rằng “tất cả các ứng dụng tài khoản cá nhân Azure phiên bản 2.0 phụ thuộc vào danh sách 8 khóa công khai và tất cả các ứng dụng Azure v2.0 nhiều bên thuê có bật tài khoản Microsoft phụ thuộc vào danh sách 7 khóa công khai.”

Nó cũng phát hiện ra rằng Microsoft đã thay thế một trong các khóa công khai được liệt kê (dấu vân tay: “d4b4cccda9228624656bff33d8110955779632aa”) đã có ít nhất từ năm 2016 vào khoảng thời gian từ ngày 27 tháng 6 năm 2023 đến ngày 5 tháng 7 năm 2023, cùng khoảng thời gian công ty cho biết họ đã thu hồi khóa MSA.

“Điều này khiến chúng tôi tin rằng mặc dù khóa bị xâm phạm mà Storm-0558 có được là khóa riêng được thiết kế cho đối tượng thuê MSA của Microsoft trong Azure, nhưng nó cũng có thể ký mã thông báo OpenID v2.0 cho nhiều loại ứng dụng Azure Active Directory,” Wiz nói.

HỘI THẢO TRỰC TUYẾN SẮP TỚI

Lá chắn chống lại các mối đe dọa nội bộ: Quản lý tư thế bảo mật SaaS Master

Lo lắng về các mối đe dọa nội bộ? Chúng tôi đã có bạn bảo hiểm! Tham gia hội thảo trực tuyến này để khám phá các chiến lược thực tế và bí mật của bảo mật chủ động với Quản lý tư thế bảo mật SaaS.

tham gia ngay hôm nay

“Storm-0558 dường như đã quản lý để có được quyền truy cập vào một trong số các khóa được dùng để ký và xác minh mã thông báo truy cập AAD. Khóa bị xâm phạm được tin cậy để ký bất kỳ mã thông báo truy cập OpenID v2.0 nào cho tài khoản cá nhân và ứng dụng AAD dành cho nhiều đối tượng (nhiều bên thuê hoặc tài khoản cá nhân).”

Điều này có nghĩa là về mặt lý thuyết, nó có thể cho phép các tác nhân độc hại giả mạo mã thông báo truy cập để tiêu thụ bởi bất kỳ ứng dụng nào phụ thuộc vào nền tảng nhận dạng Azure.

Tệ hơn nữa, khóa cá nhân có được có thể đã được vũ khí hóa để giả mạo mã thông báo nhằm xác thực với tư cách là bất kỳ người dùng nào đối với ứng dụng bị ảnh hưởng tin cậy chứng chỉ tài khoản cá nhân và đối tượng hỗn hợp Microsoft OpenID v2.0.

Nhà nghiên cứu bảo mật Shir Tamari của Wiz cho biết: “Khóa ký của nhà cung cấp danh tính có lẽ là bí mật mạnh mẽ nhất trong thế giới hiện đại. “Với các khóa của nhà cung cấp danh tính, người ta có thể có quyền truy cập một bước ngay lập tức vào mọi thứ, mọi hộp thư điện tử, dịch vụ tệp hoặc tài khoản đám mây.”