Kẻ đe dọa được nhà nước Trung Quốc bảo trợ có tên Stone Panda đã được quan sát thấy sử dụng một chuỗi lây nhiễm lén lút mới trong các cuộc tấn công nhằm vào các thực thể Nhật Bản.

Các mục tiêu bao gồm các tổ chức truyền thông, ngoại giao, chính phủ và khu vực công và các tổ chức tư vấn ở Nhật Bản, theo báo cáo của Kaspersky công bố.

Stone Panda, còn được gọi là APT10, Bronze Riverside, Cicada và Potassium, là một nhóm gián điệp mạng nổi tiếng với những cuộc xâm nhập chống lại các tổ chức được xác định là có ý nghĩa chiến lược đối với Trung Quốc. Kẻ đe dọa được cho là đã hoạt động ít nhất từ năm 2009.

Tập hợp các cuộc tấn công mới nhất, được quan sát từ tháng 3 đến tháng 6 năm 2022, liên quan đến việc sử dụng tệp Microsoft Word không có thật và tệp lưu trữ tự giải nén (SFX) ở định dạng RAR được lan truyền qua email lừa đảo trực tuyến, dẫn đến việc thực thi một cửa sau có tên LODEINFO.

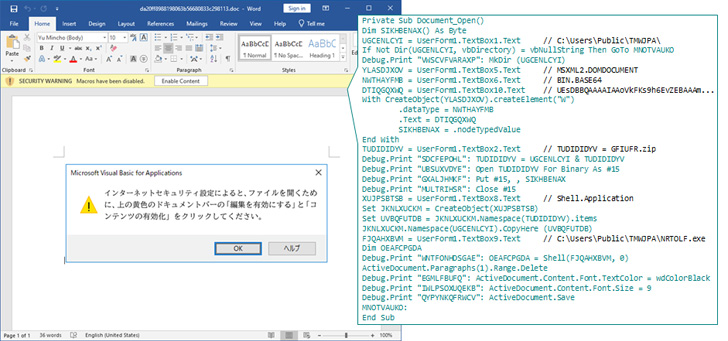

Mặc dù maldoc yêu cầu người dùng bật macro để kích hoạt killchain, nhưng chiến dịch tháng 6 năm 2022 được phát hiện là đã loại bỏ phương pháp này để chuyển sang tệp SFX mà khi được thực thi sẽ hiển thị tài liệu Word giả mạo vô hại để che giấu các hoạt động độc hại.

Macro, sau khi được kích hoạt, sẽ thả một kho lưu trữ ZIP có chứa hai tệp, một trong số đó (“NRTOLF.exe”) là tệp thực thi hợp pháp từ phần mềm K7Security Suite sau đó được sử dụng để tải một DLL giả mạo (“K7SysMn1.dll”) qua DLL phụ tải.

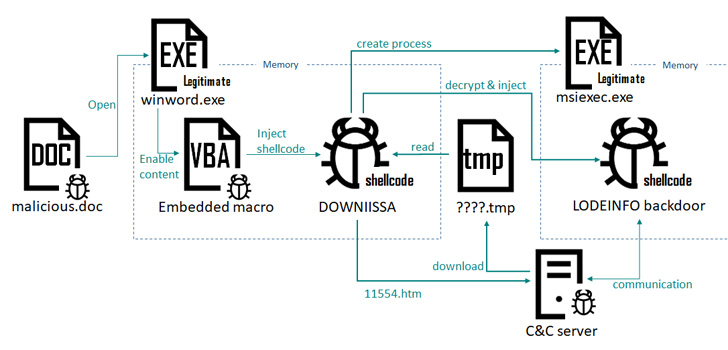

Bên cạnh việc lạm dụng ứng dụng bảo mật, Kaspersky cho biết họ cũng đã phát hiện ra một phương pháp lây nhiễm ban đầu khác vào tháng 6 năm 2022, trong đó tệp Microsoft Word được bảo vệ bằng mật khẩu hoạt động như một đường dẫn để cung cấp một trình tải xuống không lọc có tên là DOWNIISSA khi bật macro.

Công ty an ninh mạng Nga cho biết: “Macro được nhúng sẽ tạo ra mã trình bao DOWNIISSA và đưa nó vào quy trình hiện tại (WINWORD.exe).

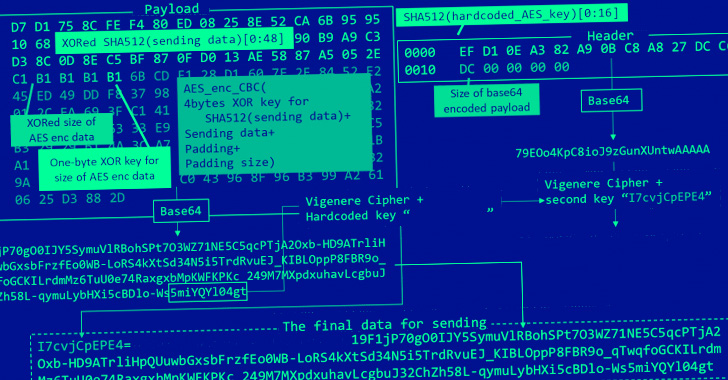

DOWNIISSA được định cấu hình để giao tiếp với máy chủ từ xa được mã hóa cứng, sử dụng nó để truy xuất tải trọng BLOB được mã hóa của LODEINFO, một cửa hậu có khả năng thực thi shellcode tùy ý, chụp ảnh màn hình và exfiltrate các tệp trở lại máy chủ.

Phần mềm độc hại này, được nhìn thấy lần đầu tiên vào năm 2019, đã trải qua nhiều cải tiến, với Kaspersky đã xác định sáu phiên bản khác nhau vào tháng 3, tháng 4, tháng 6 và tháng 9 năm 2022.

Những thay đổi bao gồm các kỹ thuật né tránh nâng cao để bay dưới radar, tạm dừng thực thi trên các máy có ngôn ngữ “en_US”, sửa đổi danh sách các lệnh được hỗ trợ và mở rộng hỗ trợ cho kiến trúc 64-bit của Intel.

“Phần mềm độc hại LODEINFO được cập nhật rất thường xuyên và tiếp tục nhắm mục tiêu tích cực vào các tổ chức Nhật Bản”, các nhà nghiên cứu kết luận.

“Các TTP được cập nhật và cải tiến trong LODEINFO và phần mềm độc hại liên quan […] chỉ ra rằng kẻ tấn công đặc biệt tập trung vào việc khiến các nhà nghiên cứu bảo mật phát hiện, phân tích và điều tra khó khăn hơn. “