Một kẻ đe dọa Iran mới đã bị phát hiện khai thác một lỗ hổng nghiêm trọng hiện đã được giải quyết trong nền tảng Microsoft Windows MSHTML để nhắm mục tiêu các nạn nhân nói tiếng Farsi bằng một trình đánh cắp thông tin dựa trên PowerShell mới được thiết kế để thu thập thông tin chi tiết từ các máy bị nhiễm.

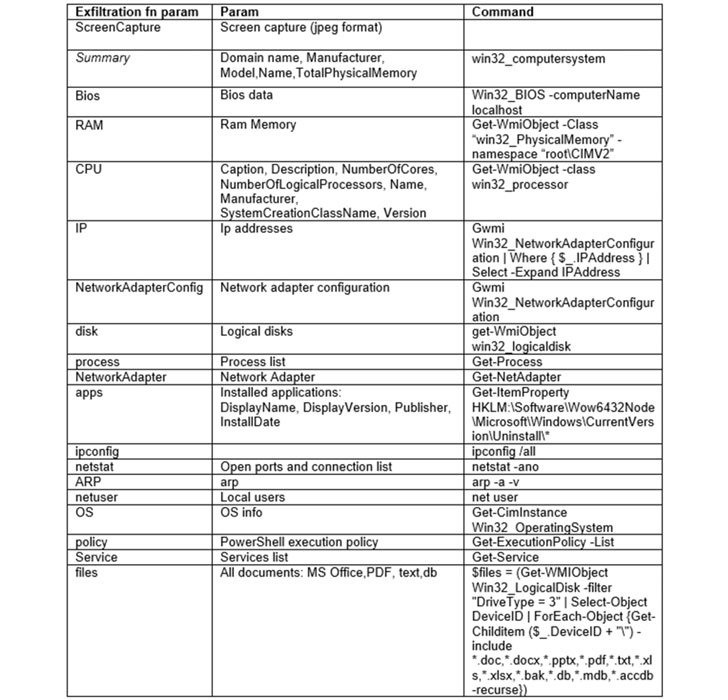

“[T]kẻ đánh cắp là một tập lệnh PowerShell, ngắn với khả năng thu thập mạnh mẽ – chỉ trong ~ 150 dòng, nó cung cấp cho kẻ thù rất nhiều thông tin quan trọng bao gồm ảnh chụp màn hình, tệp Telegram, thu thập tài liệu và dữ liệu phong phú về môi trường của nạn nhân, “nhà nghiên cứu của SafeBreach Labs Tomer Bar cho biết trong một báo cáo được công bố hôm thứ Tư.

Gần một nửa mục tiêu là từ Mỹ, với công ty an ninh mạng lưu ý rằng các cuộc tấn công có khả năng nhằm vào “những người Iran sống ở nước ngoài và có thể được coi là mối đe dọa đối với chế độ Hồi giáo của Iran.”

Chiến dịch lừa đảo, bắt đầu vào tháng 7 năm 2021, liên quan đến việc khai thác CVE-2021-40444, một lỗ hổng thực thi mã từ xa có thể bị khai thác bằng cách sử dụng các tài liệu Microsoft Office được tạo đặc biệt. Lỗ hổng bảo mật đã được Microsoft vá vào tháng 9 năm 2021, vài tuần sau khi các báo cáo về hoạt động khai thác tích cực xuất hiện trong tự nhiên.

“Kẻ tấn công có thể tạo ra một điều khiển ActiveX độc hại để được sử dụng bởi tài liệu Microsoft Office lưu trữ công cụ kết xuất trình duyệt. Sau đó kẻ tấn công sẽ phải thuyết phục người dùng mở tài liệu độc hại. Người dùng có tài khoản được định cấu hình để có ít quyền người dùng hơn hệ thống có thể ít bị ảnh hưởng hơn so với những người dùng hoạt động với quyền của người dùng quản trị, “nhà sản xuất Windows đã lưu ý.

Chuỗi tấn công được SafeBreach mô tả bắt đầu bằng việc các mục tiêu nhận được email lừa đảo trực tuyến đi kèm với tài liệu Word dưới dạng tệp đính kèm. Việc mở tệp sẽ kích hoạt khai thác cho CVE-2021-40444, dẫn đến việc thực thi tập lệnh PowerShell có tên “PowerShortShell” có khả năng di chuột qua thông tin nhạy cảm và truyền chúng đến máy chủ lệnh và kiểm soát (C2).

Trong khi các trường hợp lây nhiễm liên quan đến việc triển khai trình đánh cắp thông tin đã được quan sát vào ngày 15 tháng 9, một ngày sau khi Microsoft phát hành các bản vá cho lỗ hổng này, máy chủ C2 nói trên cũng được sử dụng để thu thập thông tin đăng nhập Gmail và Instagram của nạn nhân như một phần của hai chiến dịch lừa đảo do tổ chức cùng đối thủ vào tháng 7 năm 2021.

Đây là lần phát triển mới nhất trong một chuỗi các cuộc tấn công lợi dụng lỗ hổng công cụ kết xuất MSTHML, với việc Microsoft trước đây đã tiết lộ một chiến dịch lừa đảo có mục tiêu đã lạm dụng lỗ hổng này như một phần của chiến dịch truy cập ban đầu để phân phối các bộ tải Cobalt Strike Beacon tùy chỉnh.

.