Ngày 28 tháng 4 năm 2023Ravie Lakshmanan Bảo mật trực tuyến / Hack trang web

đang diễn ra ma thuật chiến dịch đã thu hút sự chú ý của các nhà nghiên cứu an ninh mạng vì đã tận dụng các màn hình thanh toán giả giống như thật để thu thập dữ liệu nhạy cảm do người dùng cả tin nhập vào.

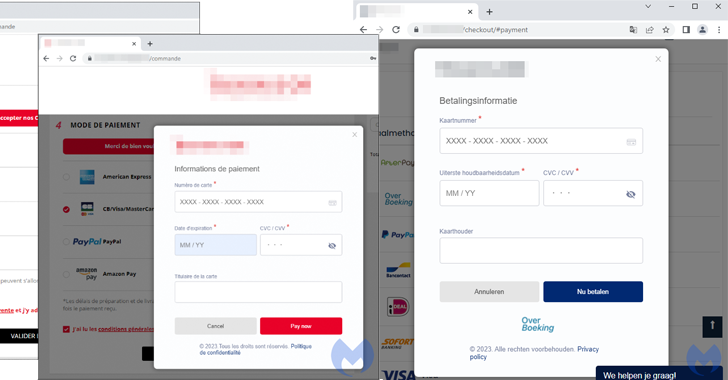

Jérôme Segura, giám đốc tình báo mối đe dọa tại Malwarebytes, cho biết: “Kẻ đe dọa đã sử dụng các logo gốc từ cửa hàng bị xâm nhập và tùy chỉnh một thành phần web được gọi là phương thức để chiếm quyền điều khiển trang thanh toán một cách hoàn hảo. “Điều đáng chú ý ở đây là skimmer trông chân thực hơn so với trang thanh toán ban đầu.”

Thuật ngữ magecart là một thuật ngữ chung dùng để chỉ một số nhóm tội phạm mạng sử dụng các kỹ thuật đọc lướt trực tuyến để lấy cắp dữ liệu cá nhân từ các trang web – phổ biến nhất là thông tin chi tiết về khách hàng và thông tin thanh toán trên các trang web thương mại điện tử.

Tên bắt nguồn từ mục tiêu ban đầu của nhóm đối với nền tảng Magento. Theo dữ liệu được chia sẻ bởi Sansec, các cuộc tấn công giống như Magecart đầu tiên đã được quan sát thấy vào đầu năm 2010. Tính đến năm 2022, ước tính có hơn 70.000 cửa hàng đã bị xâm phạm bằng một trang web skimmer.

Các cuộc tấn công lướt kỹ thuật số này, còn được gọi là formjacking, theo truyền thống tận dụng nhiều loại thủ thuật JavaScript khác nhau để hút thông tin nhạy cảm từ người dùng trang web.

Lần lặp lại mới nhất, theo quan sát của Malwarebytes trên một cửa hàng phụ kiện du lịch không tên ở Paris chạy trên PrestaShop CMS, liên quan đến việc tiêm skimmer có tên Kritec để chặn quá trình thanh toán và hiển thị hộp thoại thanh toán giả cho nạn nhân.

Kritec, trước đó đã được Akamai và Malwarebytes nêu chi tiết vào tháng 2 năm 2023, đã bị phát hiện mạo danh các nhà cung cấp bên thứ ba hợp pháp như Trình quản lý thẻ của Google như một kỹ thuật trốn tránh.

Công ty an ninh mạng cho biết skimmer vừa phức tạp vừa khó hiểu, với phương thức độc hại được tải khi chọn thẻ tín dụng làm tùy chọn thanh toán từ trang web bị xâm nhập.

Sau khi thu thập được thông tin chi tiết về thẻ thanh toán, một thông báo lỗi giả mạo về việc hủy thanh toán sẽ hiển thị ngắn gọn cho nạn nhân trước khi chuyển hướng đến trang thanh toán thực tế, tại thời điểm đó, khoản thanh toán sẽ được thực hiện.

Segura giải thích: “Trình skimmer sẽ thả một cookie đóng vai trò là dấu hiệu cho thấy phiên hiện tại được đánh dấu là đã hoàn thành. “Nếu người dùng quay lại và thử thanh toán lại, phương thức độc hại sẽ không còn được hiển thị.”

Các tác nhân đe dọa đằng sau hoạt động này được cho là đang sử dụng các miền khác nhau để lưu trữ skimmer, được đặt tên tương tự: “[name of store]-loader.js”, gợi ý rằng các cuộc tấn công đang nhắm mục tiêu vào các cửa hàng trực tuyến khác nhau bằng các phương thức tùy chỉnh.

Segura nói: “Việc phân biệt xem một cửa hàng trực tuyến có đáng tin cậy hay không đã trở nên rất khó khăn và trường hợp này là một ví dụ điển hình về một kẻ lừa đảo sẽ không gây ra bất kỳ sự nghi ngờ nào”.

Các phát hiện được đưa ra hơn hai tháng sau khi Malwarebytes khai quật được một skimmer web khác thu thập dữ liệu dấu vân tay của trình duyệt, chẳng hạn như địa chỉ IP và chuỗi Tác nhân người dùng, cùng với thông tin thẻ tín dụng, có khả năng nhằm giám sát những người dùng không hợp lệ như bot và nhà nghiên cứu bảo mật .