Chi tiết về một lỗ hổng bảo mật 8 năm tuổi trong nhân Linux đã xuất hiện mà các nhà nghiên cứu nói là “khó chịu như Dirty Pipe.”

Được mệnh danh DirtyCred bởi một nhóm học giả từ Đại học Northwestern, điểm yếu bảo mật khai thác một lỗ hổng chưa từng biết trước đây (CVE-2022-2588) để nâng đặc quyền lên mức tối đa.

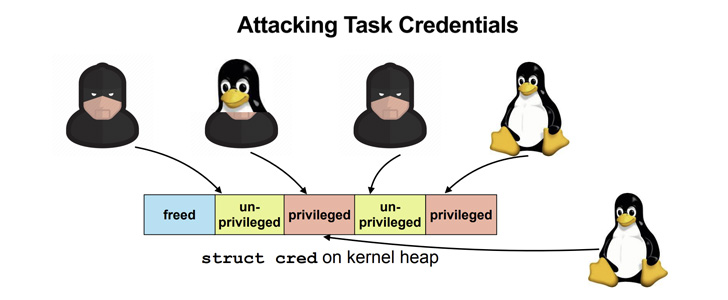

Các nhà nghiên cứu Zhenpeng Lin, Yuhang Wu và Xinyu Xing lưu ý: “DirtyCred là một khái niệm khai thác hạt nhân trao đổi thông tin đăng nhập hạt nhân không đặc quyền với những thông tin đặc quyền để nâng cao đặc quyền”. “Thay vì ghi đè bất kỳ trường dữ liệu quan trọng nào trên kernel heap, DirtyCred lạm dụng cơ chế tái sử dụng bộ nhớ heap để có được đặc quyền.”

Điều này đòi hỏi ba bước –

Giải phóng thông tin đăng nhập không đặc quyền đang sử dụng với lỗ hổng Phân bổ thông tin đăng nhập đặc quyền trong vùng bộ nhớ được giải phóng bằng cách kích hoạt quy trình không gian người dùng đặc quyền như su, mount hoặc sshd Hoạt động với tư cách là người dùng đặc quyền

Phương pháp khai thác mới, theo các nhà nghiên cứu, đẩy đường ống bẩn lên cấp độ tiếp theo, làm cho nó trở nên tổng quát hơn cũng như mạnh hơn theo cách có thể hoạt động trên bất kỳ phiên bản nào của hạt nhân bị ảnh hưởng.

Các nhà nghiên cứu cho biết: “Đầu tiên, thay vì buộc vào một lỗ hổng cụ thể, phương pháp khai thác này cho phép bất kỳ lỗ hổng nào có khả năng kép không có khả năng chứng minh khả năng giống như đường ống bẩn”.

“Thứ hai, trong khi nó giống như một đường ống bẩn có thể vượt qua tất cả các biện pháp bảo vệ hạt nhân, phương pháp khai thác của chúng tôi thậm chí có thể chứng minh khả năng thoát khỏi thùng chứa một cách chủ động mà Dirty Pipe không có.”

Dirty Pipe, được theo dõi là CVE-2022-0847 (điểm CVSS: 7.8) và ảnh hưởng đến các phiên bản hạt nhân Linux bắt đầu từ 5.8, đề cập đến một lỗ hổng bảo mật trong hệ thống con của pipe cho phép các quy trình kém quyền ghi vào các tệp có thể đọc tùy ý, dẫn đến leo thang đặc quyền.

Lỗ hổng có thể khai thác được gọi như vậy sau khi lỗ hổng Dirty Cow được phát hiện vào năm 2016 dựa trên những điểm tương đồng của chúng.

Cho rằng các đối tượng được cách ly dựa trên loại của chúng chứ không phải đặc quyền, các nhà nghiên cứu khuyên bạn nên cách ly các thông tin xác thực đặc quyền khỏi các thông tin xác thực không có đặc quyền bằng cách sử dụng bộ nhớ ảo để ngăn chặn các cuộc tấn công bộ nhớ đệm chéo.

.