Một kẻ đe dọa có liên kết tiềm năng với một công ty an ninh mạng của Ấn Độ sẽ chẳng là gì nếu đáng kể vẫn dai dẳng trong các cuộc tấn công chống lại các tổ chức quân sự có trụ sở tại Nam Á, bao gồm Bangladesh, Nepal và Sri Lanka, kể từ ít nhất là tháng 9 năm 2020 bằng cách triển khai các biến thể khác nhau của phần mềm độc hại. khuôn khổ.

Công ty an ninh mạng ESET của Slovakia quy kết cuộc tấn công có chủ đích cao là do một nhóm tấn công có tên Donot Team. Các nhà nghiên cứu Facundo Muñoz và Matías Porolli cho biết: “Donot Team đã liên tục nhắm mục tiêu đến cùng các thực thể với làn sóng email lừa đảo có đính kèm độc hại từ hai đến bốn tháng”.

Hoạt động ít nhất từ năm 2016, Donot Team (còn được gọi là APT-C-35 và SectorE02) có liên quan đến một loạt các cuộc xâm nhập chủ yếu nhắm vào các đại sứ quán, chính phủ và các thực thể quân sự ở Bangladesh, Sri Lanka, Pakistan và Nepal với Windows và Phần mềm độc hại Android.

Vào tháng 10 năm 2021, Tổ chức Ân xá Quốc tế đã phát hiện bằng chứng liên kết cơ sở hạ tầng tấn công của nhóm với một công ty an ninh mạng của Ấn Độ có tên Innefu Labs, làm dấy lên nghi ngờ rằng kẻ đe dọa có thể đang bán phần mềm gián điệp hoặc cung cấp dịch vụ tin tặc cho các chính phủ trong khu vực.

Mặc dù không có gì lạ khi các nhóm APT tấn công lại một mạng đã bị xâm nhập trước đó bằng cách triển khai các cửa hậu lén lút để che đậy dấu vết của họ, nhưng Donot Team lại thử một cách khác trong đó họ triển khai nhiều biến thể của phần mềm độc hại đã có trong kho vũ khí của mình.

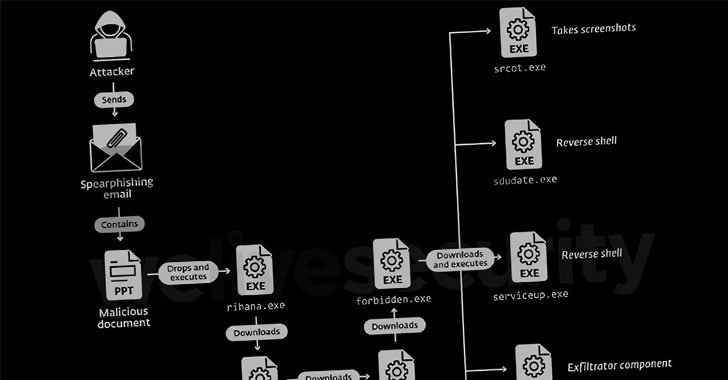

Được cung cấp thông qua các tài liệu Microsoft Office được vũ khí hóa, cái gọi là khung phần mềm độc hại yty là một chuỗi các trình tải xuống trung gian mà đỉnh cao là việc thực thi một cửa sau, đảm nhiệm việc truy xuất các thành phần bổ sung có khả năng thu thập tệp, ghi lại các tổ hợp phím và ảnh chụp màn hình cũng như triển khai các trình bao ngược để truy cập từ xa.

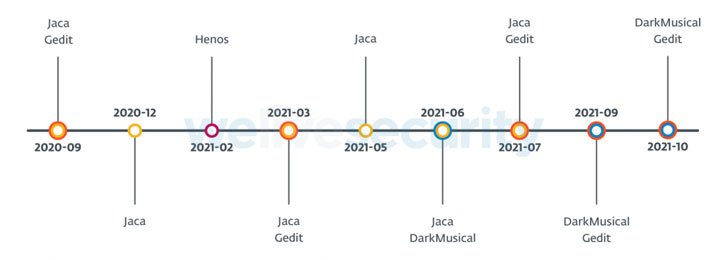

ESET đặt tên cho các biến thể mới của yty, DarkMusical và Gedit, với dữ liệu đo từ xa trỏ đến các cuộc tấn công từ một biến thể thứ ba có tên Jaca từ tháng 3 đến tháng 7 năm 2021. Làn sóng tấn công đầu tiên sử dụng DarkMusical được cho là xảy ra vào tháng 6 năm 2021, trong khi liên quan đến Gedit các chiến dịch được quan sát sớm nhất vào tháng 9 năm 2020, chỉ để tăng tốc độ một năm sau đó.

Hơn nữa, một loạt các cuộc tấn công thứ tư đã xảy ra từ tháng 2 đến tháng 3 năm 2021 nhằm vào các tổ chức quân sự ở Bangladesh và Sri Lanka đã sử dụng phiên bản sửa đổi của Gedit có tên mã là Henos.

Các nhà nghiên cứu kết luận: “Donot Team bù đắp cho độ tinh vi thấp bằng sự bền bỉ”. “Chúng tôi kỳ vọng rằng nó sẽ tiếp tục phát triển bất kể có nhiều thất bại. Chỉ có thời gian mới biết được nhóm có phát triển các TTP và phần mềm độc hại hiện tại hay không.”

.