Một bộ công cụ lừa đảo dưới dạng dịch vụ (PhaaS) mới có tên EvilProxy đang được quảng cáo cho giới tội phạm ngầm như một phương tiện để các kẻ đe dọa vượt qua các biện pháp bảo vệ xác thực hai yếu tố (2FA) được sử dụng đối với các dịch vụ trực tuyến.

Các nhà nghiên cứu Resecurity cho biết trong một bài viết hôm thứ Hai: “Các tác nhân EvilProxy đang sử dụng proxy ngược và phương pháp chèn cookie để bỏ qua xác thực 2FA – phiên làm việc của nạn nhân”.

Nền tảng này tạo ra các liên kết lừa đảo không có gì khác ngoài các trang nhân bản được thiết kế để xâm phạm các tài khoản người dùng được liên kết với Apple iCloud, Facebook, GoDaddy, GitHub, Google, Dropbox, Instagram, Microsoft, NPM, PyPI, RubyGems, Twitter, Yahoo và Yandex, trong số những người khác .

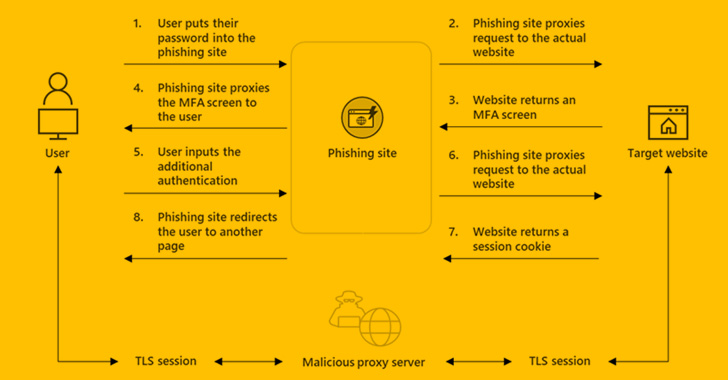

EvilProxy tương tự như các cuộc tấn công kẻ thù ở giữa (AiTM) ở chỗ người dùng tương tác với một máy chủ proxy độc hại hoạt động như một đường giữa cho trang web mục tiêu, lén lút thu thập thông tin xác thực và mật mã 2FA được nhập vào các trang đăng nhập.

Nó được cung cấp trên cơ sở đăng ký cho mỗi dịch vụ trong khoảng thời gian 10, 20 hoặc 31 ngày, với bộ công cụ có sẵn với giá 400 đô la một tháng và được truy cập qua mạng ẩn danh TOR sau khi thanh toán được thu xếp theo cách thủ công với nhà điều hành trên Telegram. Ngược lại, các cuộc tấn công vào tài khoản Google có chi phí lên đến 600 đô la mỗi tháng.

“Sau khi kích hoạt, nhà điều hành sẽ được yêu cầu cung cấp thông tin đăng nhập SSH để triển khai thêm vùng chứa Docker và một bộ tập lệnh”, Resecurity cho biết, đồng thời bổ sung kỹ thuật phản chiếu kỹ thuật của một dịch vụ PhaaS khác có tên Frappo đã ra mắt vào đầu năm nay.

Mặc dù việc bán EvilProxy cho khách hàng tiềm năng phải chịu sự kiểm tra của các tác nhân, nhưng không cần phải nói rằng dịch vụ cung cấp một “giải pháp hiệu quả về chi phí và có thể mở rộng” để thực hiện các cuộc tấn công kỹ thuật xã hội.

Sự phát triển này còn là một dấu hiệu cho thấy những kẻ thù đang nâng cấp kho vũ khí tấn công của họ để dàn dựng các chiến dịch lừa đảo tinh vi nhắm mục tiêu người dùng theo cách có thể đánh bại các biện pháp bảo mật hiện có.

Để tăng thêm mối lo ngại, việc nhắm mục tiêu đến các kho lưu trữ mã và gói giao diện công khai như GitHub, NPM, PyPI và RubyGems cho thấy rằng các nhà khai thác cũng đang hướng tới việc tạo điều kiện cho các cuộc tấn công chuỗi cung ứng thông qua các hoạt động như vậy.

Có được quyền truy cập trái phép vào tài khoản và tiêm mã độc vào các dự án được sử dụng rộng rãi bởi các nhà phát triển đáng tin cậy có thể là mỏ vàng cho các tác nhân đe dọa, làm gia tăng đáng kể tác động của các chiến dịch.

Các nhà nghiên cứu cho biết: “Rất có thể các tác nhân nhắm mục tiêu vào các nhà phát triển phần mềm và kỹ sư CNTT để có quyền truy cập vào kho lưu trữ của họ với mục tiêu cuối cùng là tấn công các mục tiêu ‘hạ nguồn',” các nhà nghiên cứu cho biết.

.