Các công ty nổi tiếng và chính quyền địa phương chủ yếu ở châu Á là đối tượng của các cuộc tấn công có chủ đích bởi một nhóm gián điệp không có giấy tờ trước đây được mệnh danh là Worok đã hoạt động từ cuối năm 2020.

Nhà nghiên cứu Thibaut Passilly của ESET cho biết: “Bộ công cụ của Worok bao gồm trình tải C ++ CLRLoad, powershell backdoor PowHeartBeat và trình tải C # PNGLoad sử dụng mật mã để trích xuất các tải trọng độc hại ẩn từ các tệp PNG”, nhà nghiên cứu Thibaut Passilly của ESET cho biết trong một báo cáo mới được công bố hôm nay.

Worok được cho là chia sẻ sự chồng chéo về các công cụ và lợi ích với một tập thể đối thủ khác được theo dõi là TA428, với nhóm có liên quan đến các cuộc tấn công chống lại các thực thể bao gồm các lĩnh vực năng lượng, tài chính, hàng hải và viễn thông ở châu Á cũng như một cơ quan chính phủ ở Trung Đông và công ty tư nhân ở miền nam châu Phi.

Các hoạt động độc hại do nhóm thực hiện đã trải qua một đợt gián đoạn đáng chú ý từ tháng 5 năm 2021 đến tháng 1 năm 2022, trước khi tiếp tục vào tháng tiếp theo. Công ty an ninh mạng Slovakia đánh giá các mục tiêu của nhóm này phù hợp với hành vi trộm cắp thông tin.

Chỗ đứng ban đầu cho các mạng mục tiêu đến năm 2021 và 2022 đòi hỏi việc sử dụng khai thác ProxyShell trong một số trường hợp được chọn, tiếp theo là triển khai các backdoor tùy chỉnh bổ sung để truy cập cố định. Các tuyến đường thỏa hiệp ban đầu khác vẫn chưa được biết.

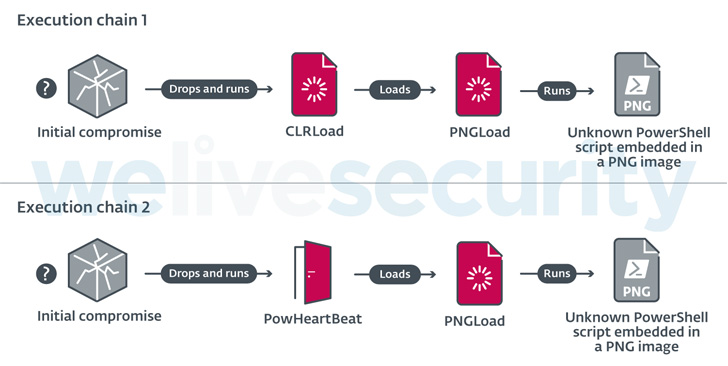

Trong số các công cụ trong kho phần mềm độc hại của Worok là trình tải giai đoạn đầu có tên là CLRLoad, được thành công bởi trình tải ẩn mã dựa trên .NET có tên mã PNGLoad có khả năng thực thi tập lệnh PowerShell không xác định được nhúng trong tệp hình ảnh PNG.

Các chuỗi lây nhiễm vào năm 2022 kể từ đó đã bỏ CLRLoad để chuyển sang cấy ghép PowerShell đầy đủ tính năng được gọi là PowHeartBeat sau đó được sử dụng để khởi chạy PNGLoad, ngoài việc giao tiếp với máy chủ từ xa thông qua HTTP hoặc ICMP để thực hiện các lệnh tùy ý, gửi và nhận tệp, và thực hiện các thao tác liên quan đến tệp.

ESET cho biết họ không thể truy xuất bất kỳ tải trọng PNG nào ở giai đoạn cuối, mặc dù họ nghi ngờ rằng phần mềm độc hại có thể được che giấu trong các hình ảnh PNG hợp lệ, trông vô hại và do đó “ẩn trong tầm mắt” mà không thu hút sự chú ý.

“Worok là một nhóm gián điệp mạng phát triển các công cụ của riêng mình, cũng như tận dụng các công cụ hiện có, để xâm phạm các mục tiêu của mình”, Passilly nói.

“Đánh cắp thông tin từ nạn nhân của họ là những gì chúng tôi tin rằng các nhà điều hành đang theo đuổi vì họ tập trung vào các thực thể nổi tiếng ở châu Á và châu Phi, nhắm mục tiêu vào các lĩnh vực khác nhau, cả tư nhân và công cộng, nhưng đặc biệt chú trọng đến các thực thể chính phủ.”

.