Cơ quan tình báo và an ninh kỹ thuật của Ukraine đang cảnh báo về một làn sóng tấn công mạng mới nhằm chiếm quyền truy cập vào tài khoản Telegram của người dùng.

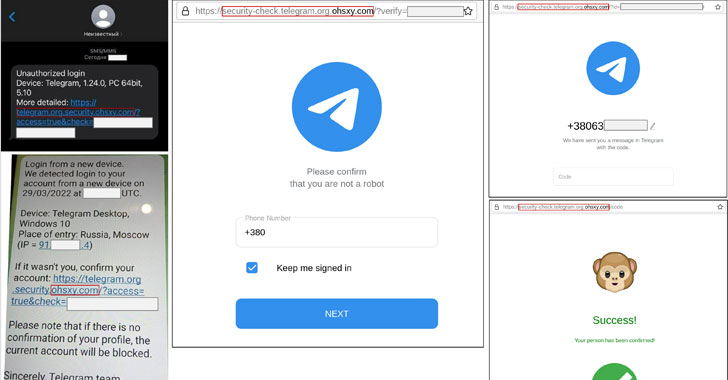

“Bọn tội phạm đã gửi tin nhắn có liên kết độc hại đến trang web Telegram để truy cập trái phép vào hồ sơ, bao gồm khả năng chuyển mã một lần từ SMS”, Cơ quan Bảo vệ Thông tin và Truyền thông Đặc biệt (SSSCIP) của Ukraine nói trong một cảnh báo.

Các cuộc tấn công, được cho là do một nhóm mối đe dọa có tên “UAC-0094”, bắt nguồn từ các tin nhắn Telegram cảnh báo người nhận rằng thông tin đăng nhập đã được phát hiện từ một thiết bị mới đặt tại Nga và thúc giục người dùng xác nhận tài khoản của họ bằng cách nhấp vào liên kết .

Trên thực tế, URL này là một miền lừa đảo, nhắc nạn nhân nhập số điện thoại của họ cũng như mật khẩu gửi một lần qua SMS, sau đó những kẻ đe dọa sử dụng để chiếm đoạt tài khoản.

Phương thức hoạt động phản ánh một cuộc tấn công lừa đảo trước đó đã được tiết lộ vào đầu tháng 3 đã tận dụng các hộp thư đến bị xâm nhập thuộc các thực thể Ấn Độ khác nhau để gửi email lừa đảo đến người dùng Ukr.net nhằm chiếm đoạt tài khoản.

Trong một chiến dịch kỹ thuật xã hội khác do Nhóm Ứng cứu Khẩn cấp Máy tính của Ukraine (CERT-UA) quan sát, các email liên quan đến chiến tranh đã được gửi đến các cơ quan chính phủ Ukraine để triển khai một phần mềm độc hại gián điệp.

Các email đi kèm với tệp đính kèm HTML (“Tội phạm chiến tranh của Liên bang Nga.htm”), mở mà đỉnh điểm là quá trình tải xuống và thực thi bộ cấy dựa trên PowerShell trên máy chủ bị nhiễm.

CERT-UA cho rằng vụ tấn công là do Armageddon, một kẻ đe dọa có trụ sở tại Nga có quan hệ với Cơ quan An ninh Liên bang (FSB), có lịch sử tấn công các thực thể Ukraine ít nhất kể từ năm 2013.

Vào tháng 2 năm 2022, nhóm tấn công này có liên quan đến các cuộc tấn công gián điệp nhắm vào chính phủ, quân đội, các tổ chức phi chính phủ (NGO), tư pháp, thực thi pháp luật và các tổ chức phi lợi nhuận với mục tiêu chính là lấy cắp thông tin nhạy cảm.

Armageddon, còn được gọi với biệt danh Gamaredon, cũng được cho là đã chỉ ra các quan chức chính phủ Latvia như một phần của cuộc tấn công lừa đảo có liên quan vào cuối tháng 3 năm 2022, sử dụng các kho lưu trữ RAR theo chủ đề chiến tranh để cung cấp phần mềm độc hại.

Các chiến dịch lừa đảo khác do CERT-UA ghi nhận trong những tuần gần đây đã triển khai nhiều loại phần mềm độc hại, bao gồm GraphSteel, GrimPlant, HeaderTip, LoadEdge và SPECTR, chưa kể đến hoạt động do Ghostwriter chủ đạo để cài đặt khuôn khổ khai thác sau Cobalt Strike.

Tiết lộ được đưa ra khi một số nhóm đe dọa dai dẳng nâng cao (APT) từ Iran, Trung Quốc, Triều Tiên và Nga đã lợi dụng cuộc chiến tranh Nga-Ukraine đang diễn ra như một cái cớ để mở cửa các mạng nạn nhân và thực hiện các hoạt động độc hại khác.

.