Ngày 24 tháng 12 năm 2022Ravie Lakshmanan bảo mật phần mềm / Chuỗi cung ứng

Các tác nhân đe dọa đã xuất bản một đợt gói độc hại khác cho Python Package Index (PyPI) với mục tiêu cung cấp phần mềm độc hại đánh cắp thông tin trên các máy của nhà phát triển bị xâm nhập.

Thật thú vị, trong khi phần mềm độc hại có nhiều tên khác nhau như ANGEL Stealer, Celestial Stealer, Fade Stealer, Leaf $tealer, PURE Stealer, Satan Stealer và @skid Stealer, công ty an ninh mạng Phylum nhận thấy tất cả chúng đều là bản sao của W4SP Stealer.

W4SP Stealer chủ yếu hoạt động để hút dữ liệu người dùng, bao gồm thông tin đăng nhập, ví tiền điện tử, mã thông báo Discord và các tệp quan tâm khác. Nó được tạo ra và xuất bản bởi một diễn viên có bí danh BillyV3, BillyTheGoat và billythegoat356.

“Vì một số lý do, mỗi lần triển khai dường như chỉ đơn giản là cố gắng tìm/thay thế các tham chiếu W4SP để đổi lấy một số tên có vẻ tùy ý khác”, các nhà nghiên cứu cho biết trong một báo cáo được công bố vào đầu tuần này.

16 mô-đun giả mạo như sau: modulesecurity, infomodule, chazz, randomtime, proxygeneratorbil, easycordey, easycordeyy, tomproxies, sys-ej, py4sync, infosys, sysuptoer, nowsys, upamonkws, captchaboy và proxybooster.

Chiến dịch phân phối W4SP Stealer đã thu hút được sự chú ý vào khoảng tháng 10 năm 2022, mặc dù có dấu hiệu cho thấy chiến dịch này có thể đã bắt đầu từ ngày 25 tháng 8 năm 2022. Kể từ đó, hàng chục gói bổ sung không có thật chứa W4SP Stealer đã được các tác nhân đe dọa dai dẳng xuất bản trên PyPI.

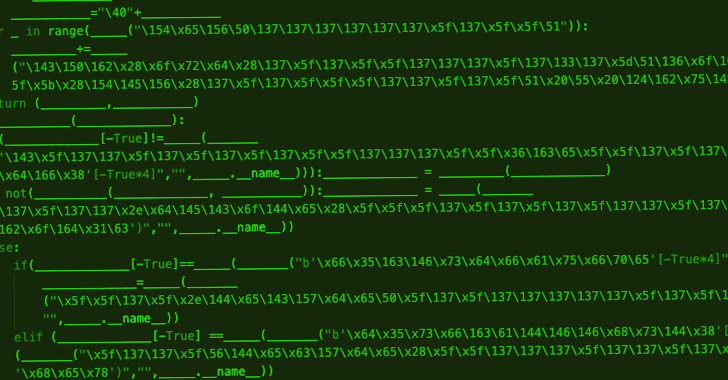

Lần lặp lại mới nhất của hoạt động, với giá trị của nó, không rõ ràng là che giấu ý định bất chính của nó, ngoại trừ trường hợp chazz, nó tận dụng gói để tải xuống phần mềm độc hại Leaf $tealer bị xáo trộn được lưu trữ trên klgrth[.]dịch vụ dán io.

Điều đáng chú ý là các phiên bản trước của chuỗi tấn công cũng đã được phát hiện tìm nạp mã Python giai đoạn tiếp theo trực tiếp từ kho lưu trữ GitHub công khai, sau đó loại bỏ kẻ đánh cắp thông tin xác thực.

Sự gia tăng các biến thể sao chép mới phù hợp với việc GitHub gỡ bỏ kho lưu trữ chứa mã nguồn W4SP Stealer ban đầu, cho thấy tội phạm mạng có khả năng không liên kết với hoạt động này cũng đang vũ khí hóa phần mềm độc hại này để tấn công người dùng PyPI.

Các nhà nghiên cứu cho biết: “Các hệ sinh thái nguồn mở như PyPI, NPM và những thứ tương tự là những mục tiêu rất dễ dàng cho những loại tác nhân này thử và triển khai loại phần mềm độc hại này”. Những nỗ lực của họ sẽ chỉ trở nên thường xuyên hơn, dai dẳng hơn và tinh vi nhất.”

Công ty bảo mật chuỗi cung ứng phần mềm, theo dõi kênh Discord của kẻ đe dọa, lưu ý thêm rằng một gói được gắn cờ trước đó dưới tên pystyle đã bị BillyTheGoat trojan hóa để phân phối kẻ đánh cắp.

Mô-đun này không chỉ thu hút hàng nghìn lượt tải xuống mỗi tháng mà còn bắt đầu như một tiện ích vô thưởng vô phạt vào tháng 9 năm 2021 để giúp người dùng định kiểu đầu ra bảng điều khiển. Các sửa đổi độc hại đã được giới thiệu trong phiên bản 2.1 và 2.2 được phát hành vào ngày 28 tháng 10 năm 2022.

BillyTheGoat nói với Phylum trong một “thư từ không mong muốn.”

Các nhà nghiên cứu cảnh báo: “Chỉ vì một gói là lành tính ngày nay và đã cho thấy lịch sử lành tính trong nhiều năm không có nghĩa là nó sẽ vẫn như vậy”. “Những kẻ đe dọa đã thể hiện sự kiên nhẫn to lớn trong việc xây dựng các gói hợp pháp, chỉ đầu độc chúng bằng phần mềm độc hại sau khi chúng đã trở nên đủ phổ biến.”