Ngày 02 tháng 3 năm 2023Ravie LakshmananAn ninh container / Mối đe dọa mạng

Một chiến dịch tấn công tinh vi được mệnh danh là MÀU SẮC đang nhắm mục tiêu vào các môi trường được chứa để thực hiện hành vi trộm cắp dữ liệu và phần mềm độc quyền.

Sysdig cho biết trong một báo cáo mới: “Kẻ tấn công đã khai thác khối lượng công việc được đóng gói và sau đó tận dụng khối lượng công việc đó để thực hiện leo thang đặc quyền vào tài khoản AWS nhằm đánh cắp thông tin đăng nhập và phần mềm độc quyền”.

Cuộc tấn công đám mây tiên tiến cũng kéo theo việc triển khai phần mềm khai thác tiền điện tử, mà công ty an ninh mạng cho biết là một nỗ lực nhằm tạo ra lợi nhuận bất hợp pháp hoặc một mưu đồ nhằm đánh lạc hướng những người bảo vệ và khiến họ lạc lối.

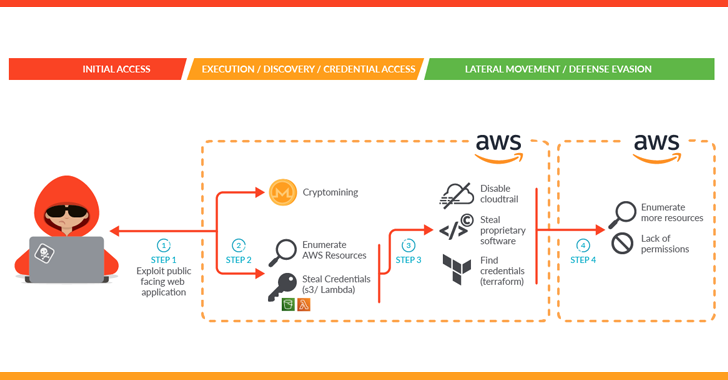

Vectơ lây nhiễm ban đầu dựa trên việc khai thác một dịch vụ công cộng dễ bị tổn thương trong cụm Kubernetes tự quản lý được lưu trữ trên Amazon Web Services (AWS).

Sau khi đạt được chỗ đứng thành công, một công cụ khai thác tiền điện tử XMRig đã được khởi chạy và tập lệnh bash được sử dụng để lấy thông tin đăng nhập có thể được sử dụng để thâm nhập sâu hơn vào cơ sở hạ tầng đám mây AWS và lấy cắp dữ liệu nhạy cảm.

Công ty cho biết: “Khai thác tiền điện tử là mục tiêu ban đầu của kẻ tấn công và mục tiêu đã thay đổi khi chúng truy cập vào môi trường của nạn nhân hoặc khai thác tiền điện tử được sử dụng làm mồi nhử để tránh bị phát hiện đánh cắp dữ liệu”.

Sự xâm nhập đáng chú ý cũng đã vô hiệu hóa nhật ký CloudTrail để giảm thiểu dấu vết kỹ thuật số, ngăn Sysdig truy cập bằng chứng bổ sung. Nói chung, nó cho phép tác nhân đe dọa truy cập hơn 1TB dữ liệu, bao gồm các tập lệnh của khách hàng, công cụ khắc phục sự cố và tệp ghi nhật ký.

“Họ cũng đã cố gắng xoay vòng bằng cách sử dụng tệp trạng thái Terraform sang các tài khoản AWS được kết nối khác để mở rộng phạm vi tiếp cận của họ trong toàn tổ chức”, công ty cho biết. Tuy nhiên, điều này đã được chứng minh là không thành công do thiếu quyền.

Những phát hiện này được đưa ra vài tuần sau khi Sysdig cũng trình bày chi tiết về một chiến dịch tấn công tiền điện tử khác do 8220 Gang thực hiện trong khoảng thời gian từ tháng 11 năm 2022 đến tháng 1 năm 2023 nhắm mục tiêu vào máy chủ web Apache có thể khai thác và các ứng dụng Oracle Weblogic.