Ngày 30 tháng 3 năm 2023Ravie Lakshmanan Chuỗi cung ứng / Bảo mật phần mềm

3CX cho biết họ đang làm việc trên một bản cập nhật phần mềm cho ứng dụng dành cho máy tính để bàn của mình sau khi nhiều nhà cung cấp dịch vụ an ninh mạng đưa ra cảnh báo về một cuộc tấn công chuỗi cung ứng đang hoạt động có vẻ như đang sử dụng các trình cài đặt gian lận và được ký kỹ thuật số của phần mềm hội nghị truyền hình và thoại phổ biến để nhắm mục tiêu vào các khách hàng cuối nguồn.

Các nhà nghiên cứu của SentinelOne cho biết: “Ứng dụng máy tính để bàn 3CX bị trojan hóa là giai đoạn đầu tiên trong chuỗi tấn công nhiều giai đoạn kéo các tệp ICO được nối với dữ liệu Base64 từ github và cuối cùng dẫn đến DLL trình đánh cắp thông tin ở giai đoạn ba”.

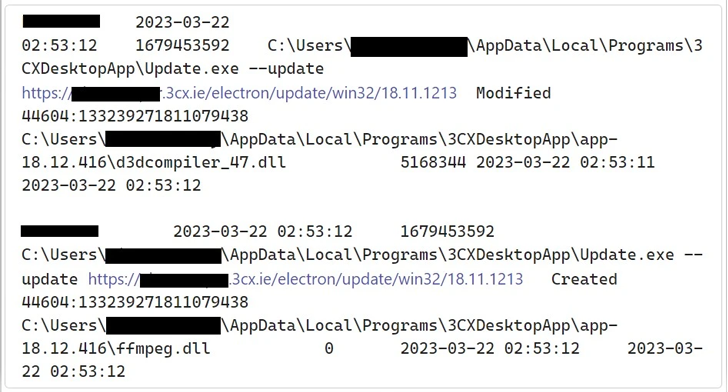

Công ty an ninh mạng đang theo dõi hoạt động dưới tên Nhà điều hành mượt mànêu rõ tác nhân đe dọa đã đăng ký một cơ sở hạ tầng tấn công lớn từ tháng 2 năm 2022. Có dấu hiệu cho thấy cuộc tấn công có thể đã bắt đầu vào khoảng ngày 22 tháng 3 năm 2023.

3CX, công ty đứng sau 3CXDesktopApp, tuyên bố có hơn 600.000 khách hàng và 12 triệu người dùng ở 190 quốc gia, một số trong số đó bao gồm những cái tên nổi tiếng như American Express, BMW, Honda, Ikea, Pepsi và Toyota, cùng những tên tuổi khác.

Mặc dù ứng dụng khách 3CX PBX có sẵn cho nhiều nền tảng, nhưng dữ liệu đo từ xa cho thấy các cuộc tấn công được quan sát cho đến nay chỉ giới hạn ở ứng dụng khách Windows Electron (phiên bản 18.12.407 và 18.12.416) và các phiên bản macOS của hệ thống điện thoại PBX.

Tóm lại, chuỗi lây nhiễm lợi dụng kỹ thuật tải bên DLL để tải một DLL giả mạo (ffmpeg.dll) được thiết kế để truy xuất tải trọng tệp biểu tượng (ICO). Kho lưu trữ GitHub lưu trữ tệp đã bị gỡ xuống.

Tải trọng cuối cùng là một trình đánh cắp thông tin có khả năng thu thập thông tin hệ thống và dữ liệu nhạy cảm được lưu trữ trong các trình duyệt Google Chrome, Microsoft Edge, Brave và Mozilla Firefox.

Theo nhà nghiên cứu bảo mật Patrick Wardle, mẫu macOS (tệp 381 MB) có chữ ký hợp lệ và được Apple công chứng, nghĩa là nó có thể chạy mà không cần hệ điều hành chặn.

Ứng dụng độc hại, tương tự như đối tác Windows, bao gồm tệp nhị phân Mach-O có tên libffmpeg.dylib được thiết kế để tiếp cận với máy chủ bên ngoài “pbxsources[.]com” để tải xuống và thực thi tệp có tên UpdateAgent. Máy chủ hiện đang ngoại tuyến.

Huntress báo cáo rằng có 242.519 hệ thống quản lý điện thoại 3CX được công khai. Symantec thuộc sở hữu của Broadcom, trong lời khuyên riêng của mình, cho biết “thông tin được thu thập bởi phần mềm độc hại này có lẽ cho phép những kẻ tấn công đánh giá xem nạn nhân có phải là ứng cử viên cho sự xâm nhập tiếp theo hay không.”

Trend Micro cho biết: “Do được sử dụng rộng rãi và tầm quan trọng của nó trong hệ thống liên lạc của tổ chức, các tác nhân đe dọa có thể gây ra thiệt hại lớn (ví dụ: bằng cách theo dõi hoặc định tuyến lại cả liên lạc nội bộ và bên ngoài) cho các doanh nghiệp sử dụng phần mềm này”.

Công ty an ninh mạng CrowdStrike cho biết họ đang quy kết cuộc tấn công với độ tin cậy cao cho một diễn viên nhà nước quốc gia Bắc Triều Tiên mà họ theo dõi là Labyrinth Chollima (hay còn gọi là Học viện Nickel), một cụm phụ trong Tập đoàn Lazarus khét tiếng.

CrowdStrike cho biết thêm: “Hoạt động độc hại bao gồm đánh dấu hiệu cho cơ sở hạ tầng do tác nhân kiểm soát, triển khai tải trọng giai đoạn hai và trong một số ít trường hợp là hoạt động thao tác trên bàn phím”.

Trong một bài đăng trên diễn đàn, Giám đốc điều hành của 3CX, Nick Galea, cho biết họ đang trong quá trình phát hành bản dựng mới trong vài giờ tới và lưu ý rằng các phiên bản Android và iOS không bị ảnh hưởng. “Thật không may, điều này xảy ra do thư viện ngược dòng mà chúng tôi sử dụng đã bị nhiễm,” Galea nói mà không chỉ định thêm chi tiết.

Như một giải pháp thay thế, công ty đang kêu gọi khách hàng của mình gỡ cài đặt ứng dụng và cài đặt lại hoặc sử dụng ứng dụng khách PWA.

3CX, trong một bản cập nhật tiếp theo, cho biết “vấn đề dường như là một trong những thư viện đi kèm mà chúng tôi đã biên dịch vào ứng dụng Windows Electron thông qua git” và họ đang điều tra thêm về vấn đề này.

(Đây là một câu chuyện đang phát triển và đã được cập nhật với thông tin mới về chuỗi lây nhiễm macOS.)