Một phần mềm giám sát cấp doanh nghiệp có tên Hermit đã được đưa vào sử dụng bởi các thực thể hoạt động ở Kazakhstan, Syria và Ý trong nhiều năm kể từ năm 2019, nghiên cứu mới đã tiết lộ.

Lookout quy kết phần mềm gián điệp, được trang bị để nhắm mục tiêu cả Android và iOS, cho một công ty Ý có tên RCS Lab SpA và Tykelab Srl, một nhà cung cấp dịch vụ viễn thông mà họ nghi ngờ là công ty bình phong. Công ty an ninh mạng có trụ sở tại San Francisco cho biết họ đã phát hiện ra chiến dịch nhằm vào Kazakhstan vào tháng 4 năm 2022.

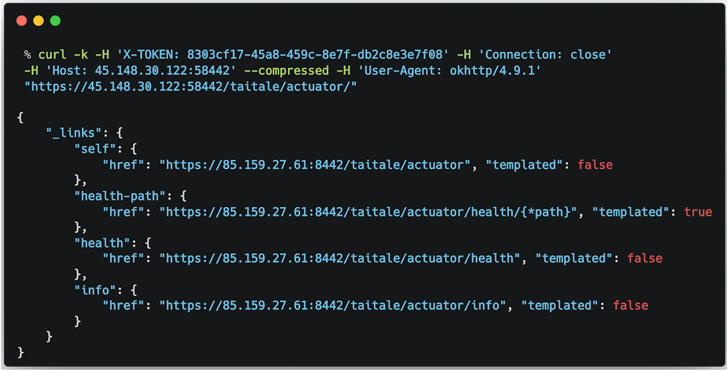

Hermit có dạng mô-đun và đi kèm với vô số khả năng cho phép nó “khai thác thiết bị đã root, ghi âm và thực hiện và chuyển hướng cuộc gọi điện thoại, cũng như thu thập dữ liệu như nhật ký cuộc gọi, danh bạ, ảnh, vị trí thiết bị và tin nhắn SMS”, các nhà nghiên cứu của Lookout Justin Albrecht và Paul Shunk cho biết trong một bài viết mới.

Phần mềm gián điệp này được cho là sẽ được phát tán qua tin nhắn SMS, lừa người dùng cài đặt những ứng dụng có vẻ vô hại từ Samsung, Vivo và Oppo, khi mở ra, chúng sẽ tải một trang web từ công ty mạo danh trong khi lén lút kích hoạt chuỗi tiêu diệt trong nền.

Giống như các mối đe dọa phần mềm độc hại Android khác, Hermit được thiết kế để lạm dụng quyền truy cập của nó vào các dịch vụ trợ năng và các thành phần cốt lõi khác của hệ điều hành (ví dụ: danh bạ, camera, lịch, khay nhớ tạm, v.v.) cho hầu hết các hoạt động độc hại của nó.

Các thiết bị Android đã từng nhận phần mềm gián điệp trong quá khứ. Vào tháng 11 năm 2021, tác nhân đe dọa được theo dõi là APT-C-23 (hay còn gọi là Arid Viper) có liên quan đến một làn sóng tấn công nhắm vào người dùng Trung Đông với các biến thể mới của FrozenCell.

Sau đó vào tháng trước, Nhóm phân tích mối đe dọa của Google (TAG) tiết lộ rằng ít nhất các diễn viên được chính phủ hậu thuẫn ở Ai Cập, Armenia, Hy Lạp, Madagascar, Côte d'Ivoire, Serbia, Tây Ban Nha và Indonesia đang mua các bản khai thác Android zero-day để giám sát bí mật các chiến dịch.

“RCS Lab, một nhà phát triển nổi tiếng đã hoạt động trong hơn ba thập kỷ, hoạt động trong cùng thị trường với nhà phát triển Pegasus NSO Group Technologies và Gamma Group, công ty đã tạo ra FinFisher,” các nhà nghiên cứu lưu ý.

“Được gọi chung là các công ty ‘đánh chặn hợp pháp', họ tuyên bố chỉ bán cho những khách hàng có mục đích sử dụng hợp pháp phần mềm giám sát, chẳng hạn như cơ quan tình báo và thực thi pháp luật. Trên thực tế, những công cụ này thường bị lạm dụng dưới chiêu bài an ninh quốc gia để theo dõi hoạt động kinh doanh giám đốc điều hành, nhà hoạt động nhân quyền, nhà báo, học giả và quan chức chính phủ. “

Phát hiện được đưa ra khi Tập đoàn NSO có trụ sở tại Israel được cho là đang đàm phán để bán công nghệ Pegasus của mình cho nhà thầu quốc phòng Mỹ L3Harris, công ty sản xuất thiết bị theo dõi điện thoại di động StingRay, gây lo ngại rằng họ có thể mở cửa cho cơ quan thực thi pháp luật sử dụng của công cụ hack gây tranh cãi.

Nhà sản xuất người Đức đứng sau FinFisher đã phải tự giải quyết những rắc rối của mình sau các cuộc truy quét do cơ quan điều tra tiến hành liên quan đến việc nghi ngờ vi phạm luật giao dịch nước ngoài bằng cách bán phần mềm gián điệp của họ ở Thổ Nhĩ Kỳ mà không xin được giấy phép cần thiết.

Đầu tháng 3 này, công ty đã đóng cửa hoạt động và nộp đơn xin vỡ nợ, Netzpolitik và Bloomberg đưa tin, cho biết thêm, “văn phòng đã bị giải thể, nhân viên bị sa thải và các hoạt động kinh doanh đã ngừng hoạt động.”

.