Ngày 31 tháng 3 năm 2023Ravie Lakshmanan Đe dọa mạng / Tấn công chuỗi cung ứng

Nhà sản xuất phần mềm truyền thông doanh nghiệp 3CX hôm thứ Năm đã xác nhận rằng nhiều phiên bản ứng dụng dành cho máy tính để bàn dành cho Windows và macOS của họ bị ảnh hưởng bởi một cuộc tấn công chuỗi cung ứng.

Số phiên bản bao gồm 18.12.407 và 18.12.416 cho Windows và 18.11.1213, 18.12.402, 18.12.407 và 18.12.416 cho macOS.

Công ty cho biết họ đang thuê các dịch vụ của Mandiant thuộc sở hữu của Google để xem xét vụ việc. Trong thời gian tạm thời, nó đang thúc giục khách hàng của các phiên bản phần mềm tự lưu trữ và tại chỗ cập nhật lên phiên bản 18.12.422.

“Người dùng 3CX Hosted và StartUP không cần cập nhật máy chủ của họ vì chúng tôi sẽ tự động cập nhật chúng trong đêm”, Giám đốc điều hành 3CX Nick Galea cho biết trong một bài đăng hôm thứ Năm. “Máy chủ sẽ được khởi động lại và Ứng dụng Electron MSI/DMG mới sẽ được cài đặt trên máy chủ.”

Bằng chứng có sẵn cho đến nay chỉ ra sự xâm phạm quy trình xây dựng phần mềm của 3CX để phân phối các phiên bản Windows và macOS của gói ứng dụng, hoặc thay vào đó là sự đầu độc của phần phụ thuộc ngược dòng. Quy mô của cuộc tấn công hiện chưa rõ.

Theo một bài đăng trên diễn đàn 3CX, giai đoạn sớm nhất của hoạt động có khả năng gây hại được cho là đã được phát hiện vào hoặc khoảng ngày 22 tháng 3 năm 2023, mặc dù việc chuẩn bị cho chiến dịch được cho là đã bắt đầu không muộn hơn tháng 2 năm 2022.

3CX cho biết cảnh báo ban đầu đánh dấu sự cố bảo mật tiềm ẩn trong ứng dụng của họ vào tuần trước được coi là “dương tính giả” do thực tế là không có công cụ chống vi-rút nào trên VirusTotal gắn nhãn đó là đáng ngờ hoặc phần mềm độc hại.

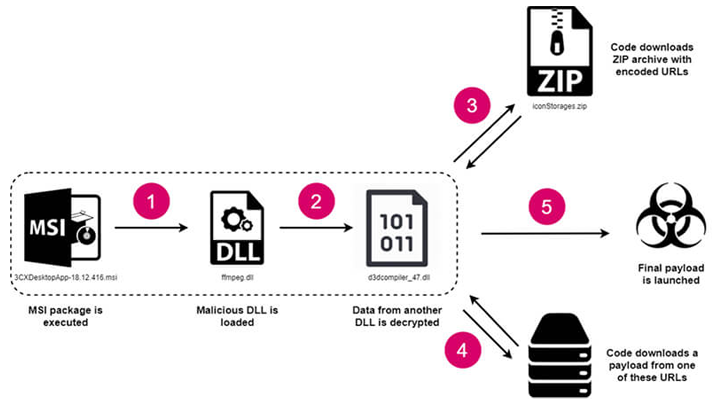

Phiên bản Windows của cuộc tấn công đã tận dụng một kỹ thuật có tên là tải bên DLL để tải một thư viện giả mạo được gọi là “ffmpeg.dll” được thiết kế để đọc shellcode được mã hóa từ một DLL khác có tên “d3dcompiler_47.dll.”

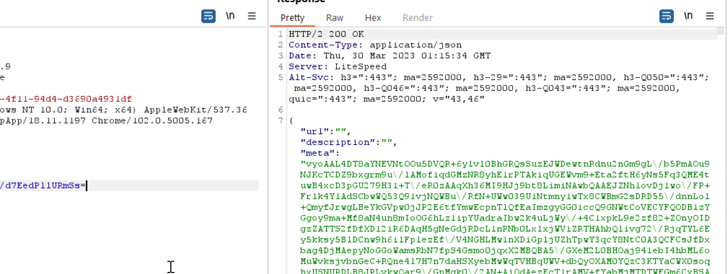

Điều này liên quan đến việc truy cập kho lưu trữ GitHub để truy xuất tệp ICO chứa URL lưu trữ tải trọng giai đoạn cuối, một trình đánh cắp thông tin (được đặt tên là ICONIC Stealer hoặc SUDDENICON) có khả năng thu thập thông tin hệ thống và dữ liệu nhạy cảm được lưu trữ trong trình duyệt web.

Nhà nghiên cứu bảo mật Karlo Zanki của ReversingLabs cho biết: “Việc lựa chọn hai tệp DLL này – ffmpeg và d3dcompiler_47 – bởi những kẻ đe dọa đằng sau cuộc tấn công này không phải là ngẫu nhiên”.

“Mục tiêu được đề cập, 3CXDesktopApp, được xây dựng trên khung nguồn mở Electron. Cả hai thư viện được đề cập thường gửi cùng với thời gian chạy Electron và do đó, không có khả năng gây nghi ngờ trong môi trường khách hàng.”

Chuỗi tấn công macOS, theo cùng một hướng, đã bỏ qua các kiểm tra công chứng của Apple để tải xuống một tải trọng không xác định từ máy chủ ra lệnh và kiểm soát (C2) hiện không phản hồi.

“Phiên bản macOS không sử dụng GitHub để truy xuất máy chủ C2 của nó,” Volexity cho biết, đang theo dõi hoạt động trong cụm UTA0040. “Thay vào đó, một danh sách các máy chủ C2 được lưu trữ trong tệp được mã hóa bằng một khóa XOR byte đơn, 0x7A.”

Công ty an ninh mạng CrowdStrike, trong một lời khuyên của riêng mình, đã quy kết cuộc tấn công với độ tin cậy cao cho Labyrinth Chollima (hay còn gọi là Học viện Nickel), một diễn viên được nhà nước bảo trợ có liên kết với Bắc Triều Tiên.

“Hoạt động nhắm mục tiêu vào nhiều tổ chức trên nhiều ngành dọc mà không có bất kỳ mẫu rõ ràng nào, đã được quy cho Labyrinth Chollima dựa trên cơ sở hạ tầng mạng quan sát được liên kết duy nhất với đối thủ đó, các kỹ thuật cài đặt tương tự và khóa RC4 được sử dụng lại,” Adam Meyers, phó chủ tịch cấp cao về tình báo tại CrowdStrike, nói với The Hacker News.

“Các ứng dụng 3CX bị trojan hóa gọi một biến thể của ArcfeedLoader, phần mềm độc hại được cho là duy nhất của Labyrinth Chollima.”

Labyrinth Chollima, theo công ty có trụ sở tại Texas, là một tập hợp con của Tập đoàn Lazarus, cũng cấu thành Silent Chollima (còn gọi là Andariel hoặc Nickel Hyatt) và Stardust Chollima (còn gọi là BlueNoroff hoặc Nickel Gladstone).

Meyers cho biết nhóm “đã hoạt động ít nhất từ năm 2009 và thường cố gắng tạo doanh thu bằng cách nhắm mục tiêu vào các tổ chức tài chính và tiền điện tử”, đồng thời cho biết thêm rằng nhóm “có khả năng liên kết với Cục 121 của Tổng cục Trinh sát (RGB) của CHDCND Triều Tiên và chủ yếu tiến hành các hoạt động gián điệp và kế hoạch tạo doanh thu.”