Ngày 05 tháng 1 năm 2023Ravie LakshmananTấn công mạng / phần mềm độc hại

Một tác nhân đe dọa có động cơ tài chính được theo dõi như đại bàng mù đã xuất hiện trở lại với một bộ công cụ tinh vi và một chuỗi lây nhiễm phức tạp như một phần của các cuộc tấn công nhắm vào các tổ chức ở Colombia và Ecuador.

Nghiên cứu mới nhất của Check Point cung cấp những hiểu biết mới về các chiến thuật và kỹ thuật của nhóm nói tiếng Tây Ban Nha, bao gồm việc sử dụng các công cụ tinh vi và mồi nhử theo chủ đề chính phủ để kích hoạt chuỗi tiêu diệt.

Cũng được theo dõi dưới tên APT-C-36, Blind Eagle đáng chú ý vì trọng tâm địa lý hẹp và phát động các cuộc tấn công bừa bãi chống lại các quốc gia Nam Mỹ kể từ ít nhất là năm 2018.

Các hoạt động của Blind Eagle đã được Trend Micro ghi lại vào tháng 9 năm 2021, phát hiện ra một chiến dịch lừa đảo trực tuyến chủ yếu nhắm vào các thực thể Colombia được thiết kế để phân phối phần mềm độc hại hàng hóa có tên là BitRAT, ít tập trung hơn vào các mục tiêu ở Ecuador, Tây Ban Nha và Panama.

Các chuỗi tấn công bắt đầu bằng các email lừa đảo có chứa một liên kết bẫy bẫy mà khi được nhấp vào sẽ dẫn đến việc triển khai một trojan nguồn mở có tên Quasar RAT với mục tiêu cuối cùng là giành quyền truy cập vào tài khoản ngân hàng của nạn nhân.

Một số ngân hàng được nhắm mục tiêu bao gồm Banco AV Villas, Banco Caja Social, Banco de Bogotá, Banco Popular, Bancoomeva, BBVA, Colpatria, Davivienda và TransUnion.

Nếu người nhận email ở bên ngoài Colombia, trình tự tấn công sẽ bị hủy bỏ và nạn nhân được chuyển hướng đến trang web chính thức của cơ quan kiểm soát biên giới Colombia, Migración Colombia.

Một chiến dịch có liên quan chỉ ra cả Colombia và Ecuador giả dạng Sở thuế vụ (SRI) của nước này và sử dụng công nghệ chặn địa lý tương tự để lọc ra các yêu cầu có nguồn gốc từ các quốc gia khác.

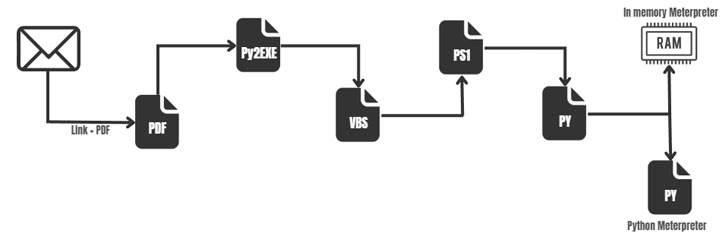

Cuộc tấn công này, thay vì loại bỏ phần mềm độc hại RAT, sử dụng một quy trình nhiều giai đoạn phức tạp hơn, lạm dụng tệp nhị phân mshta.exe hợp pháp để thực thi VBScript được nhúng bên trong tệp HTML để cuối cùng tải xuống hai tập lệnh Python.

Cái đầu tiên trong số hai cái, ByAV2.py, là một trình tải trong bộ nhớ được thiết kế để chạy tải trọng Meterpreter ở định dạng DLL. mp.py cũng là một phần mềm của Meterpreter, chỉ có điều nó được lập trình bằng Python, cho thấy rằng kẻ đe dọa có thể đang sử dụng một trong số chúng như một phương pháp dự phòng để duy trì quyền truy cập cửa sau vào máy chủ.

Các nhà nghiên cứu kết luận: “Đại bàng mù là loài chim kỳ lạ trong nhóm APT. “Đánh giá qua bộ công cụ và các hoạt động thông thường của nó, rõ ràng nó quan tâm đến tội phạm mạng và kiếm tiền hơn là hoạt động gián điệp.”

Sự phát triển diễn ra vài ngày sau khi Qualys tiết lộ rằng một kẻ thù không xác định đang tận dụng thông tin cá nhân bị đánh cắp từ một ngân hàng hợp tác Colombia để tạo các email lừa đảo dẫn đến việc triển khai BitRAT.