Đội Ứng cứu Khẩn cấp Máy tính của Ukraine (CERT-UA) hôm thứ Ba tiết lộ rằng họ đã ngăn chặn một cuộc tấn công mạng của Sandworm, một nhóm tấn công liên kết với tình báo quân sự của Nga, nhằm phá hoại hoạt động của một nhà cung cấp năng lượng giấu tên ở nước này.

“Những kẻ tấn công đã cố gắng hạ gục một số thành phần cơ sở hạ tầng của mục tiêu, cụ thể là: Trạm biến áp điện, hệ thống máy tính vận hành Windows, thiết bị máy chủ vận hành Linux, [and] thiết bị mạng đang hoạt động ”, Cục Bảo vệ Thông tin và Truyền thông Đặc biệt của Ukraine (SSSCIP) cho biết trong một tuyên bố.

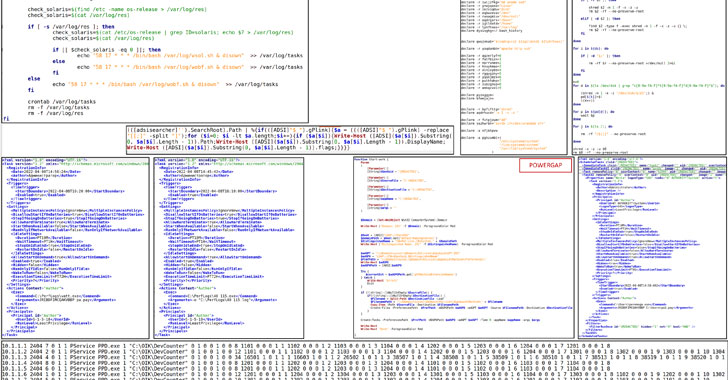

Công ty an ninh mạng ESET của Slovakia, đã hợp tác với CERT-UA để phân tích cuộc tấn công, cho biết nỗ lực xâm nhập liên quan đến việc sử dụng phần mềm độc hại có khả năng ICS và cần gạt đĩa thông thường, với việc kẻ thù tung ra một biến thể cập nhật của phần mềm độc hại Industroyer, được triển khai lần đầu tiên trong một cuộc tấn công năm 2016 vào lưới điện của Ukraine.

ESET giải thích: “Những kẻ tấn công Sandworm đã cố gắng triển khai phần mềm độc hại Industroyer2 chống lại các trạm biến áp điện cao thế ở Ukraine. “Ngoài Industroyer2, Sandworm đã sử dụng một số họ phần mềm độc hại phá hoại bao gồm CaddyWiper, OrcShred, SoloShred và AwfulShred.”

Mạng lưới điện của nạn nhân được cho là đã bị xâm nhập theo hai đợt, vụ xâm nhập ban đầu xảy ra không muộn hơn tháng 2 năm 2022, trùng với cuộc xâm lược của Nga vào Ukraine và một đợt xâm nhập tiếp theo vào tháng 4 đã cho phép những kẻ tấn công tải lên Industroyer2.

Industroyer, còn được gọi là “CrashOverride” và được mệnh danh là “mối đe dọa lớn nhất đối với các hệ thống điều khiển công nghiệp kể từ Stuxnet,” vừa là mô-đun vừa có khả năng kiểm soát trực tiếp các công tắc và bộ ngắt mạch tại một trạm biến áp phân phối điện.

Phiên bản mới của phần mềm độc hại tinh vi và có khả năng tùy biến cao, giống như phiên bản tiền nhiệm của nó, sử dụng giao thức truyền thông công nghiệp có tên là IEC-104 để điều khiển các thiết bị công nghiệp như rơ le bảo vệ được sử dụng trong các trạm biến áp điện.

Phân tích pháp y về các hiện vật do Industroyer2 để lại đã tiết lộ dấu thời gian tổng hợp là ngày 23 tháng 3 năm 2022, cho thấy cuộc tấn công đã được lên kế hoạch trong ít nhất hai tuần. Điều đó nói rằng, vẫn chưa rõ cơ sở điện được nhắm mục tiêu ban đầu đã bị xâm nhập như thế nào hoặc cách những kẻ xâm nhập di chuyển từ mạng CNTT sang mạng Hệ thống Kiểm soát Công nghiệp (ICS).

ESET nói rằng các hành động phá hoại đối với cơ sở hạ tầng của công ty đã được lên kế hoạch diễn ra vào ngày 8 tháng 4 năm 2022, nhưng cuối cùng đã bị phá sản. Điều này được thiết lập để sau đó thực hiện một trình xóa dữ liệu có tên là CaddyWiper 10 phút sau trên cùng một máy để xóa dấu vết của phần mềm độc hại Industroyer2.

Cùng với Industroyer2 và CaddyWiper, mạng của nhà cung cấp năng lượng được nhắm mục tiêu cũng được cho là đã bị lây nhiễm bởi một loại sâu Linux có tên OrcShred, sau đó được sử dụng để phát tán hai phần mềm độc hại khác nhau nhằm vào hệ thống Linux và Solaris – AwfulShred và SoloShred – và khiến máy không thể hoạt động .

Các phát hiện gần kề sau vụ gỡ bỏ Cyclops Blink được tòa án cho phép, một mạng botnet mô-đun tiên tiến được điều khiển bởi kẻ đe dọa Sandworm, vào tuần trước.

Về phần mình, CERT-UA cũng đã cảnh báo về một số chiến dịch lừa đảo trực tuyến được thực hiện bởi Armageddon, một nhóm khác có trụ sở tại Nga có quan hệ với Cơ quan An ninh Liên bang (FSB) đã tấn công các thực thể Ukraine ít nhất kể từ năm 2013.

“Ukraine lại một lần nữa trở thành tâm điểm của các cuộc tấn công mạng nhắm vào cơ sở hạ tầng quan trọng của họ”, ESET cho biết. “Chiến dịch Industroyer mới này theo sau nhiều làn sóng cần gạt nước đã được nhắm mục tiêu vào các lĩnh vực khác nhau ở Ukraine.”

.