Một phân tích bảo mật đầu tiên về chức năng Find My của iOS đã xác định được một bề mặt tấn công mới khiến nó có thể giả mạo chương trình cơ sở và tải phần mềm độc hại lên chip Bluetooth được thực thi trong khi iPhone “tắt”.

Cơ chế này lợi dụng thực tế là các chip không dây liên quan đến Bluetooth, Giao tiếp trường gần (NFC) và băng thông siêu rộng (UWB) tiếp tục hoạt động trong khi iOS bị tắt khi chuyển sang Chế độ nguồn điện thấp “dự trữ năng lượng” (LPM) .

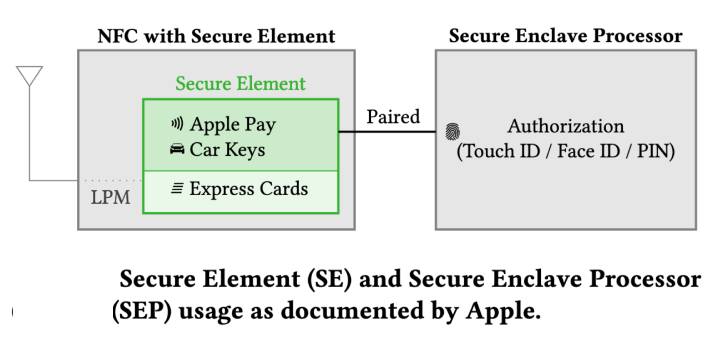

Mặc dù điều này được thực hiện để kích hoạt các tính năng như Tìm của tôi và hỗ trợ giao dịch Thẻ Express, cả ba chip không dây đều có quyền truy cập trực tiếp vào phần tử bảo mật, các học giả từ Phòng thí nghiệm Mạng Di động Bảo mật (SEEMOO) tại Đại học Kỹ thuật Darmstadt cho biết trong một giấy.

Các nhà nghiên cứu cho biết: “Các chip Bluetooth và UWB được kết nối với Phần tử Bảo mật (SE) trong chip NFC, lưu trữ những bí mật cần có trong LPM”.

“Vì hỗ trợ LPM được triển khai trong phần cứng, nó không thể bị xóa bằng cách thay đổi các thành phần phần mềm. Do đó, trên iPhone hiện đại, các chip không dây có thể không còn đáng tin cậy để tắt sau khi tắt máy. Điều này đặt ra một mô hình mối đe dọa mới.”

Các phát hiện sẽ được trình bày tại Hội nghị ACM về Bảo mật và Quyền riêng tư trong Mạng Di động và Không dây (WiSec 2022) trong tuần này.

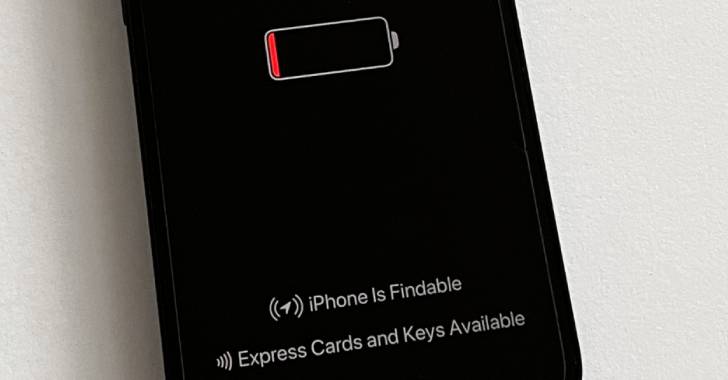

Các tính năng LPM, mới được giới thiệu vào năm ngoái với iOS 15, giúp bạn có thể theo dõi các thiết bị bị mất bằng mạng Tìm của tôi ngay cả khi hết pin hoặc đã tắt. Các thiết bị hiện tại có hỗ trợ Băng thông siêu rộng bao gồm iPhone 11, iPhone 12 và iPhone 13.

Một thông báo hiển thị khi tắt iPhone có nội dung: “iPhone vẫn có thể tìm thấy sau khi tắt nguồn. Tìm của tôi giúp bạn xác định vị trí iPhone này khi nó bị mất hoặc bị đánh cắp, ngay cả khi nó ở chế độ dự trữ năng lượng hoặc khi tắt nguồn.”

Gọi việc triển khai LPM hiện tại là “không rõ ràng”, các nhà nghiên cứu không chỉ đôi khi quan sát thấy lỗi khi khởi chạy quảng cáo Tìm của tôi trong khi tắt nguồn, trái ngược với thông báo nói trên, họ còn phát hiện ra rằng phần sụn Bluetooth không được ký hay mã hóa.

Bằng cách lợi dụng kẽ hở này, kẻ thù có quyền truy cập đặc quyền có thể tạo ra phần mềm độc hại có khả năng thực thi trên chip Bluetooth của iPhone ngay cả khi nó đã tắt nguồn.

Tuy nhiên, để xảy ra sự xâm phạm phần sụn như vậy, kẻ tấn công phải có khả năng giao tiếp với phần sụn thông qua hệ điều hành, sửa đổi hình ảnh phần sụn hoặc thực thi mã trên chip hỗ trợ LPM qua mạng bằng cách khai thác các lỗ hổng như BrakTooth.

Nói cách khác, ý tưởng là thay đổi chuỗi ứng dụng LPM để nhúng phần mềm độc hại, chẳng hạn như những phần mềm có thể cảnh báo tác nhân độc hại về các chương trình phát sóng Find My Bluetooth của nạn nhân, cho phép tác nhân đe dọa giữ các tab từ xa trên mục tiêu.

“Thay vì thay đổi chức năng hiện có, họ cũng có thể bổ sung các tính năng hoàn toàn mới”, các nhà nghiên cứu của SEEMOO chỉ ra và cho biết thêm rằng họ đã tiết lộ tất cả các vấn đề với Apple một cách có trách nhiệm, nhưng gã khổng lồ công nghệ “không có phản hồi”.

Với các tính năng liên quan đến LPM có cách tiếp cận lén lút hơn để thực hiện các trường hợp sử dụng dự kiến, SEEMOO đã kêu gọi Apple bao gồm một công tắc dựa trên phần cứng để ngắt kết nối pin nhằm giảm bớt mọi lo ngại về giám sát có thể phát sinh từ các cuộc tấn công cấp phần sụn.

Các nhà nghiên cứu cho biết: “Vì hỗ trợ LPM dựa trên phần cứng của iPhone, nó không thể bị xóa bằng các bản cập nhật hệ thống. “Do đó, nó có ảnh hưởng lâu dài đến mô hình bảo mật iOS tổng thể.”

“Thiết kế của các tính năng LPM dường như chủ yếu dựa vào chức năng mà không xem xét các mối đe dọa bên ngoài các ứng dụng dự định. Tìm của tôi sau khi tắt nguồn sẽ biến iPhone tắt thành thiết bị theo dõi theo thiết kế và việc triển khai bên trong chương trình cơ sở Bluetooth không được bảo đảm chống thao túng.”

.