Các tác nhân đe dọa đang tích cực kết hợp các dịch vụ đám mây công cộng của Amazon và Microsoft vào các chiến dịch độc hại của họ để cung cấp các trojan truy cập từ xa hàng hóa (RAT) như Nanocore, Netwire và AsyncRAT để lấy thông tin nhạy cảm khỏi các hệ thống bị xâm phạm.

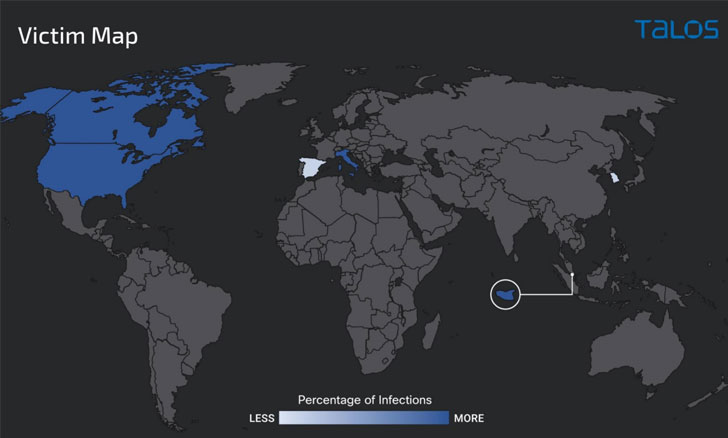

Các nhà nghiên cứu từ Cisco Talos cho biết trong một báo cáo được chia sẻ với The Hacker News, các cuộc tấn công lừa đảo bắt đầu từ tháng 10 năm 2021, chủ yếu nhắm vào các thực thể ở Mỹ, Canada, Ý và Singapore.

Việc sử dụng cơ sở hạ tầng hiện có để tạo điều kiện cho các cuộc xâm nhập ngày càng trở thành một thủ đoạn của kẻ tấn công vì nó ngăn cản nhu cầu lưu trữ các máy chủ của riêng chúng, chưa kể đến việc sử dụng nó như một cơ chế che giấu để tránh bị phát hiện bởi các giải pháp bảo mật.

Trong những tháng gần đây, các công cụ cộng tác và giao tiếp như Discord, Slack và Telegram đã tìm thấy vị trí trong nhiều chuỗi lây nhiễm để điều khiển và lấy dữ liệu từ các máy nạn nhân. Nhìn dưới góc độ đó, việc lạm dụng các nền tảng đám mây là một phần mở rộng chiến thuật mà những kẻ tấn công có thể khai thác như một bước đầu tiên vào một loạt các mạng.

Nick Biasini, trưởng bộ phận tiếp cận của Cisco Talos, nói với The Hacker News qua email: “Có một số khía cạnh thú vị đối với chiến dịch cụ thể này và nó chỉ ra một số điều chúng ta thường thấy bị các kẻ xấu lợi dụng và sử dụng”.

“Từ việc sử dụng cơ sở hạ tầng đám mây để lưu trữ phần mềm độc hại đến việc lạm dụng DNS động cho các hoạt động ra lệnh và kiểm soát (C2). Ngoài ra, các lớp nhiễu chỉ ra trạng thái hiện tại của các hoạt động không gian mạng tội phạm, nơi cần rất nhiều phân tích để xuống tải trọng cuối cùng và ý định của cuộc tấn công. “

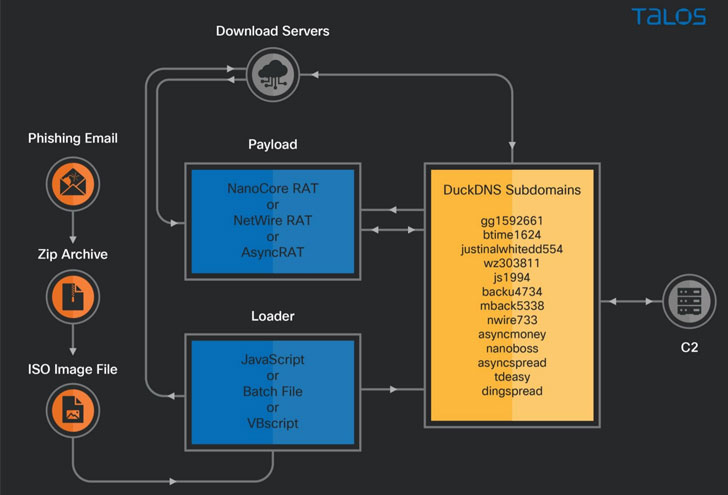

Giống như nhiều loại chiến dịch trong số này, tất cả đều bắt đầu với một email lừa đảo theo chủ đề hóa đơn có chứa tệp đính kèm ZIP, khi được mở, sẽ kích hoạt chuỗi tấn công tải xuống các tải trọng ở giai đoạn tiếp theo được lưu trữ trên máy chủ Windows dựa trên Azure Cloud hoặc Phiên bản AWS EC2, cuối cùng đạt đến đỉnh điểm trong việc triển khai các RAT khác nhau, bao gồm AsyncRAT, Nanocore và Netwire.

Cũng đáng chú ý là việc sử dụng DuckDNS, một dịch vụ DNS động miễn phí, để tạo các miền phụ độc hại nhằm phân phối phần mềm độc hại, với một số miền phụ độc hại do tác nhân kiểm soát sẽ phân giải tới máy chủ tải xuống trên Azure Cloud trong khi các máy chủ khác được vận hành dưới dạng C2 cho các tải trọng RAT .

Biasini nói: “Những kẻ độc hại là những kẻ cơ hội và sẽ luôn tìm kiếm những cách thức mới và sáng tạo để lưu trữ phần mềm độc hại và lây nhiễm cho nạn nhân. “Việc lạm dụng các nền tảng như Slack và Discord cũng như lạm dụng đám mây liên quan là một phần của mô hình này. Chúng tôi cũng thường thấy các trang web bị xâm nhập được sử dụng để lưu trữ phần mềm độc hại và cơ sở hạ tầng khác và một lần nữa chỉ ra thực tế là những kẻ thù này sẽ sử dụng bất kỳ và tất cả các phương tiện để thỏa hiệp với nạn nhân. “

.