Một lỗ hổng chính sách của Microsoft Windows đã được quan sát thấy đang bị khai thác chủ yếu bởi các tác nhân đe dọa nói tiếng Trung Quốc bản địa để giả mạo chữ ký trên trình điều khiển chế độ nhân.

“Những kẻ tấn công đang tận dụng nhiều công cụ nguồn mở làm thay đổi ngày ký của trình điều khiển chế độ nhân để tải các trình điều khiển độc hại và chưa được xác minh được ký bằng chứng chỉ hết hạn,” Cisco Talos cho biết trong một báo cáo gồm hai phần đầy đủ được chia sẻ với The Hacker News. “Đây là một mối đe dọa lớn, vì quyền truy cập vào kernel cung cấp quyền truy cập hoàn toàn vào hệ thống và do đó sẽ bị xâm phạm toàn bộ.”

Sau khi tiết lộ có trách nhiệm, Microsoft cho biết họ đã thực hiện các bước để chặn tất cả các chứng chỉ để giảm thiểu mối đe dọa. Nó tuyên bố thêm rằng cuộc điều tra của họ cho thấy “hoạt động này chỉ giới hạn ở việc lạm dụng một số tài khoản chương trình dành cho nhà phát triển và không có sự xâm phạm tài khoản Microsoft nào được xác định.”

Gã khổng lồ công nghệ, bên cạnh việc đình chỉ các tài khoản chương trình dành cho nhà phát triển liên quan đến vụ việc, nhấn mạnh rằng những kẻ đe dọa đã giành được đặc quyền quản trị trên các hệ thống bị xâm nhập trước khi sử dụng trình điều khiển.

Điều đáng nói là nhà sản xuất Windows đã triển khai các biện pháp ngăn chặn tương tự vào tháng 12 năm 2022 để ngăn chặn những kẻ tấn công ransomware sử dụng trình điều khiển do Microsoft ký cho hoạt động sau khai thác.

Thực thi chữ ký trình điều khiển, yêu cầu trình điều khiển chế độ nhân phải được ký điện tử với chứng chỉ từ Cổng thông tin dành cho nhà phát triển của Microsoft, là một tuyến phòng thủ quan trọng chống lại các trình điều khiển độc hại, có khả năng được vũ khí hóa để trốn tránh các giải pháp bảo mật, can thiệp vào các quy trình hệ thống và duy trì sự bền bỉ .

Điểm yếu mới được Cisco Talos phát hiện cho phép giả mạo chữ ký trên trình điều khiển chế độ nhân, do đó cho phép bỏ qua các chính sách chứng chỉ Windows.

Điều này có thể thực hiện được do một ngoại lệ do Microsoft tạo ra để duy trì khả năng tương thích, cho phép các trình điều khiển được ký chéo nếu chúng được “ký bằng chứng chỉ thực thể cuối được cấp trước ngày 29 tháng 7 năm 2015, liên kết với một chứng chỉ được ký chéo được hỗ trợ [certificate authority].”

“Ngoại lệ thứ ba tạo ra một lỗ hổng cho phép ký trình điều khiển mới được biên dịch bằng các chứng chỉ không bị thu hồi được cấp trước hoặc hết hạn trước ngày 29 tháng 7 năm 2015, với điều kiện là chứng chỉ đó liên kết với cơ quan cấp chứng chỉ được ký chéo được hỗ trợ”, công ty an ninh mạng nói.

Do đó, trình điều khiển được ký theo cách này sẽ không bị ngăn tải trên thiết bị Windows, do đó cho phép các tác nhân đe dọa lợi dụng mệnh đề thoát để triển khai hàng nghìn trình điều khiển độc hại, đã ký mà không gửi chúng cho Microsoft để xác minh.

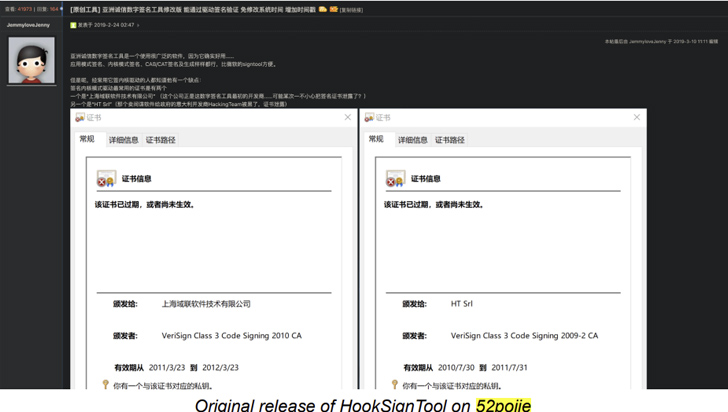

Các trình điều khiển lừa đảo này được triển khai bằng cách sử dụng phần mềm giả mạo dấu thời gian chữ ký như HookSignTool và FuckCertVerifyTimeValidity, những phần mềm này đã được công khai lần lượt từ năm 2019 và 2018.

HookSignTool đã có thể truy cập qua GitHub kể từ ngày 7 tháng 1 năm 2020, trong khi FuckCertVerifyTimeValidity lần đầu tiên được cam kết với dịch vụ lưu trữ mã vào ngày 14 tháng 12 năm 2018.

“HookSignTool là công cụ giả mạo chữ ký trình điều khiển giúp thay đổi ngày ký của trình điều khiển trong quá trình ký thông qua sự kết hợp của việc nối vào API Windows và thay đổi thủ công bảng nhập của công cụ ký mã hợp pháp,” Cisco Talos giải thích.

Cụ thể, nó liên quan đến việc nối với hàm CertVerifyTimeValidity, hàm xác minh tính hợp lệ về thời gian của chứng chỉ, để thay đổi dấu thời gian ký trong khi thực thi.

“Dự án nhỏ này ngăn signtool xác minh [sic] thời gian hiệu lực của chứng chỉ và cho phép bạn ký vào thùng của mình bằng chứng chỉ lỗi thời mà không thay đổi thời gian hệ thống theo cách thủ công,” trang GitHub cho FuckCertVerifyTimeValidity đọc.

HỘI THẢO TRỰC TUYẾN SẮP TỚI

🔐 PAM Security – Giải pháp chuyên nghiệp để bảo mật các tài khoản nhạy cảm của bạn

Hội thảo trực tuyến do chuyên gia hướng dẫn này sẽ trang bị cho bạn kiến thức và chiến lược cần thiết để chuyển đổi chiến lược bảo mật quyền truy cập đặc quyền của mình.

Đặt chỗ của bạn

“Nó cài đặt hook vào crypt32! CertVerifyTimeValidity và làm cho nó luôn trả về 0 và tạo kernel32! GetLocalTime trả lại những gì bạn muốn khi bạn có thể thêm “-fuckyear 2011″ vào dòng lệnh của signtool để ký chứng chỉ từ năm 2011.”

Điều đó nói rằng, việc giả mạo thành công yêu cầu chứng chỉ ký mã không bị thu hồi đã được cấp trước ngày 29 tháng 7 năm 2015, cùng với khóa riêng tư và cụm mật khẩu của chứng chỉ.

Cisco Talos cho biết họ đã phát hiện ra hơn chục chứng chỉ ký mã có khóa và mật khẩu chứa trong tệp PFX được lưu trữ trên GitHub trong kho lưu trữ phân nhánh của FuckCertVerifyTimeValidity. Hiện chưa rõ làm thế nào những chứng chỉ này được lấy.

Hơn nữa, người ta đã quan sát thấy rằng HookSignTool đã được sử dụng để ký lại các trình điều khiển bị bẻ khóa nhằm vượt qua kiểm tra tính toàn vẹn của quản lý quyền kỹ thuật số (DRM), với một diễn viên có tên “Juno_Jr” đã phát hành phiên bản bẻ khóa của PrimoCache, một giải pháp bộ nhớ đệm phần mềm hợp pháp , trong một diễn đàn bẻ khóa phần mềm của Trung Quốc vào ngày 9 tháng 11 năm 2022.

“Trong phiên bản crack […]trình điều khiển được vá đã được ký lại bằng chứng chỉ ban đầu được cấp cho ‘Shenzhen Luyoudashi Technology Co., Ltd.', có trong tệp PFX trên GitHub,” các nhà nghiên cứu của Talos cho biết. “Khả năng từ bỏ trình điều khiển bị bẻ khóa này sẽ loại bỏ một rào cản đáng kể khi cố gắng bỏ qua kiểm tra DRM trong trình điều khiển đã ký.”

Đó chưa phải là tất cả. HookSignTool cũng đang được sử dụng bởi trình điều khiển không có giấy tờ trước đây được xác định là RedDriver để giả mạo dấu thời gian chữ ký của nó. Hoạt động từ ít nhất là năm 2021, nó hoạt động như một kẻ xâm nhập trình duyệt dựa trên trình điều khiển, tận dụng Nền tảng lọc Windows (WFP) để chặn lưu lượng truy cập của trình duyệt và định tuyến lại lưu lượng đó đến máy chủ cục bộ (127.0.0.1).

Trình duyệt mục tiêu được chọn ngẫu nhiên từ danh sách được mã hóa cứng chứa tên quy trình của nhiều trình duyệt tiếng Trung phổ biến như Liebao, QQ Browser, Sogou và UC Browser, cũng như Google Chrome, Microsoft Edge và Mozilla Firefox.

Chris Neal, nhà nghiên cứu tiếp cận của Cisco Talos nói với The Hacker News: “Ban đầu tôi tìm thấy RedDriver trong khi nghiên cứu giả mạo dấu thời gian của chứng chỉ trên trình điều khiển Windows. “Đó là một trong những mẫu đầu tiên tôi gặp phải ngay lập tức đáng ngờ. Điều khiến tôi chú ý là danh sách các trình duyệt web được lưu trữ bên trong tệp RedDriver.”

Mục tiêu cuối cùng của việc chuyển hướng lưu lượng truy cập trình duyệt này là không rõ ràng, mặc dù không cần phải nói rằng khả năng như vậy có thể bị lạm dụng để giả mạo lưu lượng truy cập trình duyệt ở cấp độ gói.

Chuỗi lây nhiễm RedDriver bắt đầu bằng việc thực thi tệp nhị phân có tên “DnfClientShell32.exe”, từ đó khởi tạo liên lạc được mã hóa với máy chủ chỉ huy và kiểm soát (C2) để tải xuống trình điều khiển độc hại.

Neal cho biết: “Chúng tôi không quan sát thấy tệp ban đầu được phân phối nhưng rất có khả năng tệp này đã được đóng gói để giả dạng tệp trò chơi và được lưu trữ trên một liên kết tải xuống độc hại”. “Nạn nhân có thể nghĩ rằng họ đang tải xuống một tệp từ một nguồn hợp pháp và chạy tệp thực thi. ‘DNFClient' là tên của một tệp thuộc về ‘Dungeon Fighter Online', một trò chơi cực kỳ phổ biến ở Trung Quốc và thường được gọi là ‘DNF .'”

Cisco Talos cho biết: “RedDriver có khả năng được phát triển bởi các tác nhân đe dọa có tay nghề cao vì quá trình học tập để phát triển các trình điều khiển độc hại rất khó khăn”. “Mặc dù mối đe dọa dường như nhắm vào những người nói tiếng Trung Quốc bản địa, nhưng các tác giả có khả năng cũng là người nói tiếng Trung Quốc.”

“Các tác giả cũng thể hiện sự quen thuộc hoặc kinh nghiệm với vòng đời phát triển phần mềm, một bộ kỹ năng khác đòi hỏi kinh nghiệm phát triển trước đó.”