Ngày 18 tháng 4 năm 2023Ravie LakshmananĐe dọa mạng / Phần mềm độc hại

Tác nhân đe dọa Iran được gọi là MuddyWater đang tiếp tục truyền thống đã được kiểm chứng qua thời gian là dựa vào các công cụ quản trị từ xa hợp pháp để chỉ huy các hệ thống được nhắm mục tiêu.

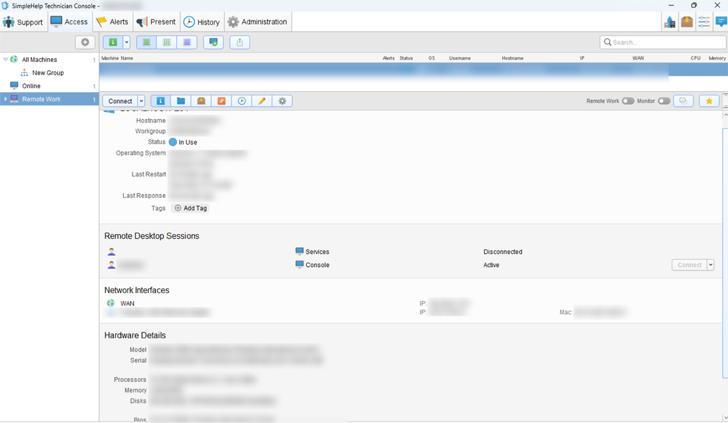

Mặc dù nhóm quốc gia-nhà nước trước đây đã sử dụng ScreenConnect, RemoteUtilities và Syncro, nhưng một phân tích mới từ Group-IB đã tiết lộ việc kẻ thù sử dụng phần mềm hỗ trợ từ xa SimpleHelp vào tháng 6 năm 2022.

MuddyWater, hoạt động ít nhất từ năm 2017, được đánh giá là một phần tử cấp dưới trong Bộ Tình báo và An ninh Iran (MOIS). Một số mục tiêu hàng đầu bao gồm Thổ Nhĩ Kỳ, Pakistan, Các Tiểu vương quốc Ả Rập Thống nhất, Iraq, Israel, Ả Rập Saudi, Jordan, Mỹ, Azerbaijan và Afghanistan.

“MuddyWater sử dụng SimpleHelp, một công cụ quản lý và điều khiển thiết bị từ xa hợp pháp, để đảm bảo sự tồn tại của các thiết bị nạn nhân”, Nikita Rostovtsev, nhà phân tích mối đe dọa cao cấp tại Group-IB, cho biết.

“SimpleHelp không bị xâm phạm và được sử dụng như dự định. Những kẻ đe dọa đã tìm ra cách tải xuống công cụ từ trang web chính thức và sử dụng nó trong các cuộc tấn công của chúng.”

Phương pháp phân phối chính xác được sử dụng để loại bỏ các mẫu SimpleHelp hiện chưa rõ ràng, mặc dù nhóm này được biết là đã gửi các thư lừa đảo trực tuyến mang các liên kết độc hại từ các hộp thư công ty đã bị xâm nhập.

Phát hiện của Group-IB đã được chứng thực bởi công ty an ninh mạng ESET của Slovakia vào đầu tháng 1 này, mô tả chi tiết các cuộc tấn công của MuddyWater ở Ai Cập và Ả Rập Xê Út dẫn đến việc sử dụng SimpleHelp để triển khai công cụ đào đường hầm ngược Ligolo và một công cụ thu thập thông tin xác thực có tên là MKL64.

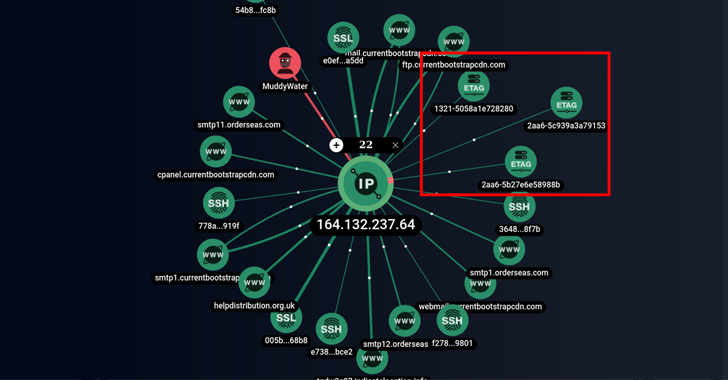

Công ty có trụ sở tại Singapore cho biết thêm rằng họ có thể xác định cơ sở hạ tầng chưa được biết đến cho đến nay do nhóm điều hành cũng như tập lệnh powershell có khả năng nhận lệnh từ máy chủ từ xa, kết quả của lệnh này được gửi lại cho máy chủ.

Tiết lộ được đưa ra vài tuần sau khi Microsoft nêu chi tiết phương thức hoạt động của nhóm thực hiện các cuộc tấn công phá hoại trên các môi trường lai dưới chiêu bài hoạt động của một phần mềm tống tiền.