Ngày 03 tháng 2 năm 2023Ravie Lakshmanan Gián điệp mạng / Đe dọa mạng

Nhóm hack nhà nước quốc gia Iran được gọi là Giàn khoan dầu đã tiếp tục nhắm mục tiêu vào các tổ chức chính phủ ở Trung Đông như một phần của chiến dịch gián điệp mạng tận dụng một cửa hậu mới để lấy cắp dữ liệu.

Các nhà nghiên cứu của Trend Micro, Mohamed Fahmy, Sherif Magdy và Mahmoud Zohdy cho biết: “Chiến dịch lạm dụng các tài khoản email hợp pháp nhưng bị xâm nhập để gửi dữ liệu bị đánh cắp đến các tài khoản thư bên ngoài do những kẻ tấn công kiểm soát.

Mặc dù bản thân kỹ thuật này không phải là chưa từng được biết đến, nhưng sự phát triển này đánh dấu lần đầu tiên OilRig áp dụng nó trong cẩm nang của mình, cho thấy sự phát triển liên tục của các phương pháp vượt qua các biện pháp bảo vệ an ninh.

Nhóm mối đe dọa liên tục nâng cao (APT), còn được gọi là APT34, Cobalt Gypsy, Europium và Helix Kitten, đã được ghi nhận về các cuộc tấn công lừa đảo có chủ đích ở Trung Đông kể từ ít nhất là năm 2014.

Được liên kết với Bộ Tình báo và An ninh (MOIS) của Iran, nhóm này được biết là sử dụng bộ công cụ đa dạng trong các hoạt động của mình, với các cuộc tấn công gần đây vào năm 2021 và 2022 sử dụng các cửa hậu như Karkoff, Shark, Marlin và Saitama để đánh cắp thông tin.

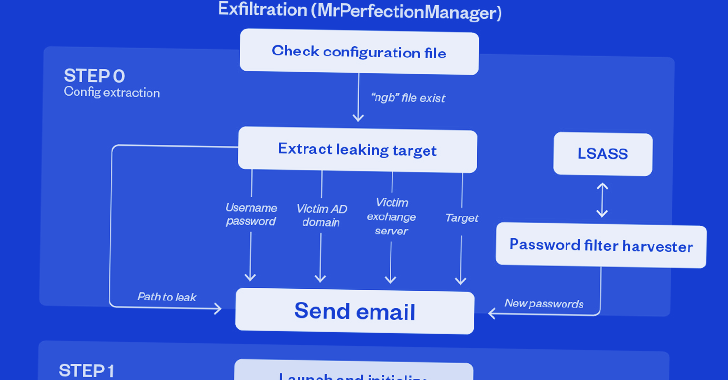

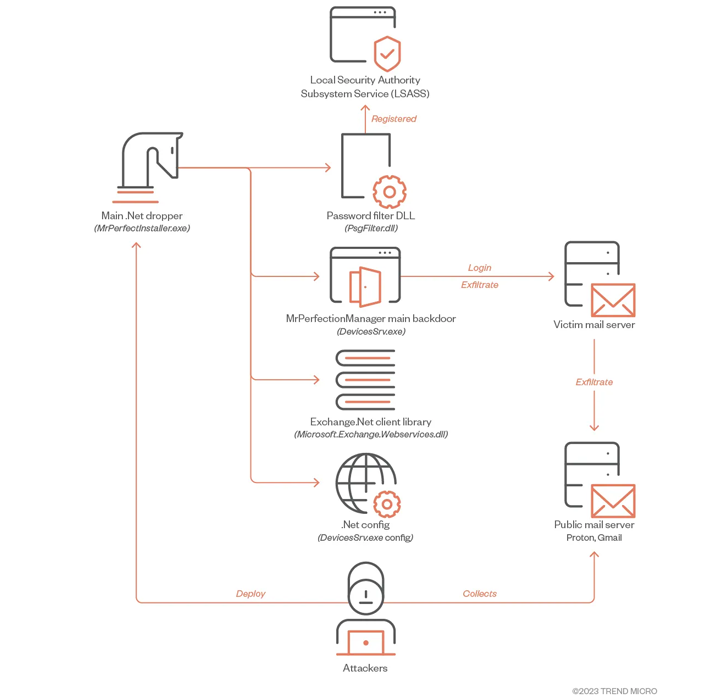

Điểm khởi đầu của hoạt động mới nhất là một trình nhỏ giọt dựa trên .NET được giao nhiệm vụ cung cấp bốn tệp khác nhau, bao gồm cả phần cấy ghép chính (“DevicesSrv.exe”) chịu trách nhiệm lọc các tệp quan tâm cụ thể.

Cũng được đưa vào sử dụng trong giai đoạn thứ hai là tệp thư viện liên kết động (DLL) có khả năng thu thập thông tin đăng nhập từ người dùng miền và tài khoản cục bộ.

Khía cạnh đáng chú ý nhất của .NET backdoor là quy trình đánh cắp thông tin của nó, bao gồm việc sử dụng thông tin đăng nhập bị đánh cắp để gửi thư điện tử đến các địa chỉ email Gmail và Proton Mail do tác nhân kiểm soát.

Các nhà nghiên cứu cho biết: “Các tác nhân đe dọa chuyển tiếp các email này qua Máy chủ Exchange của chính phủ bằng cách sử dụng các tài khoản có giá trị với mật khẩu bị đánh cắp”.

Mối liên hệ của chiến dịch với APT34 bắt nguồn từ những điểm tương đồng giữa trình nhỏ giọt giai đoạn đầu và Saitama, mô hình nghiên cứu nạn nhân và việc sử dụng các máy chủ trao đổi truy cập Internet làm phương thức liên lạc, như đã thấy trong trường hợp của Karkoff.

Nếu có, số lượng ngày càng tăng của các công cụ độc hại được liên kết với OilRig cho thấy “tính linh hoạt” của tác nhân đe dọa trong việc tạo ra phần mềm độc hại mới dựa trên môi trường được nhắm mục tiêu và các đặc quyền có được ở một giai đoạn nhất định của cuộc tấn công.

Các nhà nghiên cứu cho biết: “Mặc dù quy trình đơn giản nhưng tính mới của giai đoạn thứ hai và cuối cùng cũng chỉ ra rằng toàn bộ quy trình này có thể chỉ là một phần nhỏ trong chiến dịch lớn hơn nhắm vào các chính phủ”.