Ngày 09 tháng 12 năm 2022Ravie LakshmananThông tin tình báo về mối đe dọa / Tấn công mạng

liên kết với Iran Nước bùn tác nhân đe dọa đã được quan sát nhắm mục tiêu vào một số quốc gia ở Trung Đông cũng như Trung và Tây Á như một phần của hoạt động lừa đảo mới.

“Chiến dịch đã được quan sát nhắm mục tiêu Armenia, Azerbaijan, Ai Cập, Iraq, Israel, Jordan, Oman, Qatar, Tajikistan và Các Tiểu vương quốc Ả Rập Thống nhất”, nhà nghiên cứu Bản năng sâu Simon Kenin cho biết trong một bài viết kỹ thuật.

MuddyWater, còn được gọi là Boggy Serpens, Cobalt Ulster, Earth Vetala, Mercury, Seedworm, Static Kitten và TEMP.Zagros, được cho là một thành phần cấp dưới trong Bộ Tình báo và An ninh Iran (MOIS).

Hoạt động ít nhất là từ năm 2017, các cuộc tấn công do nhóm gián điệp thực hiện thường nhắm vào các lĩnh vực viễn thông, chính phủ, quốc phòng và dầu mỏ.

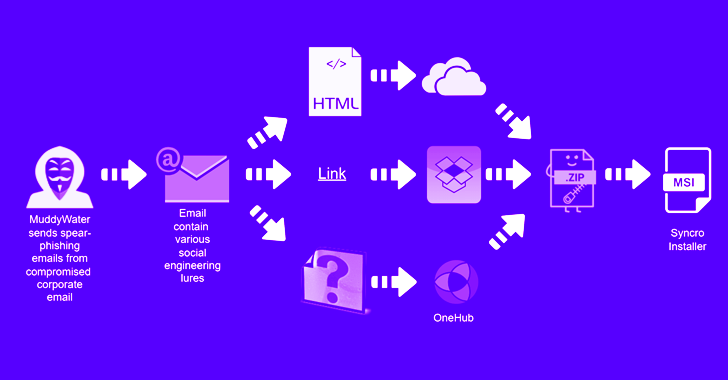

Nhóm xâm nhập hiện tại tuân theo phương thức hoạt động lâu dài của MuddyWater là sử dụng các mồi nhử lừa đảo có chứa các liên kết Dropbox trực tiếp hoặc tệp đính kèm tài liệu với một URL nhúng trỏ đến tệp lưu trữ ZIP.

Điều đáng nói ở đây là các thư được gửi từ các tài khoản email công ty đã bị xâm nhập, đang được các cửa hàng webmail như Xleet, Odin, Xmina và Lufix rao bán trên darknet với giá từ 8 đến 25 đô la cho mỗi tài khoản.

Mặc dù các tệp lưu trữ trước đây đã chứa các trình cài đặt cho các công cụ hợp pháp như ScreenConnect và RemoteUtilities, nhưng người ta đã quan sát thấy diễn viên chuyển sang Atera Agent vào tháng 7 năm 2022 để cố gắng vượt qua tầm kiểm soát.

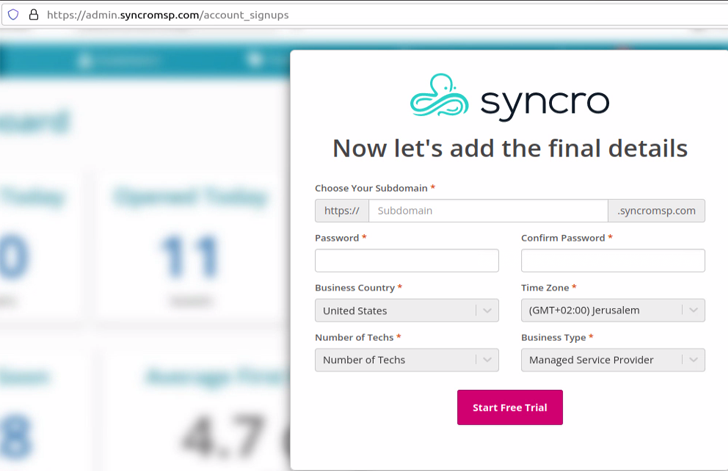

Nhưng trong một dấu hiệu nữa cho thấy chiến dịch đang được duy trì và cập nhật tích cực, chiến thuật tấn công đã được điều chỉnh một lần nữa để cung cấp một công cụ quản trị từ xa khác có tên là Syncro.

Phần mềm MSP tích hợp cung cấp một cách để kiểm soát hoàn toàn máy, cho phép kẻ thù tiến hành do thám, triển khai các cửa hậu bổ sung và thậm chí bán quyền truy cập cho các tác nhân khác.

Kenin lưu ý: “Một tác nhân đe dọa có quyền truy cập vào máy của công ty thông qua các khả năng như vậy có các tùy chọn gần như vô hạn.

Những phát hiện này được đưa ra khi Deep Instinct cũng phát hiện ra các thành phần phần mềm độc hại mới được sử dụng bởi một nhóm có trụ sở tại Lebanon được theo dõi là Polonium trong các cuộc tấn công của nó nhằm vào các thực thể của Israel.

“Polonium đang phối hợp các hoạt động của mình với nhiều nhóm tác nhân bị theo dõi có liên kết với Bộ Tình báo và An ninh (MOIS) của Iran, dựa trên sự chồng chéo của nạn nhân cũng như các kỹ thuật và công cụ phổ biến sau đây”, Microsoft lưu ý vào tháng 6 năm 2022.