Ngày 09 tháng 3 năm 2023Tin tức về hacker Bảo mật mật khẩu / Bảo mật doanh nghiệp

lừa đảo, đánh cắp thông tin đăng nhập hoặc dữ liệu nhạy cảm của người dùng bằng cách sử dụng kỹ thuật xã hội, đã là một mối đe dọa đáng kể kể từ những ngày đầu của internet – và ngày nay vẫn tiếp tục gây tai họa cho các tổ chức, chiếm hơn 30% tổng số vụ vi phạm đã biết. Và với việc chuyển sang làm việc từ xa hàng loạt trong thời kỳ đại dịch, tin tặc đã tăng cường nỗ lực đánh cắp thông tin đăng nhập khi chúng lợi dụng sự hỗn loạn và thiếu xác minh trực tiếp của người dùng.

Điều này đã dẫn đến sự hồi sinh của kỹ thuật vishing kiểu cũ, giống như lừa đảo trực tuyến, liên quan đến việc sử dụng kỹ thuật xã hội qua điện thoại để đánh cắp thông tin nhạy cảm. Do đó, các cuộc tấn công lừa đảo đang gia tăng, với 69% công ty gặp phải chúng vào năm 2021, tăng từ 54% vào năm 2020. Những cuộc tấn công này thường ở dạng lừa đảo việc làm hoặc hỗ trợ kỹ thuật và có thể cực kỳ thuyết phục. Vào tháng 8 năm 2020, FBI cùng với CISA đã đưa ra cảnh báo về việc người dùng từ xa đang là mục tiêu của những kẻ tấn công giả mạo số doanh nghiệp của các tổ chức và mạo danh bàn dịch vụ CNTT.

Vishing bỏ qua 2FA

Một trong những khía cạnh đáng lo ngại nhất của vishing là khả năng của kẻ tấn công vượt qua các biện pháp bảo mật xác thực hai yếu tố (2FA). 2FA là một hình thức xác thực đa yếu tố phổ biến yêu cầu người dùng cung cấp hai loại thông tin: mật khẩu và mã một lần được gửi qua SMS.

Những kẻ tấn công đạt được điều này bằng cách mạo danh một đại diện hỗ trợ và yêu cầu mã 2FA của nạn nhân qua điện thoại. Nếu nạn nhân cung cấp mã, kẻ tấn công có thể có toàn quyền truy cập vào tài khoản của họ, có khả năng dẫn đến thông tin tài chính hoặc cá nhân bị xâm phạm.

Những kẻ tấn công mạo danh là bộ phận hỗ trợ trợ giúp

Một trường hợp phổ biến là khi các cá nhân nhận được cảnh báo bật lên tuyên bố rằng thiết bị của họ đã bị xâm phạm hoặc bị nhiễm phần mềm độc hại và cần có hỗ trợ qua điện thoại chuyên nghiệp để khắc phục sự cố. Ngoài ra, nạn nhân có thể nhận được cuộc gọi từ đại diện hỗ trợ kỹ thuật được cho là từ nhà cung cấp phần mềm có uy tín, tuyên bố rằng phần mềm độc hại đã được phát hiện trên máy của họ. Kẻ tấn công sẽ cố gắng thuyết phục người dùng tải xuống phần mềm truy cập từ xa với lý do là đại diện bộ phận trợ giúp CNTT của công ty. Đây là giai đoạn cuối cùng của trò lừa đảo, sau đó nó là bước cuối cùng cho những nạn nhân nhẹ dạ cả tin và là ngày trả giá tiềm năng cho những kẻ tấn công.

Những kẻ tấn công mạo danh bàn trợ giúp đang hoạt động rõ ràng: vào tháng 7 năm 2020, Twitter đã gặp phải một vụ vi phạm bảo mật nghiêm trọng khi tin tặc sử dụng thủ đoạn lừa đảo trực tuyến để truy cập thành công hàng chục tài khoản nổi tiếng, bao gồm cả tài khoản của Barack Obama, Joe Biden, Jeff Bezos và Elon Musk . Những kẻ tấn công đã sử dụng các tài khoản này để tweet một vụ lừa đảo bitcoin, dẫn đến hành vi trộm cắp nhanh chóng hơn 100.000 đô la. Không giống như các trò gian lận truyền thống, các cuộc tấn công này nhắm mục tiêu vào các cá nhân được lựa chọn cẩn thận bằng cách thu thập thông tin rộng rãi về họ từ mạng xã hội và các nguồn công khai khác. Thông tin này sau đó được sử dụng để xác định những nhân viên có nhiều khả năng hợp tác nhất và có quyền truy cập vào các tài nguyên mong muốn, tại thời điểm đó, những kẻ tấn công đã sẵn sàng và sẵn sàng tàn phá.

Một bước ngoặt khi những kẻ tấn công gọi đến bộ phận trợ giúp và mạo danh người dùng cuối

Các cuộc tấn công kỹ thuật xã hội được tạo ra một cách cẩn thận với dữ liệu đã thu thập và có thể được sử dụng để mạo danh người dùng cuối khi gọi đến bộ phận trợ giúp. Kẻ tấn công có kinh nghiệm có thể dễ dàng có được câu trả lời cho các câu hỏi bảo mật từ nhiều nguồn khác nhau, đặc biệt khi biết người dùng cuối đưa quá nhiều thông tin cá nhân lên mạng xã hội và web.

Microsoft cho biết LAPSUS$, một nhóm đe dọa đã biết, kêu gọi bàn trợ giúp của tổ chức được nhắm mục tiêu và cố gắng thuyết phục nhân viên hỗ trợ đặt lại thông tin xác thực của tài khoản đặc quyền. Nhóm sẽ sử dụng thông tin đã thu thập trước đó, nhờ một người gọi nói tiếng Anh nói chuyện với bộ phận trợ giúp. Họ sẽ có thể trả lời các lời nhắc khôi phục phổ biến như “con phố đầu tiên bạn sống” hoặc “tên thời con gái của mẹ” từ dữ liệu được thu thập để thuyết phục nhân viên bộ phận trợ giúp về tính xác thực.

Trong một nỗ lực khác để tiếp cận bàn trợ giúp, chùng đã được sử dụng. Electronic Arts có 780GB mã nguồn được tải xuống bởi tin tặc được cho là cũng là LAPSUS$. Các tác nhân đe dọa đã sử dụng cookie xác thực để mạo danh tài khoản của nhân viên đã đăng nhập và truy cập kênh Slack của EA, sau đó thuyết phục một nhân viên hỗ trợ CNTT cấp cho họ quyền truy cập vào mạng nội bộ của công ty.

Làm cách nào để Bộ phận trợ giúp của bạn biết ai đang thực sự gọi

Xác minh danh tính người dùng trong thời đại vishing là quan trọng hơn bao giờ hết. Với sự gia tăng của các cuộc tấn công mạng và kỹ thuật xã hội, điều quan trọng đối với các tổ chức là phải áp dụng các biện pháp bảo mật để bảo vệ nhân viên, bảo vệ thông tin nhạy cảm của họ và ngăn chặn truy cập trái phép.

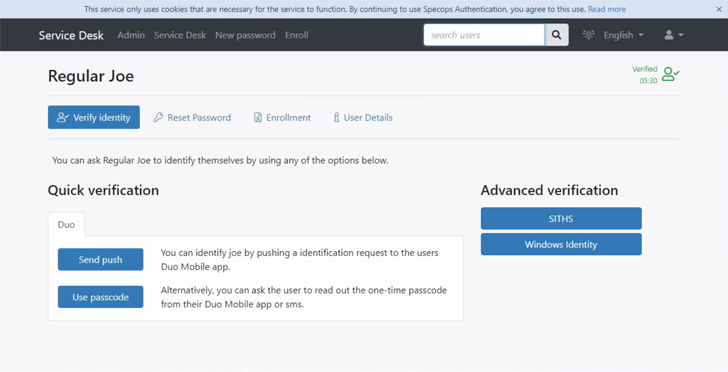

Một cách hiệu quả để bảo vệ chống lại các kiểu tấn công này là triển khai giải pháp bàn dịch vụ bảo mật, cho phép xác minh tài khoản người dùng bằng dữ liệu hiện có chứ không chỉ xác thực dựa trên kiến thức. Điều này có thể đạt được bằng cách gửi mã một lần đến số điện thoại di động được liên kết với tài khoản của người dùng hoặc sử dụng các dịch vụ xác thực hiện có để xác minh người gọi.

Thực thi xác thực người dùng là một khía cạnh quan trọng khác của Specops Secure Service Desk. Điều này đảm bảo rằng việc đặt lại thông tin và mật khẩu chỉ được cung cấp cho những người dùng được ủy quyền, điều này rất cần thiết để bảo vệ các tài khoản có tính bảo mật cao và tuân thủ các yêu cầu quy định. Với Secure Service Desk, bạn có thể loại bỏ cơ hội mạo danh người dùng bằng cách yêu cầu xác minh bằng thứ gì đó mà người dùng có chứ không chỉ dựa vào thứ mà người dùng – hoặc kẻ tấn công – có thể biết.

Ngoài việc xác minh và thực thi xác thực người dùng, bàn dịch vụ bảo mật cũng cho phép đặt lại hoặc mở khóa tài khoản người dùng một cách an toàn. Điều này chỉ được thực hiện sau khi người dùng đã được xác minh thành công và có thể được kết hợp với công cụ đặt lại mật khẩu tự phục vụ để hỗ trợ mở khóa tài khoản và quy trình đặt lại mật khẩu.

Với các trò gian lận lừa đảo không có dấu hiệu chậm lại, việc đầu tư vào giải pháp Specops Secure Service Desk có thể là một bước quan trọng đối với các tổ chức đang tìm cách bảo vệ người của họ khỏi những nỗ lực kỹ thuật xã hội dù là nhỏ nhất. Bằng cách cung cấp một cách toàn diện và hiệu quả để xác minh danh tính người dùng, thực thi xác thực người dùng và đặt lại hoặc mở khóa tài khoản người dùng, nạn nhân có thể yên tâm rằng họ sẽ luôn biết ai thực sự đang gọi.