Ngày 07 tháng 3 năm 2023Ravie LakshmananAn toàn dữ liệu / Đe dọa mạng

Các nhà nghiên cứu an ninh mạng đã phát hiện ra một kẻ đánh cắp thông tin mới có tên là SYS01stealer nhắm vào các nhân viên cơ sở hạ tầng quan trọng của chính phủ, các công ty sản xuất và các lĩnh vực khác.

Morphisec cho biết trong một báo cáo: “Những kẻ đe dọa đằng sau chiến dịch đang nhắm mục tiêu vào các tài khoản doanh nghiệp trên Facebook bằng cách sử dụng quảng cáo Google và hồ sơ Facebook giả để quảng cáo những thứ như trò chơi, nội dung người lớn và phần mềm bẻ khóa, v.v. để dụ nạn nhân tải xuống tệp độc hại”. được chia sẻ với The Hacker News.

“Cuộc tấn công được thiết kế để đánh cắp thông tin nhạy cảm, bao gồm dữ liệu đăng nhập, cookie, quảng cáo Facebook và thông tin tài khoản doanh nghiệp.”

Công ty an ninh mạng của Israel cho biết chiến dịch này ban đầu gắn liền với một hoạt động tội phạm mạng có động cơ tài chính có tên là Ducktail by Zscaler.

Tuy nhiên, WithSecure, lần đầu tiên ghi lại cụm hoạt động Ducktail vào tháng 7 năm 2022, cho biết hai nhóm xâm nhập khác nhau, cho thấy cách những kẻ đe dọa quản lý để gây nhầm lẫn cho các nỗ lực phân bổ và tránh bị phát hiện.

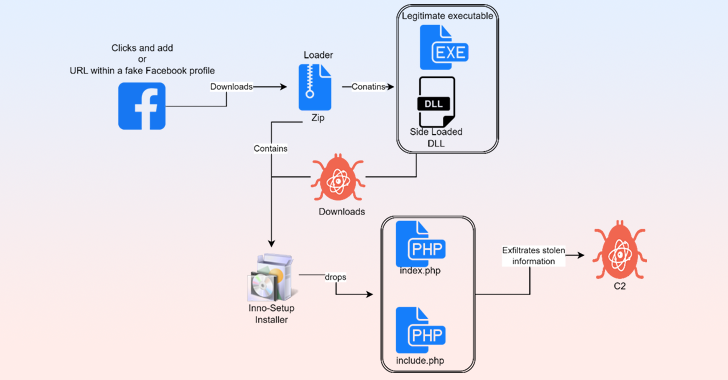

Chuỗi tấn công, theo Morphisec, bắt đầu khi nạn nhân bị dụ thành công nhấp vào URL từ hồ sơ Facebook hoặc quảng cáo giả mạo để tải xuống kho lưu trữ ZIP có mục đích là phần mềm bẻ khóa hoặc nội dung có chủ đề người lớn.

Việc mở tệp ZIP sẽ khởi chạy một trình tải dựa trên – điển hình là ứng dụng C# hợp pháp – dễ bị tải bên DLL, do đó có thể tải tệp thư viện liên kết động (DLL) độc hại cùng với ứng dụng.

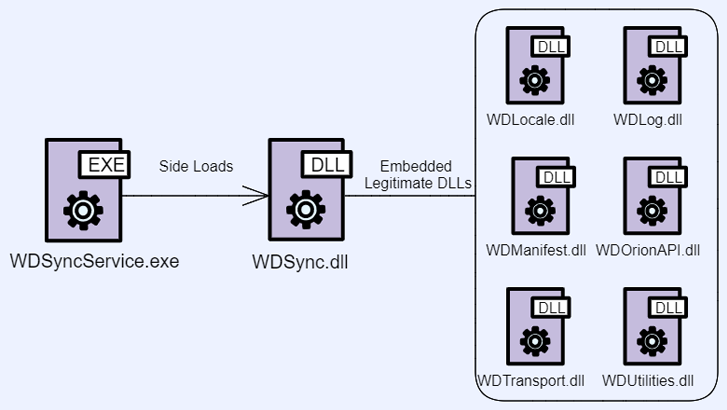

Một số ứng dụng bị lạm dụng để tải phụ DLL lừa đảo là WDSyncService.exe của Western Digital và ElevatedInstaller.exe của Garmin. Trong một số trường hợp, DLL được tải bên hoạt động như một phương tiện để triển khai các tệp thực thi trung gian dựa trên Python và Rust.

Bất kể phương pháp được sử dụng là gì, tất cả các con đường đều dẫn đến việc cung cấp trình cài đặt thả xuống và thực thi phần mềm độc hại SYS01stealer dựa trên PHP.

Kẻ đánh cắp được thiết kế để thu thập cookie Facebook từ các trình duyệt web dựa trên Chromium (ví dụ: Google Chrome, Microsoft Edge, Brave, Opera và Vivaldi), lọc thông tin Facebook của nạn nhân đến một máy chủ từ xa, đồng thời tải xuống và chạy các tệp tùy ý.

Nó cũng được trang bị để tải các tệp từ máy chủ bị nhiễm lên máy chủ chỉ huy và kiểm soát (C2), chạy các lệnh do máy chủ gửi và tự cập nhật khi có phiên bản mới.

Sự phát triển diễn ra khi Bitdefender tiết lộ một chiến dịch đánh cắp tương tự được gọi là S1deload được thiết kế để chiếm đoạt tài khoản Facebook và YouTube của người dùng và tận dụng các hệ thống bị xâm nhập để khai thác tiền điện tử.

Morphisec cho biết: “DLL side-loading là một kỹ thuật hiệu quả cao để đánh lừa các hệ thống windows tải mã độc.

“Khi một ứng dụng tải trong bộ nhớ và thứ tự tìm kiếm không được thực thi, ứng dụng sẽ tải tệp độc hại thay vì tệp hợp pháp, cho phép các tác nhân đe dọa chiếm quyền điều khiển các ứng dụng hợp pháp, đáng tin cậy và thậm chí đã ký để tải và thực thi các tải trọng độc hại.”