Ngày 17 tháng 4 năm 2023Ravie Lakshmanan Đe dọa mạng / Bảo mật đám mây

Một nhóm quốc gia Trung Quốc đã nhắm mục tiêu vào một tổ chức truyền thông Đài Loan giấu tên để cung cấp một công cụ nhóm màu đỏ mã nguồn mở được gọi là Google Command and Control (GC2) trong bối cảnh cơ sở hạ tầng của Google bị lạm dụng rộng rãi hơn cho mục đích xấu.

Nhóm phân tích mối đe dọa (TAG) của gã khổng lồ công nghệ đã gán chiến dịch cho một tác nhân đe dọa mà họ theo dõi dưới biệt danh theo chủ đề địa chất và địa lý KHÔNG MAYcòn được biết đến với tên APT41, Barium, Bronze Atlas, Wicked Panda và Winnti.

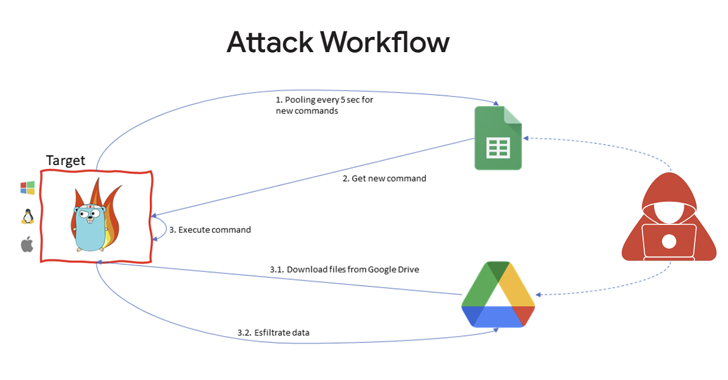

Điểm khởi đầu của cuộc tấn công là một email lừa đảo có chứa các liên kết đến một tệp được bảo vệ bằng mật khẩu được lưu trữ trên Google Drive, sau đó kết hợp công cụ GC2 dựa trên Go để đọc các lệnh từ Google Trang tính và trích xuất dữ liệu bằng dịch vụ lưu trữ đám mây .

“Sau khi cài đặt trên máy nạn nhân, phần mềm độc hại truy vấn Google Trang tính để lấy lệnh của kẻ tấn công”, bộ phận đám mây của Google cho biết trong Báo cáo về Mối đe dọa Chân trời lần thứ sáu. “Ngoài việc đánh cắp thông qua Drive, GC2 cho phép kẻ tấn công tải xuống các tệp bổ sung từ Drive vào hệ thống nạn nhân.”

Google cho biết tác nhân đe dọa trước đó đã sử dụng phần mềm độc hại tương tự vào tháng 7 năm 2022 để nhắm mục tiêu một trang web tìm kiếm việc làm của Ý.

Sự phát triển đáng chú ý vì hai lý do: Thứ nhất, nó cho thấy các nhóm đe dọa Trung Quốc đang ngày càng dựa vào các công cụ có sẵn công khai như Cobalt Strike và GC2 để gây nhầm lẫn cho các nỗ lực phân bổ.

Thứ hai, nó cũng chỉ ra việc áp dụng ngày càng nhiều phần mềm độc hại và các công cụ được viết bằng ngôn ngữ lập trình Go, do khả năng tương thích đa nền tảng và tính chất mô-đun của nó.

Google cũng cảnh báo thêm rằng “giá trị không thể phủ nhận của các dịch vụ đám mây” đã khiến chúng trở thành mục tiêu béo bở cho tội phạm mạng cũng như các tác nhân được chính phủ hậu thuẫn, “với tư cách là máy chủ lưu trữ phần mềm độc hại hoặc cung cấp cơ sở hạ tầng cho lệnh và kiểm soát (C2).”

Một trường hợp điển hình là việc sử dụng Google Drive để lưu trữ phần mềm độc hại như Ursnif (còn gọi là Gozi hoặc ISFB) và DICELOADER (còn gọi là Lizar hoặc Tirion) ở dạng tệp lưu trữ ZIP như một phần của các chiến dịch lừa đảo khác nhau.

“Vectơ phổ biến nhất được sử dụng để xâm phạm bất kỳ mạng nào, bao gồm cả phiên bản đám mây là trực tiếp chiếm lấy thông tin đăng nhập của tài khoản: do không có mật khẩu, như với một số cấu hình mặc định hoặc do thông tin đăng nhập đã bị rò rỉ hoặc tái chế hoặc nói chung là quá yếu có thể đoán được,” Christopher Porter của Google Cloud cho biết.

Những phát hiện này được đưa ra ba tháng sau khi Google Cloud nêu chi tiết về mục tiêu của APT10 (còn gọi là Bronze Riverside, Cicada, Kali hoặc Stone Panda) đối với cơ sở hạ tầng đám mây và công nghệ VPN nhằm xâm phạm môi trường doanh nghiệp và đánh cắp dữ liệu quan tâm.