Trong một dấu hiệu cho thấy các tác nhân đe dọa liên tục thay đổi chiến thuật và cập nhật các biện pháp phòng thủ của họ, những người điều hành công cụ đánh cắp thông tin SolarMarker và cửa hậu đã được phát hiện đang tận dụng các thủ thuật lén lút để thiết lập sự kiên trì lâu dài trên các hệ thống bị xâm nhập.

Công ty an ninh mạng Sophos, đã phát hiện ra hành vi mới, cho biết rằng việc cấy ghép truy cập từ xa vẫn đang được phát hiện trên các mạng mục tiêu mặc dù chiến dịch đã chứng kiến sự suy giảm vào tháng 11 năm 2021.

Tự hào về khả năng thu thập thông tin và cửa hậu, phần mềm độc hại dựa trên .NET đã được liên kết với ít nhất ba làn sóng tấn công khác nhau vào năm 2021. Nhóm đầu tiên, được báo cáo vào tháng 4, đã lợi dụng các kỹ thuật đầu độc công cụ tìm kiếm để lừa các chuyên gia kinh doanh truy cập Google sơ sài các trang web đã cài đặt SolarMarker trên máy của nạn nhân.

Sau đó vào tháng 8, phần mềm độc hại đã được phát hiện nhắm mục tiêu vào các lĩnh vực chăm sóc sức khỏe và giáo dục với mục tiêu thu thập thông tin xác thực và thông tin nhạy cảm. Các chuỗi lây nhiễm tiếp theo được ghi lại bởi Morphisec vào tháng 9 năm 2021 đã nhấn mạnh việc sử dụng trình cài đặt MSI để đảm bảo phân phối phần mềm độc hại.

Mô-đun SolarMarker hoạt động bằng việc chuyển hướng nạn nhân đến các trang web giả mạo làm giảm tải trình cài đặt MSI, trong khi thực thi các chương trình cài đặt có vẻ hợp pháp như Adobe Acrobat Pro DC, Wondershare PDFelement hoặc Nitro Pro, cũng khởi chạy tập lệnh PowerShell để triển khai phần mềm độc hại.

“Những nỗ lực SEO này, tận dụng sự kết hợp của các cuộc thảo luận trên Google Groups và các trang web lừa đảo và tài liệu PDF được lưu trữ trên các trang web bị xâm phạm (thường là WordPress), đã rất hiệu quả đến mức SolarMarker thu hút thường ở hoặc gần đầu kết quả tìm kiếm cho các cụm từ SolarMarker Các nhà nghiên cứu của Sophos, Gabor Szappanos và Sean Gallagher cho biết trong một báo cáo được chia sẻ với The Hacker News.

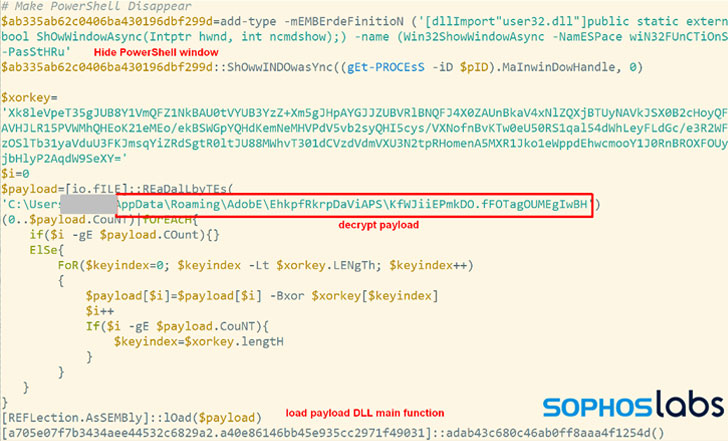

Trình cài đặt PowerShell được thiết kế để thay đổi Sổ đăng ký Windows và thả tệp .LNK vào thư mục khởi động của Windows để thiết lập tính ổn định. Thay đổi trái phép này dẫn đến việc phần mềm độc hại được tải từ một trọng tải được mã hóa ẩn trong cái mà các nhà nghiên cứu gọi là “màn hình khói” gồm 100 đến 300 tệp rác được tạo riêng cho mục đích này.

“Thông thường, người ta sẽ mong đợi tệp được liên kết này là tệp thực thi hoặc tệp kịch bản”, các nhà nghiên cứu chi tiết. “Nhưng đối với các chiến dịch SolarMarker này, tệp được liên kết là một trong những tệp rác ngẫu nhiên và không thể tự thực thi.

Hơn nữa, phần mở rộng tệp ngẫu nhiên và duy nhất được sử dụng cho tệp rác được liên kết được sử dụng để tạo khóa loại tệp tùy chỉnh, khóa này cuối cùng được sử dụng để thực thi phần mềm độc hại trong quá trình khởi động hệ thống bằng cách chạy lệnh PowerShell từ Sổ đăng ký.

Về phần mình, backdoor đang ngày càng phát triển, có một loạt các chức năng cho phép nó lấy cắp thông tin từ các trình duyệt web, tạo điều kiện cho hành vi trộm cắp tiền điện tử và thực hiện các lệnh và mã nhị phân tùy ý, kết quả của chúng sẽ được chuyển trở lại một máy chủ từ xa.

“Một bài học quan trọng khác […]điều này cũng được thấy trong các lỗ hổng ProxyLogon nhắm mục tiêu đến các máy chủ Exchange, là những người bảo vệ phải luôn kiểm tra xem liệu những kẻ tấn công có để lại thứ gì đó trong mạng mà họ có thể quay lại sau này không “, Gallagher nói.” Đối với ProxyLogon, đây là web shell, đối với SolarMarker thì điều này là một cửa hậu lén lút và dai dẳng mà theo Sophos telematics vẫn còn hoạt động nhiều tháng sau khi chiến dịch kết thúc. “

.