Ngày 18 tháng 4 năm 2023Ravie Lakshmanan Thông tin tình báo về mối đe dọa / Rủi ro mạng

Các nhà nghiên cứu an ninh mạng đã trình bày chi tiết hoạt động bên trong của một trình tải có khả năng lảng tránh cao có tên là “in2al5d p3in4er” (đọc: máy in không hợp lệ) được sử dụng để phân phối phần mềm độc hại đánh cắp thông tin Aurora.

“Trình tải in2al5d p3in4er được biên dịch với Embarcadero RAD Studio và nhắm mục tiêu các máy trạm đầu cuối bằng kỹ thuật chống VM (máy ảo) tiên tiến”, công ty an ninh mạng Morphisec cho biết trong một báo cáo được chia sẻ với The Hacker News.

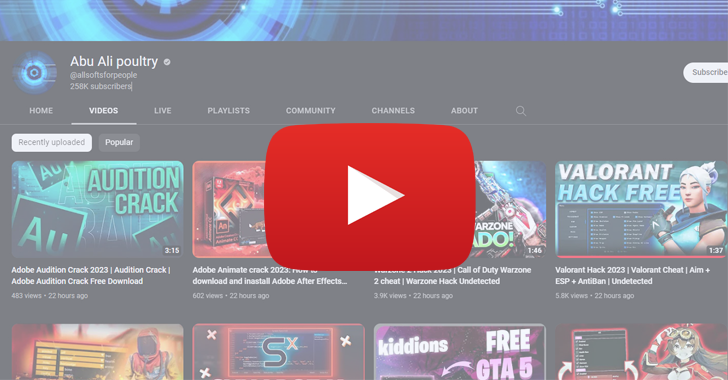

Aurora là một kẻ đánh cắp thông tin dựa trên Go, xuất hiện trong bối cảnh mối đe dọa vào cuối năm 2022. Được cung cấp dưới dạng phần mềm độc hại hàng hóa cho các tác nhân khác, nó được phân phối qua các video trên YouTube và các trang web tải xuống phần mềm bẻ khóa giả mạo sẵn sàng SEO.

Việc nhấp vào các liên kết có trong phần mô tả video trên YouTube sẽ chuyển hướng nạn nhân đến các trang web lừa đảo, nơi họ bị dụ dỗ tải xuống phần mềm độc hại dưới vỏ bọc của một tiện ích có vẻ hợp pháp.

Trình tải do Morphisec phân tích được thiết kế để truy vấn ID nhà cung cấp của cạc đồ họa được cài đặt trên hệ thống và so sánh nó với một nhóm ID nhà cung cấp có trong danh sách cho phép (AMD, Intel hoặc NVIDIA). Nếu giá trị không khớp, trình tải sẽ tự chấm dứt.

Trình tải cuối cùng sẽ giải mã tải trọng cuối cùng và đưa nó vào một quy trình hợp pháp có tên là “sihost.exe” bằng cách sử dụng một kỹ thuật gọi là làm rỗng quy trình. Ngoài ra, một số mẫu trình tải cũng phân bổ bộ nhớ để ghi tải trọng được giải mã và gọi nó từ đó.

Các nhà nghiên cứu bảo mật Arnold Osipov và Michael Dereviashkin cho biết: “Trong quá trình tiêm, tất cả các mẫu trình tải đều giải quyết các API Win cần thiết một cách linh hoạt và giải mã các tên này bằng khóa XOR: ‘in2al5d p3in4er'”.

Một khía cạnh quan trọng khác của trình tải là việc sử dụng Embarcadero RAD Studio để tạo các tệp thực thi cho nhiều nền tảng, do đó cho phép nó tránh bị phát hiện.

“Những phần mềm có tỷ lệ phát hiện thấp nhất trên VirusTotal được biên dịch bằng ‘BCC64.exe', một trình biên dịch C++ dựa trên Clang mới của Embarcadero,” công ty an ninh mạng của Israel cho biết, đồng thời chỉ ra khả năng tránh các hộp cát và máy ảo của nó.

“Trình biên dịch này sử dụng một cơ sở mã khác, chẳng hạn như ‘Thư viện tiêu chuẩn' (Dinkumware) và ‘Thư viện thời gian chạy' (trình biên dịch-rt) và tạo mã được tối ưu hóa để thay đổi điểm vào và luồng thực thi. Điều này phá vỡ các chỉ số của nhà cung cấp bảo mật, chẳng hạn như chữ ký được tạo từ ‘khối mã độc hại/đáng ngờ'.”

Tóm lại, các phát hiện cho thấy các tác nhân đe dọa đằng sau in2al5d p3in4er đang tận dụng các phương pháp kỹ thuật xã hội cho một chiến dịch có tác động lớn sử dụng YouTube làm kênh phân phối phần mềm độc hại và hướng người xem đến các trang web giả mạo có vẻ ngoài thuyết phục để phân phối phần mềm độc hại đánh cắp.

Sự phát triển diễn ra khi Intel 471 khai quật được một trình tải phần mềm độc hại khác AresLoader được bán trên thị trường với giá 300 đô la/tháng như một dịch vụ dành cho những kẻ tội phạm đẩy những kẻ đánh cắp thông tin được ngụy trang thành phần mềm phổ biến bằng công cụ kết dính. Trình tải bị nghi ngờ là do một nhóm có quan hệ với chủ nghĩa hack của Nga phát triển.

Một số dòng phần mềm độc hại nổi bật đã phát tán bằng cách sử dụng AresLoader kể từ tháng 1 năm 2023 bao gồm Aurora Stealer, Laplas Clipper, Lumma Stealer, Stealc và SystemBC.