Tác nhân đe dọa gián điệp mạng được theo dõi là Địa Tạng đã được quan sát triển khai một cửa hậu mới có tên là WhiskerSpy như một phần của chiến dịch kỹ thuật xã hội.

Earth Kitsune, hoạt động ít nhất từ năm 2019, được biết là chủ yếu nhắm mục tiêu đến các cá nhân quan tâm đến Triều Tiên với phần mềm độc hại tự phát triển như dneSpy và agfSpy. Các cuộc xâm nhập được ghi nhận trước đây đã dẫn đến việc sử dụng các lỗ hổng khai thác trình duyệt trong Google Chrome và Internet Explorer để kích hoạt chuỗi lây nhiễm.

Yếu tố khác biệt trong các cuộc tấn công mới nhất là sự chuyển đổi sang kỹ thuật xã hội để lừa người dùng truy cập các trang web bị xâm nhập liên quan đến Triều Tiên, theo một báo cáo mới từ Trend Micro phát hành tuần trước.

Công ty an ninh mạng cho biết trang web của một tổ chức thân Triều Tiên giấu tên đã bị tấn công và sửa đổi để phân phối bộ cấy WhiskerSpy. Sự thỏa hiệp đã được phát hiện vào cuối năm ngoái.

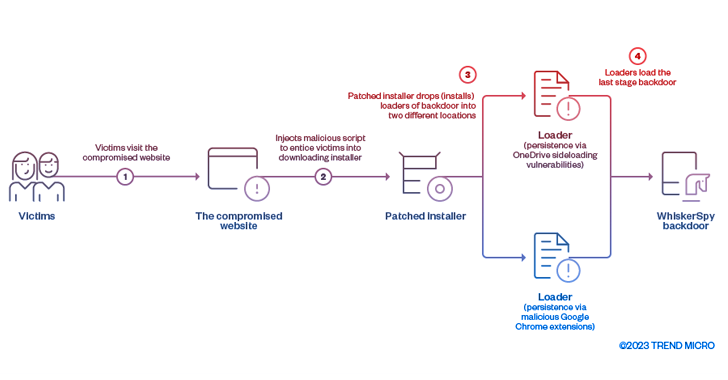

“Khi một khách truy cập được nhắm mục tiêu cố gắng xem video trên trang web, một tập lệnh độc hại do kẻ tấn công đưa vào sẽ hiển thị lời nhắc thông báo cho nạn nhân về lỗi codec video để lôi kéo họ tải xuống và cài đặt trình cài đặt codec trojan”, nhà nghiên cứu Joseph C Chen và Jaromir Horejsi nói.

Tập lệnh bẫy bẫy được cho là đã được đưa vào các trang video của trang web, với trình cài đặt (“Codec-AVC1.msi”) sau đó được sử dụng để tải WhiskerSpy.

Nhưng cuộc tấn công cũng thể hiện một số mánh khóe thông minh nhằm tránh bị phát hiện. Điều này liên quan đến việc chỉ cung cấp tập lệnh độc hại cho những khách truy cập có địa chỉ IP phù hợp với tiêu chí cụ thể –

Một mạng con địa chỉ IP đặt tại Thẩm Dương, Trung Quốc Một địa chỉ IP cụ thể đặt tại Nagoya, Nhật Bản và Một mạng con địa chỉ IP đặt tại Brazil

Trend Micro lưu ý rằng các địa chỉ IP được nhắm mục tiêu ở Brazil thuộc về một dịch vụ VPN thương mại và tác nhân đe dọa có thể đã “sử dụng dịch vụ VPN này để kiểm tra việc triển khai các cuộc tấn công lỗ tưới nước của chúng”.

Tính bền vững đạt được bằng cách lạm dụng lỗ hổng chiếm quyền điều khiển Liên kết thư viện động (DLL) trong OneDrive hoặc thông qua tiện ích mở rộng độc hại của Google Chrome sử dụng API nhắn tin gốc để thực thi tải trọng mỗi khi trình duyệt web được khởi chạy.

Cửa hậu WhiskerSpy, giống như các phần mềm độc hại khác cùng loại, đi kèm với các khả năng xóa, liệt kê, tải xuống và tải lên các tệp, chụp ảnh màn hình, chèn mã shell, tải các tệp thực thi tùy ý.

Các nhà nghiên cứu cho biết: “Earth Kitsune thành thạo các khả năng kỹ thuật của mình và liên tục phát triển các công cụ, chiến thuật và quy trình của họ.

Earth Yako tấn công các lĩnh vực học thuật và nghiên cứu ở Nhật Bản

Earth Kitsune không phải là tác nhân đe dọa duy nhất theo đuổi các mục tiêu của Nhật Bản, vì công ty an ninh mạng cũng nêu chi tiết về một nhóm xâm nhập khác có tên mã Trái đất Yako nổi bật các tổ chức nghiên cứu và think tank trong nước.

Hoạt động, được quan sát gần đây nhất vào tháng 1 năm 2023, là phần tiếp theo của một chiến dịch đã biết trước đó có tên là Chiến dịch RestyLink. Một tập hợp con của các cuộc tấn công cũng nhắm mục tiêu vào các thực thể ở Đài Loan.

Trend Micro cho biết: “Bộ xâm nhập đã giới thiệu các công cụ và phần mềm độc hại mới trong một khoảng thời gian ngắn, thường xuyên thay đổi và mở rộng mục tiêu tấn công của nó”, đồng thời chỉ ra phương thức hoạt động của Earth Yako là “tích cực thay đổi mục tiêu và phương pháp của chúng”.

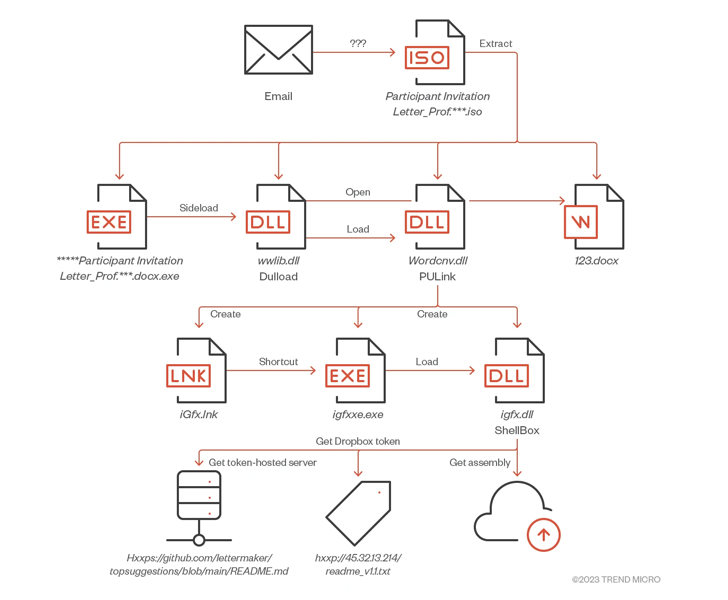

Điểm khởi đầu là một email lừa đảo mạo danh dưới dạng lời mời tham dự các sự kiện công khai. Các tin nhắn chứa một URL độc hại trỏ đến một tải trọng, tải trọng này sẽ chịu trách nhiệm tải phần mềm độc hại xuống hệ thống.

Các cuộc tấn công cũng được đặc trưng bởi một loạt các công cụ tùy chỉnh bao gồm dropper (PULink), loaders (Dulload, MirrorKey), stagers (ShellBox) và backdoor (PlugBox, TransBox).

PlugBox, ShellBox và TransBox, như tên ngụ ý, tận dụng API Dropbox để truy xuất phần mềm độc hại giai đoạn tiếp theo từ máy chủ từ xa được mã hóa cứng trong kho lưu trữ GitHub, nhận lệnh, thu thập và lọc dữ liệu.

Nguồn gốc chính xác của Earth Yako vẫn chưa được biết, nhưng Trend Micro cho biết họ đã xác định được một số điểm trùng lặp về kỹ thuật giữa nhóm và các tác nhân đe dọa khác như Darkhotel, APT10 (còn gọi là Stone Panda) và APT29 (còn gọi là Cozy Bear hoặc Nobelium).

Công ty cho biết: “Một trong những đặc điểm của các cuộc tấn công có chủ đích gần đây là chúng chuyển sang nhắm mục tiêu vào các cá nhân được coi là có các biện pháp bảo mật tương đối yếu so với các công ty và tổ chức khác”.

“Việc chuyển sang nhắm mục tiêu vào các cá nhân hơn là các doanh nghiệp được nhấn mạnh bởi việc nhắm mục tiêu và lạm dụng Dropbox vì nó được coi là một dịch vụ phổ biến trong khu vực đối với người dùng cho mục đích cá nhân, nhưng không dành cho các tổ chức.”