Một nhóm gián điệp mạng được phát hiện gần đây có tên công việc đã được phát hiện ẩn phần mềm độc hại trong các tệp hình ảnh có vẻ vô hại, chứng thực một liên kết quan trọng trong chuỗi lây nhiễm của tác nhân đe dọa.

Công ty an ninh mạng Avast của Séc cho biết mục đích của các tệp PNG là để che giấu một tải trọng được sử dụng để tạo điều kiện đánh cắp thông tin.

Công ty cho biết: “Điều đáng chú ý là việc thu thập dữ liệu từ máy của nạn nhân bằng cách sử dụng kho lưu trữ Dropbox, cũng như những kẻ tấn công sử dụng API Dropbox để giao tiếp với giai đoạn cuối cùng”.

Sự phát triển diễn ra sau hơn hai tháng một chút sau khi eset tiết lộ chi tiết về các cuộc tấn công do Worok thực hiện nhằm vào các công ty nổi tiếng và chính quyền địa phương ở châu Á và châu Phi. Worok được cho là chia sẻ sự trùng lặp chiến thuật với một kẻ đe dọa Trung Quốc được theo dõi là TA428.

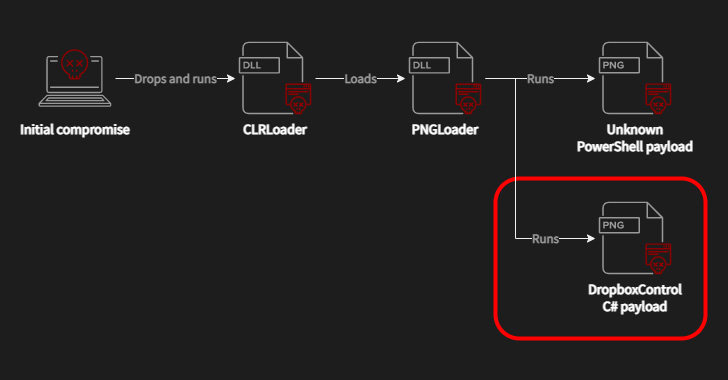

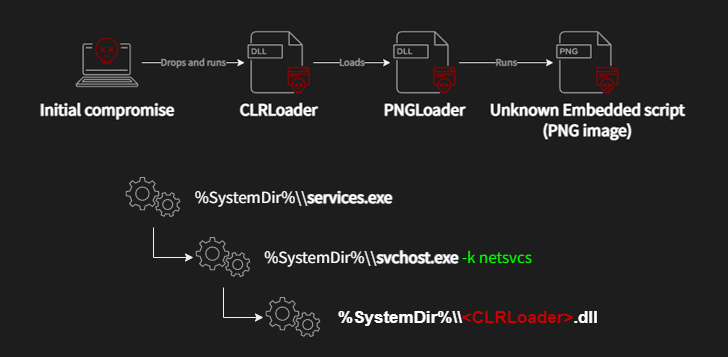

Công ty an ninh mạng Slovakia cũng ghi lại trình tự thỏa hiệp của Worok, sử dụng trình tải dựa trên C ++ có tên là CLRLoad để mở đường cho một tập lệnh PowerShell không xác định được nhúng trong hình ảnh PNG, một kỹ thuật được gọi là steganography.

Điều đó nói rằng, vectơ tấn công ban đầu vẫn chưa được xác định, mặc dù một số cuộc xâm nhập nhất định đã dẫn đến việc sử dụng lỗ hổng ProxyShell trong Microsoft Exchange Server để triển khai phần mềm độc hại.

Phát hiện của Avast cho thấy tập thể đối thủ sử dụng tính năng tải bên DLL khi có quyền truy cập ban đầu để thực thi phần mềm độc hại CLRLoad, nhưng không phải trước khi thực hiện chuyển động ngang qua môi trường bị nhiễm.

PNGLoad, được khởi chạy bởi CLRLoad (hay còn gọi là giai đoạn đầu khác gọi là PowHeartBeat), được cho là có hai biến thể, mỗi biến thể chịu trách nhiệm giải mã mã độc trong hình ảnh để khởi chạy tập lệnh PowerShell hoặc tải trọng dựa trên .NET C # .

Tập lệnh PowerShell tiếp tục khó nắm bắt, mặc dù công ty an ninh mạng lưu ý rằng họ có thể gắn cờ một số tệp PNG thuộc danh mục thứ hai đã phát tán phần mềm độc hại C# được nhúng theo phương pháp lưu trữ dữ liệu.

Avast nói: “Thoạt nhìn, những bức ảnh PNG trông thật ngây thơ, giống như một đám mây mềm mại. “Trong trường hợp cụ thể này, các tệp PNG nằm trong C: \ Program Files \ Internet Explorer, vì vậy bức ảnh không thu hút sự chú ý vì Internet Explorer có chủ đề tương tự.”

Phần mềm độc hại mới này, có tên mã là DropboxControl, là một phần mềm cấy ghép đánh cắp thông tin sử dụng tài khoản Dropbox để ra lệnh và kiểm soát, cho phép kẻ đe dọa tải lên và tải xuống các tệp vào các thư mục cụ thể cũng như chạy các lệnh có trong một tệp nhất định.

Một số lệnh đáng chú ý bao gồm khả năng thực thi các tệp thực thi tùy ý, tải xuống và tải lên dữ liệu, xóa và đổi tên tệp, nắm bắt thông tin tệp, đánh hơi thông tin liên lạc mạng và siêu dữ liệu hệ thống exfiltrate.

Avast cho biết các công ty và tổ chức chính phủ ở Campuchia, Việt Nam và Mexico là một số quốc gia nổi bật bị ảnh hưởng bởi DropboxControl. “

Bất chấp điều đó, việc triển khai bộ cấy ghép giai đoạn ba như một công cụ để thu thập các tệp quan tâm chỉ rõ mục tiêu thu thập thông tin tình báo của Worok, chưa kể đến việc phục vụ để minh họa một phần mở rộng cho killchain của nó.

Các nhà nghiên cứu kết luận: “Mức độ phổ biến của các công cụ của Worok ngoài tự nhiên là thấp, vì vậy có thể chỉ ra rằng bộ công cụ này là một dự án APT tập trung vào các tổ chức nổi tiếng trong khu vực tư nhân và công cộng ở Châu Á, Châu Phi và Bắc Mỹ”.