GitHub Actions và máy ảo Azure (VM) đang được tận dụng để khai thác tiền điện tử dựa trên đám mây, cho thấy những nỗ lực liên tục của một phần các tác nhân độc hại nhằm nhắm mục tiêu tài nguyên đám mây cho các mục đích bất hợp pháp.

Nhà nghiên cứu Magno Logan của Trend Micro cho biết trong một báo cáo tuần trước: “Những kẻ tấn công có thể lạm dụng trình chạy hoặc máy chủ do GitHub cung cấp để điều hành đường ống và tự động hóa của tổ chức bằng cách tải xuống và cài đặt các công cụ khai thác tiền điện tử của riêng họ một cách độc hại để thu lợi một cách dễ dàng”.

GitHub Actions (GHAs) là một nền tảng tích hợp liên tục và phân phối liên tục (CI / CD) cho phép người dùng tự động hóa quá trình xây dựng, kiểm tra và triển khai phần mềm. Các nhà phát triển có thể tận dụng tính năng này để tạo quy trình làm việc xây dựng và kiểm tra mọi yêu cầu kéo đến kho lưu trữ mã hoặc triển khai các yêu cầu kéo đã hợp nhất vào sản xuất.

Cả hai trình chạy Linux và Windows đều được lưu trữ trên máy ảo Standard_DS2_v2 trên Azure và đi kèm với hai vCPU và 7GB bộ nhớ.

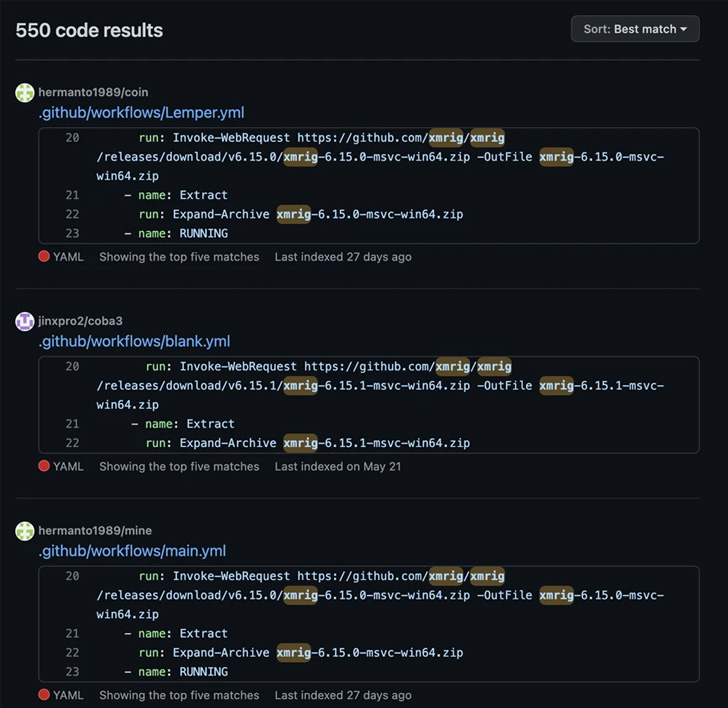

Công ty Nhật Bản cho biết họ đã xác định được không dưới 1.000 kho lưu trữ và hơn 550 mẫu mã đang tận dụng nền tảng để khai thác tiền điện tử bằng cách sử dụng các trình chạy do GitHub cung cấp, đã được thông báo về vấn đề này.

Hơn nữa, 11 kho lưu trữ được tìm thấy chứa các biến thể tương tự của tập lệnh YAML chứa các lệnh để khai thác tiền Monero, tất cả đều dựa trên cùng một ví, cho thấy đó là công việc của một tác nhân duy nhất hoặc một nhóm làm việc song song.

Logan cho biết: “Miễn là các tác nhân độc hại chỉ sử dụng tài khoản và kho lưu trữ của riêng họ, người dùng cuối sẽ không có lý do gì để lo lắng,” Logan nói. “Các vấn đề nảy sinh khi các GHA này được chia sẻ trên GitHub Marketplace hoặc được sử dụng làm phụ thuộc cho các Hành động khác.”

Các nhóm theo định hướng Cryptojacking được biết là xâm nhập vào các triển khai đám mây thông qua việc khai thác lỗ hổng bảo mật trong các hệ thống mục tiêu, chẳng hạn như lỗ hổng chưa được vá, thông tin xác thực yếu hoặc triển khai đám mây được định cấu hình sai.

Một số tác nhân nổi bật trong bối cảnh khai thác tiền điện tử bất hợp pháp bao gồm 8220, Keksec (hay còn gọi là Kek Security), Kinsing, Outlaw và TeamTNT.

Bộ công cụ phần mềm độc hại cũng được đặc trưng bởi việc sử dụng các tập lệnh tiêu diệt để chấm dứt và xóa các công cụ khai thác tiền điện tử cạnh tranh nhằm lạm dụng tốt nhất các hệ thống đám mây để có lợi cho riêng họ, với Trend Micro gọi đó là cuộc chiến “đấu tranh giành quyền kiểm soát tài nguyên của nạn nhân.”

Điều đó nói rằng, việc triển khai các máy đào mật mã, bên cạnh việc phát sinh chi phí cơ sở hạ tầng và năng lượng, còn là một thước đo của tình trạng vệ sinh an ninh kém, cho phép các tác nhân đe dọa vũ khí hóa quyền truy cập ban đầu có được thông qua cấu hình sai đám mây cho các mục tiêu gây hại hơn nhiều như lọc dữ liệu hoặc ransomware.

“Một khía cạnh độc đáo […] là các nhóm tác nhân độc hại không chỉ phải đối phó với hệ thống bảo mật và nhân viên của tổ chức mục tiêu mà họ còn phải cạnh tranh với nhau vì nguồn lực hạn chế, “công ty lưu ý trong một báo cáo trước đó.

“Cuộc chiến giành và giữ quyền kiểm soát máy chủ của nạn nhân là động lực chính thúc đẩy sự phát triển của các công cụ và kỹ thuật của các nhóm này, thúc đẩy họ không ngừng cải thiện khả năng loại bỏ đối thủ cạnh tranh khỏi hệ thống bị xâm phạm và đồng thời chống lại loại bỏ riêng. “

.