Ngày 20 tháng 2 năm 2023Ravie LakshmananPhân tích mối đe dọa / Tấn công mạng

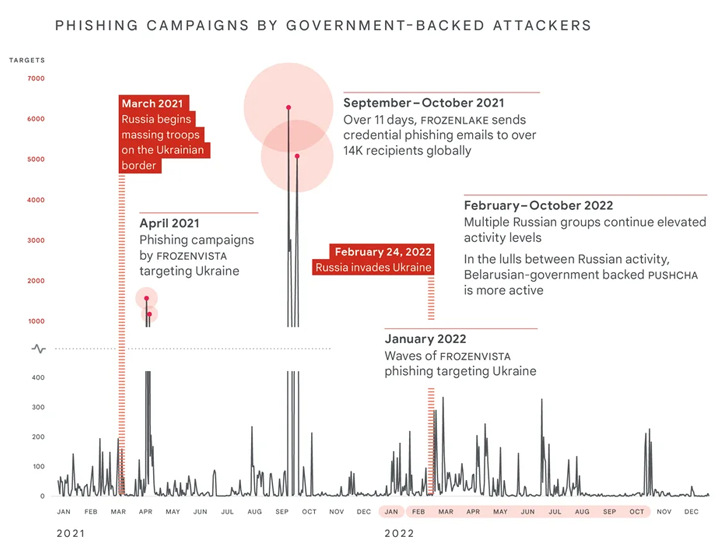

Các cuộc tấn công mạng của Nga nhằm vào Ukraine đã tăng 250% vào năm 2022 so với hai năm trước, Nhóm phân tích mối đe dọa của Google (TAG) và Mandiant tiết lộ trong một báo cáo chung mới.

Mục tiêu, xảy ra trùng hợp và kể từ đó vẫn tồn tại sau cuộc xâm lược quân sự của đất nước vào Ukraine vào tháng 2 năm 2022, tập trung chủ yếu vào chính phủ Ukraine và các tổ chức quân sự, bên cạnh cơ sở hạ tầng quan trọng, tiện ích, dịch vụ công cộng và lĩnh vực truyền thông.

Mandiant cho biết họ đã quan sát thấy “các cuộc tấn công mạng có sức tàn phá lớn hơn ở Ukraine trong 4 tháng đầu năm 2022 so với 8 năm trước đó với các cuộc tấn công lên đến đỉnh điểm vào khoảng thời gian bắt đầu cuộc xâm lược”.

Có tới sáu dòng wiper độc đáo – bao gồm WhisperGate, HermeticWiper, IsaacWiper, CaddyWiper, Industroyer2 và SDelete – đã được triển khai chống lại các mạng của Ukraine, cho thấy một phần các tác nhân đe dọa Nga sẵn sàng từ bỏ quyền truy cập liên tục.

Các cuộc tấn công lừa đảo nhằm vào các quốc gia NATO đã chứng kiến mức tăng đột biến 300% trong cùng thời kỳ. Những nỗ lực này được thúc đẩy bởi một nhóm được chính phủ Belarus hậu thuẫn có tên là PUSHCHA (hay còn gọi là Ghostwriter hoặc UNC1151) có quan hệ với Nga.

Shane Huntley của TAG lưu ý: “Những kẻ tấn công do chính phủ Nga hậu thuẫn đã tham gia vào một nỗ lực tích cực, đa hướng để đạt được lợi thế quyết định trong thời chiến trong không gian mạng, thường mang lại nhiều kết quả khác nhau”.

Một số tác nhân chính tham gia vào nỗ lực này bao gồm FROZENBARENTS (còn gọi là Sandworm hoặc Voodoo Bear), FROZENLAKE (còn gọi là APT28 hoặc Fancy Bear), COLDRIVER (còn gọi là Callisto Group), FROZENVISTA (còn gọi là DEV-0586 hoặc UNC2589) và SUMMIT (còn gọi là Turla hoặc Gấu độc).

Bên cạnh việc gia tăng cường độ và tần suất của các hoạt động, cuộc xâm lược còn đi kèm với việc Điện Kremlin tham gia vào các hoạt động thông tin bí mật và công khai được thiết kế để định hình nhận thức của công chúng với mục tiêu làm suy yếu chính phủ Ukraine, phá vỡ sự ủng hộ của quốc tế đối với Ukraine và duy trì hỗ trợ trong nước cho Nga.

Gã khổng lồ công nghệ cho biết: “Các tác nhân được GRU tài trợ đã sử dụng quyền truy cập của họ để đánh cắp thông tin nhạy cảm và tiết lộ nó ra công chúng để tiếp tục tường thuật hoặc sử dụng cùng quyền truy cập đó để thực hiện các cuộc tấn công mạng phá hoại hoặc các chiến dịch vận hành thông tin”.

Với chiến tranh chia rẽ các nhóm tin tặc vì lòng trung thành chính trị, và trong một số trường hợp, thậm chí khiến chúng phải đóng cửa, sự phát triển tiếp tục chỉ ra một “sự thay đổi đáng chú ý trong hệ sinh thái tội phạm mạng Đông Âu” theo cách làm mờ ranh giới giữa những kẻ có động cơ tài chính và những kẻ tấn công được nhà nước bảo trợ.

Điều này được chứng minh bằng thực tế là UAC-0098, một tác nhân đe dọa đã từng phát tán phần mềm độc hại IcedID, đã được quan sát thấy đang sử dụng lại các kỹ thuật của nó để tấn công Ukraine như một phần của một loạt các cuộc tấn công ransomware.

Một số thành viên của UAC-0098 được đánh giá là cựu thành viên của nhóm tội phạm mạng Conti hiện đã không còn tồn tại. trickbot, được đưa vào hoạt động của Conti vào năm ngoái trước khi Conti ngừng hoạt động, cũng đã nhắm mục tiêu vào Ukraine một cách có hệ thống.

Không chỉ có Nga, vì cuộc xung đột đang diễn ra đã khiến những kẻ tấn công do chính phủ Trung Quốc hậu thuẫn như CURIOUS GORGE (còn gọi là UNC3742) và BASIN (còn gọi là Mustang Panda) chuyển trọng tâm sang các mục tiêu Ukraine và Tây Âu để thu thập thông tin tình báo.

Huntley nói: “Rõ ràng là không gian mạng sẽ tiếp tục đóng một vai trò không thể thiếu trong xung đột vũ trang trong tương lai, bổ sung cho các hình thức chiến tranh truyền thống.

Tiết lộ được đưa ra khi Nhóm ứng phó khẩn cấp máy tính của Ukraine (CERT-UA) cảnh báo về các email lừa đảo nhắm mục tiêu vào các tổ chức và cơ quan có ý định cập nhật bảo mật quan trọng nhưng thực sự chứa các tệp thực thi dẫn đến việc triển khai phần mềm điều khiển máy tính từ xa trên các hệ thống bị nhiễm.

CERT-UA quy kết hoạt động này cho một tác nhân đe dọa mà nó theo dõi với biệt danh UAC-0096, kẻ đã được phát hiện trước đó khi áp dụng cùng một phương thức hoạt động vào cuối tháng 1 năm 2022 trong những tuần dẫn đến chiến tranh.

“Một năm sau khi Nga tiến hành cuộc xâm lược toàn diện vào Ukraine, Nga vẫn không thành công trong việc kiểm soát Ukraine khi họ phải vật lộn để vượt qua nhiều tháng thất bại chiến lược và chiến thuật”, công ty an ninh mạng Recorded Future cho biết trong một báo cáo được công bố trong tháng này.

“Bất chấp những thất bại quân sự thông thường của Nga và thất bại trong việc thúc đẩy đáng kể chương trình nghị sự của mình thông qua các hoạt động mạng, Nga vẫn duy trì ý định đưa Ukraine dưới sự kiểm soát của Nga”, nó nói thêm, đồng thời nhấn mạnh “sự hợp tác quân sự đang phát triển với Iran và Triều Tiên”.