Ngày 23 tháng 3 năm 2023Ravie LakshmananBảo mật di động / Ngân hàng

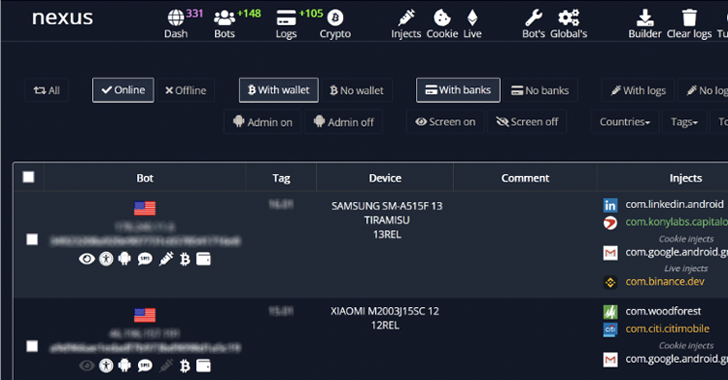

Một trojan ngân hàng Android mới nổi được đặt tên là mối nối đã được một số tác nhân đe dọa áp dụng để nhắm mục tiêu 450 ứng dụng tài chính và tiến hành gian lận.

“Nexus dường như đang trong giai đoạn phát triển ban đầu”, công ty an ninh mạng Ý Cleafy cho biết trong một báo cáo được công bố trong tuần này.

“Nexus cung cấp tất cả các tính năng chính để thực hiện các cuộc tấn công ATO (Chiếm đoạt tài khoản) đối với các cổng ngân hàng và dịch vụ tiền điện tử, chẳng hạn như đánh cắp thông tin đăng nhập và chặn SMS.”

Trojan, xuất hiện trên nhiều diễn đàn hack khác nhau vào đầu năm, được quảng cáo là dịch vụ đăng ký cho khách hàng của mình với mức phí hàng tháng là 3.000 đô la. Chi tiết về phần mềm độc hại lần đầu tiên được Cyble ghi lại vào đầu tháng này.

Tuy nhiên, có dấu hiệu cho thấy phần mềm độc hại này có thể đã được sử dụng trong các cuộc tấn công trong thế giới thực ngay từ tháng 6 năm 2022, ít nhất sáu tháng trước khi có thông báo chính thức trên các cổng darknet.

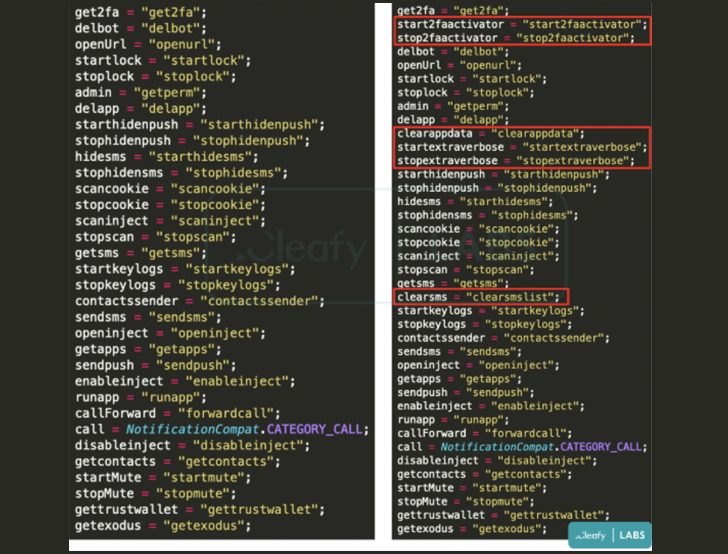

Nó cũng được cho là trùng lặp với một trojan ngân hàng khác có tên là SOVA, sử dụng lại các phần mã nguồn của nó và kết hợp một mô-đun ransomware dường như đang được phát triển tích cực.

Một điểm đáng nói ở đây là Nexus chính là phần mềm độc hại mà Cleafy ban đầu đã phân loại là một biến thể mới của SOVA (được đặt tên là v5) vào tháng 8 năm 2022.

Thật thú vị, các tác giả của Nexus đã đưa ra các quy tắc rõ ràng cấm sử dụng phần mềm độc hại của nó ở Azerbaijan, Armenia, Belarus, Kazakhstan, Kyrgyzstan, Moldova, Nga, Tajikistan, Uzbekistan, Ukraine và Indonesia.

Phần mềm độc hại, giống như các trojan ngân hàng khác, chứa các tính năng chiếm đoạt các tài khoản liên quan đến dịch vụ ngân hàng và tiền điện tử bằng cách thực hiện các cuộc tấn công lớp phủ và ghi bàn phím để đánh cắp thông tin đăng nhập của người dùng.

Hơn nữa, nó có khả năng đọc mã xác thực hai yếu tố (2FA) từ tin nhắn SMS và ứng dụng Google Authenticator thông qua việc lạm dụng các dịch vụ trợ năng của Android.

Một số bổ sung mới cho danh sách các chức năng là khả năng xóa các tin nhắn SMS đã nhận, kích hoạt hoặc dừng mô-đun đánh cắp 2FA và tự cập nhật bằng cách ping định kỳ máy chủ chỉ huy và kiểm soát (C2).

“Các [Malware-as-a-Service] mô hình cho phép tội phạm kiếm tiền từ phần mềm độc hại của họ hiệu quả hơn bằng cách cung cấp cơ sở hạ tầng được tạo sẵn cho khách hàng của họ, những người sau đó có thể sử dụng phần mềm độc hại để tấn công mục tiêu của họ,” các nhà nghiên cứu cho biết.