Một kẻ đe dọa đang thực hiện các mục tiêu xa hơn của Iran được cho là đã đứng sau một loạt các cuộc tấn công mạng gây rối nhằm vào các cơ quan chính phủ Albania vào giữa tháng 7 năm 2022.

Công ty an ninh mạng Mandiant cho biết hoạt động độc hại chống lại một quốc gia NATO thể hiện “sự mở rộng địa lý của các hoạt động không gian mạng gây rối của Iran.”

Theo Cơ quan Thông tin Xã hội Quốc gia Albania, các cuộc tấn công ngày 17 tháng 7 đã buộc chính phủ “tạm thời đóng quyền truy cập vào các dịch vụ công trực tuyến và các trang web khác của chính phủ” vì một “cuộc tấn công đồng bộ và tinh vi của tội phạm mạng từ bên ngoài Albania.”

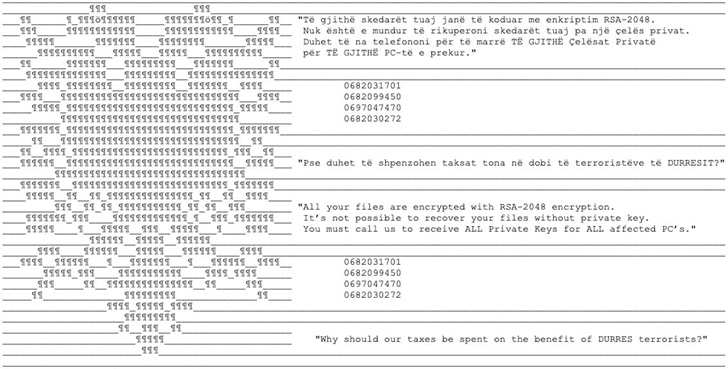

Theo Mandiant, hoạt động gây rối có động cơ chính trị đã kéo theo việc triển khai một dòng ransomware mới có tên là ROADSWEEP có ghi chú tiền chuộc với nội dung: “Tại sao thuế của chúng tôi phải được chi cho lợi ích của những kẻ khủng bố DURRES?”

Một mặt trận có tên HomeLand Justice kể từ đó đã tuyên bố ghi công cho cuộc tấn công mạng, với nhóm này cũng bị cáo buộc tuyên bố đã sử dụng phần mềm độc hại gạt nước trong các cuộc tấn công. Mặc dù bản chất chính xác của cần gạt nước vẫn chưa rõ ràng, Mandiant cho biết một người dùng Albania đã gửi mẫu cho cái gọi là ZeroCleare vào ngày 19 tháng 7, trùng với các cuộc tấn công.

ZeroCleare, được IBM ghi lại lần đầu tiên vào tháng 12 năm 2019 như một phần của chiến dịch nhắm mục tiêu vào các lĩnh vực công nghiệp và năng lượng ở Trung Đông, được thiết kế để xóa bản ghi khởi động chính (MBR) và phân vùng đĩa trên các máy chạy Windows. Nó được cho là một nỗ lực hợp tác giữa các tổ chức quốc gia-nhà nước khác nhau của Iran, bao gồm OilRig (hay còn gọi là APT34, ITG13 hoặc Helix Kitten).

Cũng được triển khai trong các cuộc tấn công ở Albanian là một cửa hậu chưa từng được biết đến trước đây có tên là CHIMNEYSWEEP có khả năng chụp ảnh màn hình, liệt kê và thu thập các tệp, tạo ra một trình bao ngược và hỗ trợ chức năng keylogging.

Thiết bị cấy ghép, bên cạnh việc chia sẻ nhiều mã trùng lặp với ROADSWEEP, được chuyển đến hệ thống thông qua một kho lưu trữ tự giải nén cùng với các tài liệu Microsoft Word giả mạo có chứa hình ảnh của Massoud Rajavi, lãnh đạo ban đầu của Tổ chức Mojahedin Nhân dân Iran (MEK).

Các lần lặp lại sớm nhất của CHIMNEYSWEEP bắt đầu từ năm 2012 và các dấu hiệu cho thấy phần mềm độc hại này có thể đã được sử dụng trong các cuộc tấn công nhằm vào người nói tiếng Farsi và Ả Rập.

Công ty an ninh mạng, được Google mua lại vào đầu năm nay, cho biết họ không có đủ bằng chứng liên kết các cuộc xâm nhập với một tập thể đối thủ được nêu tên, nhưng lưu ý với sự tin tưởng vừa phải rằng một hoặc nhiều kẻ xấu hoạt động hỗ trợ các mục tiêu của Iran có liên quan.

Các mối liên hệ với Iran xuất phát từ thực tế là các cuộc tấn công diễn ra chưa đầy một tuần trước hội nghị Thượng đỉnh Thế giới về Iran tự do vào ngày 23-24 tháng 7 gần thành phố cảng Durres của các thực thể chống đối chính phủ Iran, đặc biệt là các thành viên của MEK. .

“Việc sử dụng ransomware để thực hiện một hoạt động gây rối có động cơ chính trị chống lại các trang web của chính phủ và dịch vụ công dân của một quốc gia thành viên NATO trong cùng một tuần, một hội nghị của các nhóm đối lập Iran sẽ diễn ra sẽ là một hoạt động trơ trẽn đáng chú ý của mối đe dọa Iran-nexus các nhà nghiên cứu cho biết.

Các phát hiện cũng được đưa ra hai tháng sau khi nhóm đe dọa dai dẳng nâng cao của Iran (APT) được theo dõi là Charming Kitten (hay còn gọi là Phốt pho) có liên quan đến một cuộc tấn công nhắm vào một công ty xây dựng giấu tên ở miền nam Hoa Kỳ.

.