Ngày 23 tháng 3 năm 2023Ravie LakshmananTấn công mạng / bảo mật trình duyệt

Các cơ quan chính phủ Đức và Hàn Quốc đã cảnh báo về các cuộc tấn công mạng do một tác nhân đe dọa được theo dõi là kimsuky sử dụng tiện ích mở rộng giả mạo của trình duyệt để đánh cắp hộp thư đến Gmail của người dùng.

Cố vấn chung đến từ bộ máy tình báo nội địa của Đức, Văn phòng Liên bang về Bảo vệ Hiến pháp (BfV) và Cơ quan Tình báo Quốc gia Hàn Quốc (NIS).

Các cuộc xâm nhập được thiết kế để tấn công “các chuyên gia về Bán đảo Triều Tiên và các vấn đề của Triều Tiên” thông qua các chiến dịch lừa đảo trực tuyến, các cơ quan lưu ý.

Kimsuky, còn được gọi là Black Banshee, Thallium và Velvet Chollima, đề cập đến một thành phần cấp dưới trong Tổng cục Trinh sát của Triều Tiên và được biết là “thu thập thông tin tình báo chiến lược về các sự kiện địa chính trị và các cuộc đàm phán ảnh hưởng đến lợi ích của CHDCND Triều Tiên.”

Các mục tiêu quan tâm chính bao gồm các thực thể ở Hoa Kỳ và Hàn Quốc, đặc biệt là các cá nhân làm việc trong các tổ chức chính phủ, quân đội, sản xuất, học thuật và viện nghiên cứu.

“Các hoạt động của kẻ đe dọa này bao gồm thu thập dữ liệu tài chính, cá nhân và khách hàng cụ thể từ các ngành học thuật, sản xuất và an ninh quốc gia ở Hàn Quốc”, Mandiant, công ty tình báo mối đe dọa thuộc sở hữu của Google tiết lộ vào năm ngoái.

Các cuộc tấn công gần đây do nhóm dàn dựng cho thấy việc mở rộng hoạt động mạng của nhóm bao gồm các chủng phần mềm độc hại Android như FastFire, FastSpy, FastViewer và RambleOn.

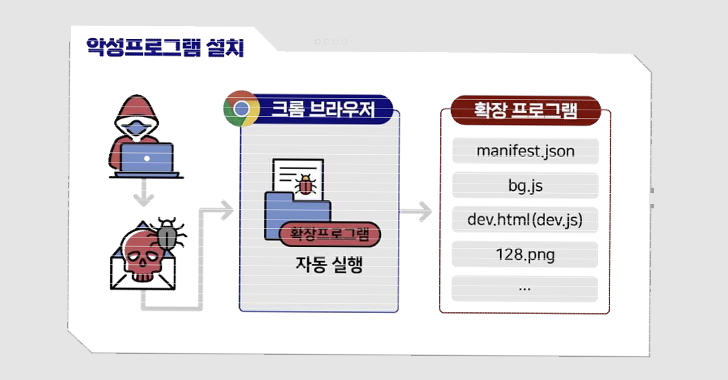

Việc sử dụng các tiện ích mở rộng trình duyệt dựa trên Chromium cho mục đích gián điệp mạng không phải là mới đối với Kimsuky, công ty trước đây đã sử dụng các kỹ thuật tương tự như một phần của các chiến dịch được theo dõi như Stolen Pencil và SharpTongue.

Hoạt động của SharpTongue cũng trùng lặp với nỗ lực mới nhất ở chỗ cái sau cũng có khả năng đánh cắp nội dung email của nạn nhân bằng cách sử dụng tiện ích bổ sung lừa đảo, do đó, tiện ích bổ sung này sẽ tận dụng API DevTools của trình duyệt để thực hiện chức năng.

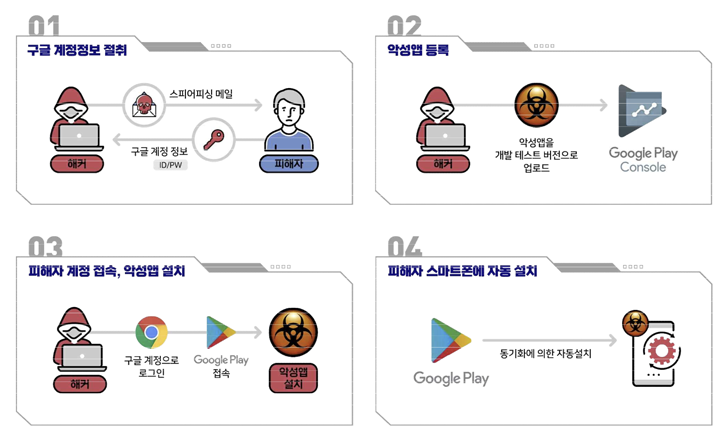

Nhưng trong sự leo thang của các cuộc tấn công trên thiết bị di động của Kimsuky, kẻ đe dọa đã được quan sát thấy đăng nhập vào tài khoản Google của nạn nhân bằng thông tin đăng nhập đã có được trước thông qua các chiến thuật lừa đảo và sau đó cài đặt ứng dụng độc hại trên các thiết bị được liên kết với tài khoản.

“Kẻ tấn công đăng nhập bằng tài khoản Google của nạn nhân trên PC, truy cập Cửa hàng Google Play và yêu cầu cài đặt một ứng dụng độc hại”, các cơ quan giải thích. “Tại thời điểm này, điện thoại thông minh của mục tiêu được liên kết với tài khoản Google được chọn làm thiết bị để cài đặt ứng dụng độc hại.”

Người ta nghi ngờ rằng các ứng dụng nhúng FastFire và FastViewer được phân phối bằng tính năng Google Play được gọi là “thử nghiệm nội bộ” cho phép các nhà phát triển bên thứ ba phân phối ứng dụng của họ tới “một nhóm nhỏ những người kiểm tra đáng tin cậy”.

Một điểm đáng nói ở đây là các thử nghiệm ứng dụng nội bộ này, được thực hiện trước khi phát hành ứng dụng cho sản xuất, không được vượt quá 100 người dùng trên mỗi ứng dụng, điều này cho thấy bản chất chiến dịch được nhắm mục tiêu cực kỳ nghiêm ngặt.

Cả hai ứng dụng chứa phần mềm độc hại đều có khả năng thu thập nhiều loại thông tin nhạy cảm bằng cách lạm dụng các dịch vụ trợ năng của Android. Các ứng dụng được liệt kê dưới đây –

com.viewer.fastsecure (FastFire) com.tf.thinkdroid.secviewer (FastViewer)

Tiết lộ được đưa ra khi tác nhân đe dọa liên tục nâng cao (APT) của Bắc Triều Tiên có tên là ScarCruft đã được liên kết với các vectơ tấn công khác nhau được sử dụng để cung cấp các cửa hậu dựa trên PowerShell cho các máy chủ bị xâm nhập.