Các nhà nghiên cứu an ninh mạng tiết lộ một làn sóng mới của chiến dịch giám sát di động nhắm vào cộng đồng người Uyghur như một phần của hoạt động phần mềm gián điệp lâu đời ít nhất kể từ năm 2015, các nhà nghiên cứu an ninh mạng tiết lộ hôm thứ Năm.

Các cuộc xâm nhập, ban đầu được cho là do một kẻ đe dọa tên là Scarlet Mimic vào tháng 1 năm 2016, được cho là bao gồm 20 biến thể khác nhau của phần mềm độc hại Android, được ngụy trang thành sách, hình ảnh và phiên bản âm thanh của Kinh Qur'an.

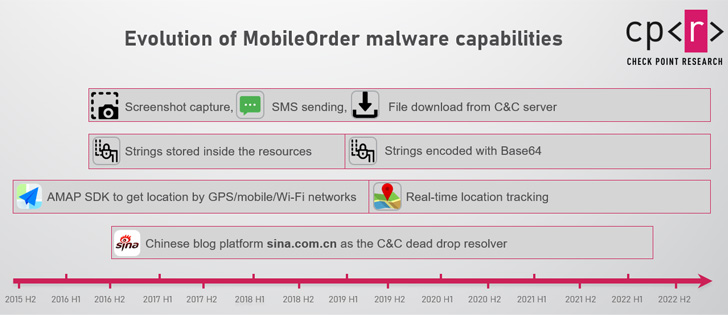

Phần mềm độc hại, mặc dù tương đối phức tạp từ quan điểm kỹ thuật, nhưng lại có nhiều khả năng ăn cắp dữ liệu nhạy cảm từ thiết bị bị nhiễm, gửi tin nhắn SMS thay mặt nạn nhân, gọi điện và theo dõi vị trí của họ.

Ngoài ra, nó cho phép ghi lại các cuộc gọi điện thoại đến và đi cũng như âm thanh xung quanh.

“Tất cả những điều này làm cho nó trở thành một công cụ giám sát mạnh mẽ và nguy hiểm”, công ty an ninh mạng Check Point của Israel cho biết trong một bài báo sâu về kỹ thuật, gọi phần mềm gián điệp MobileOrder.

Điều đáng chú ý là một phần của chiến dịch đã được các nhà nghiên cứu từ MalwareHunterTeam và Cyble tiết lộ gần đây, trong đó một cuốn sách do nhà lãnh đạo người Uyghur lưu vong Dolkun Isa viết đã được sử dụng như một chiêu dụ để cung cấp phần mềm độc hại.

Check Point cho biết họ đã quan sát các hiện vật MobileOrder trong tự nhiên ngay từ năm 2015 đến giữa tháng 8 năm 2022, ngoại trừ năm 2021, khi không phát hiện được gì.

Các chiến dịch tấn công có thể liên quan đến việc sử dụng các chiến thuật kỹ thuật xã hội để lừa những nạn nhân không nghi ngờ khởi chạy các ứng dụng độc hại tham chiếu đến các tài liệu, ảnh và tệp âm thanh dường như vô hại.

Các ứng dụng này chứa nhiều loại mồi khác nhau, bao gồm một tệp PDF về chiến tranh du kích và các hình ảnh liên quan đến việc triển khai lực lượng bán quân sự ở Ürümqi, thủ phủ của Khu tự trị Duy Ngô Nhĩ Tân Cương, sau cuộc tấn công chết người vào tháng 4 năm 2014.

Đến lượt nó, mở ứng dụng giả mạo, khởi chạy một tài liệu giả mạo được thiết kế để đánh lạc hướng mục tiêu nhận thấy các hành động độc hại trong nền.

Các nhà nghiên cứu cho biết: “Một số phiên bản cũng yêu cầu quyền quản trị thiết bị và quyền root, điều này không chỉ cung cấp cho phần mềm độc hại toàn quyền truy cập vào thiết bị mà còn ngăn nạn nhân dễ dàng gỡ cài đặt ứng dụng.

Các tính năng khác được MobileOrder hỗ trợ bao gồm thực thi trình bao từ xa và thậm chí bỏ các tệp Gói Android (APK) bổ sung.

Sự phân bổ của chiến dịch đối với Scarlet Mimic, theo Check Point, bắt nguồn từ sự chồng chéo mã rõ ràng, cơ sở hạ tầng được chia sẻ và cùng một mẫu nạn nhân.

Hơn nữa, việc sử dụng MobileOrder liên tục báo hiệu sự thay đổi vectơ tấn công từ máy tính để bàn sang giám sát di động, điều mà tác nhân trước đây đã liên kết với phần mềm độc hại Windows có tên Psylo Trojan.

Mặc dù không rõ cuộc tấn công nào trong số những cuộc tấn công này trong suốt bảy năm qua đã thành công, nhưng thực tế là các tác giả phần mềm độc hại đang tiếp tục triển khai phần mềm gián điệp là một dấu hiệu cho thấy một số nỗ lực này đã được đền đáp.

Check Point cho biết: “Sự bền bỉ của chiến dịch, sự phát triển của phần mềm độc hại và sự tập trung liên tục vào các nhóm dân cư cụ thể cho thấy hoạt động của nhóm trong những năm qua là thành công ở một mức độ nào đó.

.