Một cuộc tấn công ransomware Hive gần đây do một chi nhánh thực hiện liên quan đến việc khai thác lỗ hổng “ProxyShell” trong Microsoft Exchange Server đã được tiết lộ vào năm ngoái để mã hóa mạng của một khách hàng giấu tên.

Nhà nghiên cứu bảo mật của Varonis, Nadav Ovadia, cho biết trong một phân tích sau khi khám nghiệm vụ việc: “Kẻ gian đã đạt được các mục tiêu độc hại và mã hóa môi trường trong vòng chưa đầy 72 giờ kể từ lần thỏa hiệp ban đầu.

Hive, được quan sát lần đầu tiên vào tháng 6 năm 2021, theo sau kế hoạch ransomware-as-a-service (RaaS) sinh lợi được các nhóm tội phạm mạng khác áp dụng trong những năm gần đây, cho phép các chi nhánh triển khai phần mềm độc hại mã hóa tệp sau khi có được chỗ đứng trong lòng nạn nhân của chúng ‘ mạng lưới.

ProxyShell – được theo dõi là CVE-2021-31207, CVE-2021-34523 và CVE-2021-34473 – liên quan đến sự kết hợp của tính năng bỏ qua tính năng bảo mật, báo cáo đặc quyền và thực thi mã từ xa trong Microsoft Exchange Server, cấp cho kẻ tấn công một cách hiệu quả để thực thi mã tùy ý trên các máy chủ bị ảnh hưởng.

Các vấn đề đã được Microsoft giải quyết như một phần của bản cập nhật Patch Tuesday cho tháng 4 và tháng 5 năm 2021.

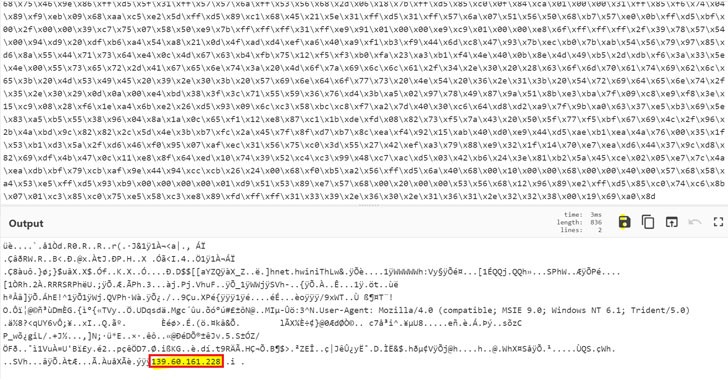

Trong trường hợp này, việc khai thác thành công các lỗ hổng đã cho phép kẻ thù triển khai web shell trên máy chủ bị xâm nhập, sử dụng chúng để chạy mã PowerShell độc hại với các đặc quyền SYSTEM để tạo người dùng quản trị cửa sau mới, chiếm đoạt tài khoản quản trị viên miền và thực hiện chuyển động bên.

Các web shell được sử dụng trong cuộc tấn công được cho là có nguồn gốc từ kho lưu trữ git công khai và được cung cấp các tên tệp chứa hỗn hợp ký tự ngẫu nhiên để tránh bị phát hiện, Ovadia cho biết. Cũng được thực thi là một tập lệnh PowerShell bị xáo trộn bổ sung là một phần của khuôn khổ Cobalt Strike.

Từ đó, kẻ đe dọa chuyển sang quét mạng để tìm các tệp có giá trị, trước khi tiến hành triển khai tệp thực thi ransomware Golang (có tên “Windows.exe”) để hoàn tất quá trình mã hóa và hiển thị thông báo đòi tiền chuộc cho nạn nhân.

Các hoạt động khác do phần mềm độc hại thực hiện bao gồm xóa các bản sao ẩn, tắt các sản phẩm bảo mật và xóa nhật ký sự kiện của Windows để tránh bị phát hiện, ngăn chặn việc khôi phục và đảm bảo rằng quá trình mã hóa diễn ra mà không gặp trục trặc nào.

Nếu có bất cứ điều gì, các phát hiện là một chỉ báo khác cho thấy việc vá các lỗ hổng bảo mật đã biết là chìa khóa để ngăn chặn các cuộc tấn công mạng và các hoạt động bất chính khác.

“Các cuộc tấn công bằng mã độc tống tiền đã phát triển đáng kể trong những năm qua và vẫn là phương pháp ưa thích của các tác nhân đe dọa nhằm tối đa hóa lợi nhuận”, Ovadia nói. “Nó có thể có khả năng gây tổn hại đến danh tiếng của tổ chức, làm gián đoạn hoạt động thường xuyên và dẫn đến việc mất dữ liệu nhạy cảm tạm thời và có thể là vĩnh viễn.”

.