Một nhóm tấn công mối đe dọa dai dẳng nâng cao (APT) hoạt động với động cơ có khả năng liên kết với Palestine đã bắt tay vào một chiến dịch mới sử dụng thiết bị cấy ghép không có giấy tờ trước đây có tên là NimbleMamba.

Các cuộc xâm nhập đã tận dụng một chuỗi tấn công tinh vi nhắm vào các chính phủ Trung Đông, các tổ chức tư vấn chính sách đối ngoại và một hãng hàng không trực thuộc nhà nước, công ty an ninh doanh nghiệp Proofpoint cho biết trong một báo cáo, quy cho hoạt động bí mật là do một tác nhân đe dọa được theo dõi là Molerats (hay còn gọi là TA402).

Nổi tiếng với việc liên tục cập nhật việc cấy phần mềm độc hại và phương thức phân phối của họ, nhóm APT gần đây nhất có liên quan đến một cuộc tấn công gián điệp nhằm vào các nhà hoạt động nhân quyền và nhà báo ở Palestine và Thổ Nhĩ Kỳ, trong khi một cuộc tấn công trước đó bị phanh phui vào tháng 6 năm 2021 dẫn đến việc triển khai một cửa sau được gọi là LastConn.

Nhưng sự tạm lắng trong các hoạt động đã được bù đắp bởi các nhà khai thác tích cực làm việc để trang bị lại kho vũ khí của họ, dẫn đến sự phát triển của NimbleMamba, được thiết kế để thay thế LastConn, do đó, được cho là phiên bản nâng cấp của một backdoor khác có tên SharpStage đã được cùng một nhóm sử dụng như một phần của các chiến dịch vào tháng 12 năm 2020.

Các nhà nghiên cứu cho biết: “NimbleMamba sử dụng lan can để đảm bảo rằng tất cả các nạn nhân bị nhiễm đều nằm trong vùng mục tiêu của TA402”. các chiến dịch thu thập. “

Cũng được phân phối là một trojan có tên BrittleBush thiết lập liên lạc với một máy chủ từ xa để truy xuất các lệnh được mã hóa Base64 sẽ được thực thi trên các máy bị nhiễm. Hơn nữa, các cuộc tấn công được cho là đã xảy ra song song với hoạt động độc hại nói trên nhằm vào Palestine và Thổ Nhĩ Kỳ.

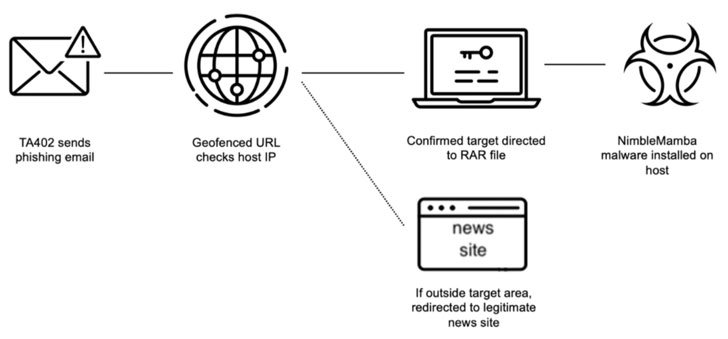

Trình tự lây nhiễm phản ánh kỹ thuật chính xác mà kẻ đe dọa sử dụng để xâm phạm mục tiêu của nó. Các email lừa đảo trực tuyến, đóng vai trò là điểm khởi đầu, chứa các liên kết có hàng rào địa lý dẫn đến tải phần mềm độc hại – nhưng chỉ khi người nhận ở một trong các khu vực được nhắm mục tiêu. Nếu các mục tiêu nằm ngoài bán kính tấn công, các liên kết sẽ chuyển hướng người dùng đến một trang web tin tức lành tính như Emarat Al Youm.

Tuy nhiên, các biến thể gần đây hơn của chiến dịch vào tháng 12 năm 2021 và tháng 1 năm 2022 đã liên quan đến việc sử dụng URL Dropbox và các trang web WordPress do kẻ tấn công kiểm soát để phân phối các tệp RAR độc hại có chứa NimbleMamba và BrittleBush.

Sự phát triển này là ví dụ mới nhất về việc các đối thủ sử dụng các dịch vụ đám mây, chẳng hạn như Dropbox, để thực hiện các cuộc tấn công của họ, chưa kể đến việc các kẻ gian tinh vi có thể phản ứng nhanh như thế nào trước những tiết lộ công khai về các phương pháp xâm nhập của họ để tạo ra thứ gì đó mạnh mẽ và hiệu quả có thể vượt qua bảo mật và bị phát hiện. các lớp.

Các nhà nghiên cứu kết luận: “TA402 tiếp tục là một tác nhân đe dọa hiệu quả thể hiện sự bền bỉ của nó với các chiến dịch nhắm mục tiêu cao tập trung vào Trung Đông,” các nhà nghiên cứu kết luận. “Các [two] các chiến dịch chứng tỏ khả năng liên tục của Molerats để sửa đổi chuỗi tấn công của họ dựa trên các mục tiêu tình báo của họ. “

.